Ataque DoS vs. DDoS: principais diferenças e como se proteger

Você já ouviu os termos "DoS" e "DDoS" sendo usados quando as pessoas falam sobre ataques cibernéticos? Elas soam semelhantes (e são), mas há uma diferença importante que pode significar a diferença entre um pequeno incômodo e uma grande interrupção.

Neste artigo, vamos detalhar o que diferencia um ataque de negação de serviço (DoS) de um ataque de negação de serviço distribuído (DDoS), explicar como cada um funciona e compartilhar dicas práticas para ajudar você a se proteger. Sem jargões, sem pânico: apenas conselhos claros e diretos para ajudar você a entender essas ameaças e se defender delas.

O que é ataque DoS?

Um ataque de negação de serviço (DoS) é um ataque cibernético que visa tornar um sistema, servidor ou rede indisponível, sobrecarregando-o com mais tráfego ou solicitações do que ele pode suportar. Isso pode deixá-lo lento, sem resposta ou completamente offline para usuários legítimos.

Normalmente, os ataques DoS partem de um único dispositivo controlado pelo agressor. Usando scripts ou ferramentas simples, eles inundam o alvo com solicitações repetidas. Como dependem de uma única fonte, em vez de uma grande botnet, geralmente são mais fáceis de detectar e bloquear, mas ainda podem causar sérios transtornos, principalmente em sistemas com capacidade limitada ou defesas deficientes.

O que é ataque DDoS?

Um ataque de negação de serviço distribuído (DDoS) é como uma versão aprimorada e mais poderosa de um ataque de negação de serviço (DoS). Em vez de partir de um único dispositivo, ele utiliza vários dispositivos trabalhando em conjunto para sobrecarregar o alvo. Esses dispositivos (frequentemente infectados com malware) formam o que é conhecido como botnet.

Durante um ataque DDoS, todos esses sistemas enviam tráfego simultaneamente, inundando o alvo por múltiplas direções. Isso torna o ataque muito mais difícil de bloquear e pode derrubar até mesmo grandes sites ou redes. Devido à sua escala e coordenação, os ataques DDoS são mais difíceis de interromper e podem causar danos muito maiores do que um ataque DoS simples.

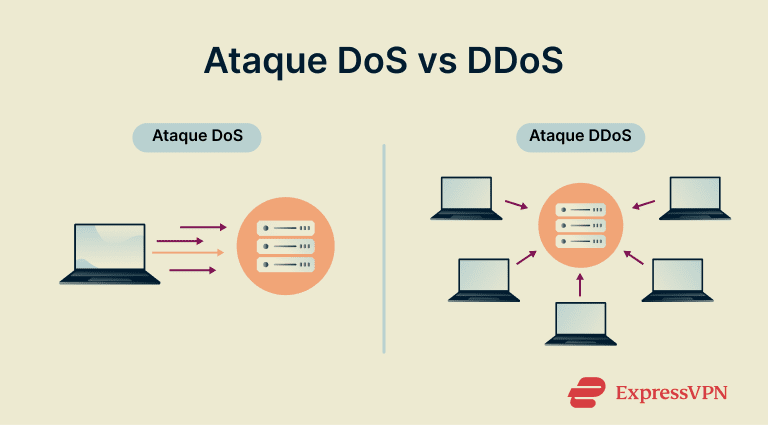

DoS vs. DDoS: qual a diferença?

É fácil confundir ataques DoS e DDoS, já que ambos visam sobrecarregar um alvo com tráfego até que ele pare de responder. Porém, existem diferenças importantes na forma como eles são realizados e na escala dos danos que podem causar.

Fonte do ataque

A principal diferença reside na origem do tráfego:

- Em um ataque DoS, todo o tráfego se origina de uma única máquina. O agressor usa seu próprio dispositivo diretamente para sobrecarregar o alvo.

- Um ataque DDoS usa muitos sistemas simultaneamente. Esses dispositivos geralmente estão infectados com malware e controlados como parte de uma botnet, enviando tráfego a partir de vários locais ao mesmo tempo.

Escala e impacto

Um ataque DoS é limitado pela capacidade de um único dispositivo. Ele ainda pode exercer forte pressão sobre um site ou serviço, mas há um limite para a quantidade de tráfego que pode gerar.

Um ataque DDoS não possui essa limitação. Com centenas ou milhares de bots trabalhando juntos, o tráfego pode aumentar rapidamente e sobrecarregar até mesmo redes grandes e bem protegidas.

Dificuldade de detecção e mitigação

Como um ataque DoS se origina de um único local, geralmente é mais fácil detectá-lo e bloqueá-lo. Filtrar o tráfego ou bloquear o endereço IP infrator costuma ser suficiente.

Um ataque DDoS é muito mais difícil de combater. O tráfego vem de muitas fontes simultaneamente, dificultando a distinção entre usuários legítimos e agressores. Não é possível simplesmente bloquear um endereço IP — e mesmo bloquear vários endereços pode resultar no bloqueio de usuários reais. A defesa contra esse tipo de ataque geralmente exige filtragem avançada, limitação de taxa e varredura de toda a rede em busca de atividades de bots.

Custo e consequências

Os ataques DoS são relativamente fáceis e baratos de executar: basta um dispositivo e as ferramentas certas. Eles são mais simples de organizar e geralmente mais fáceis de conter.

Os ataques DDoS são mais sofisticados e podem ser muito mais danosos. Eles geralmente duram mais tempo, custam mais para serem mitigados e podem deixar sistemas inteiros offline, causando sérias interrupções e prejuízos financeiros. Os agressores às vezes os usam para extorquir empresas, ameaçando com interrupções prolongadas.

Um relatório da Radware estima que o custo da inatividade durante um ataque DDoS bem-sucedido na camada de aplicação seja superior a R$ 32.000 por minuto, somando centenas de milhares de reais por hora.

Comparação lado a lado entre ataques DoS vs. DDoS

| Ataque DoS | Ataque DDoS | |

| Fonte | Único dispositivo | Múltiplos dispositivos (botnet) |

| Origem do tráfego | Um local | Vários locais |

| Execução | Utiliza scripts ou ferramentas diretamente do dispositivo do agressor | Ataque coordenado com sistemas infectados por malware |

| Volume de tráfego | Menor, limitado à capacidade de uma máquina | Muito maior, amplificado por muitos sistemas |

| Detecção | Mais fácil de detectar e rastrear | Mais difícil de rastrear devido às várias fontes |

| Bloqueio | Geralmente pode ser interrompido filtrando a fonte | Requer filtragem avançada, limitação de taxa ou detecção de bots |

| Complexidade de configuração | Simples de organizar | Infraestrutura mais complexa com servidores de comando e controle |

| Impacto | Pode desativar aplicativos ou serviços específicos | Pode interromper redes ou plataformas inteiras |

| Custo de lançamento | Baixo | Mais alto, embora ferramentas como kits de botnet o tornem mais acessível |

| Gravidade das consequências | Geralmente local ou limitado | Pode ser generalizado e de difícil recuperação |

Tipos comuns de ataques DoS e DDoS

Embora seja tentador agrupar ataques DoS e DDoS em categorias bem definidas, a realidade é mais complexa. Muitos ataques confundem as linhas divisórias entre as camadas, e nem sempre existe uma única maneira clara de classificá-los.

Dito isso, ainda podemos compreendê-los por aquilo que tentam sobrecarregar, seja a largura de banda bruta, a forma como as conexões são tratadas ou os próprios aplicativos.

Ataques de alto volume (volumétricos)

Esses ataques visam sobrecarregar um alvo com quantidades massivas de dados, esgotando a largura de banda de forma que o tráfego legítimo não consiga passar.

- Sobrecargas de UDP (User Datagram Protocol): bombardeiam servidores com solicitações que disparam respostas demoradas, mesmo quando não há nenhum serviço real em execução.

- Sobrecargas de ping: sobrecarregam sistemas com solicitações de eco do ICMP (Internet Control Message Protocol) ("pings") até que eles não consigam responder a mais nada.

- Ataques de amplificação: utilizam solicitações falsificadas para fazer com que serviços como o DNS (Domain Name System) ou o NTP (Network Time Protocol) respondam com grandes quantidades de dados para a vítima. Esses serviços não são vulneráveis em si — o problema reside no fato de o UDP não verificar os IPs de origem. Os invasores se aproveitam disso para redirecionar o tráfego para o alvo.

Ataques de manipulação de conexão

Esses ataques visam a forma como os sistemas gerenciam múltiplas conexões e sessões. Frequentemente, eles têm como objetivo esgotar os recursos do servidor sem utilizar muita largura de banda.

- Sobrecarga SYN: explora a vulnerabilidade de handshake do Protocolo de Controle de Transmissão (TCP) enviando várias solicitações de "início de conexão" sem nunca finalizá-las, sobrecarregando o servidor.

- Slowloris: envia pequenos fragmentos de dados por meio de várias conexões muito lentamente, mantendo-as abertas e consumindo slots do servidor.

- Teardrop: envia fragmentos de dados sobrepostos ou malformados que travam os sistemas que tentam remontá-los, principalmente máquinas mais antigas ou sem atualizações de segurança.

Ataques em nível de aplicação

Esses ataques visam os programas e serviços reais com os quais os usuários interagem, como sites ou aplicativos online. Em vez de sobrecarregar a largura de banda, eles tentam sobrecarregar o poder de processamento ou causar falhas em recursos específicos.

- Ataque billion laughs: um tipo de bomba XML que engana aplicativos, fazendo com que expandam um pequeno arquivo em uma estrutura de dados enorme, causando a falha do sistema. A primeira entidade geralmente é a string "lol", que se repete bilhões de vezes, daí o nome "billion laughs" (bilhões de risadas).

- Slowloris (novamente): também se encaixa aqui porque ataca a forma como o aplicativo gerencia as solicitações, e não apenas a camada de transporte.

- Negação de serviço por expressão regular (ReDoS): provoca falhas explorando expressões regulares excessivamente complexas na validação de entrada.

- Bombardeio de e-mail: inunda caixas de entrada com milhares de mensagens automatizadas, geralmente usando formulários de inscrição ou sistemas de newsletter. É um tipo de ataque DoS que pode ocultar mensagens importantes, como alertas de login ou redefinições de senha, e às vezes é usado como disfarce para fraudes.

Saiba mais: se algum desses termos parecer um pouco técnico demais, você pode consultar nosso intuitivo glossário de segurança na internet para obter explicações claras e simples.

Por que ocorrem ataques DoS e DDoS?

Os ataques DoS não são apenas caos aleatório. Os agressores geralmente têm objetivos claros em mente, desde ganhar dinheiro até divulgar mensagens políticas ou prejudicar rivais.

- Resgate e extorsão financeira: agressores sobrecarregam os sistemas de uma empresa e exigem pagamento para interromper o ataque. Para empresas que dependem da presença online, isso pode gerar uma pressão urgente para que o pagamento seja efetuado rapidamente.

- Sabotagem competitiva: empresas também podem ser alvo de concorrentes que buscam causar danos durante um grande lançamento ou promoção. Mesmo uma breve interrupção do serviço pode prejudicar a receita e a confiança do cliente.

- Hacktivismo e motivos políticos: alguns grupos usam ataques DoS como protestos digitais, visando governos ou empresas às quais se opõem. É uma forma de chamar a atenção para uma causa, interrompendo serviços.

- Vingança, pegadinhas e travessuras: com ferramentas de ataque fáceis de usar, alguns indivíduos lançam ataques DoS por rancor pessoal, curiosidade ou simplesmente para causar problemas, mesmo que não compreendam totalmente o dano que isso pode causar.

Exemplos reais de ataques DDoS

Os ataques DDoS não são apenas teóricos — eles já causaram interrupções reais e dispendiosas para alguns dos maiores nomes da internet. Aqui estão alguns exemplos conhecidos que mostram o quão danosos esses ataques podem ser na prática:

Ataque de reinicialização rápida HTTP/2 contra gigantes da tecnologia

Em 2023, empresas como AWS, Google e Cloudflare foram atingidas por um novo tipo de método DDoS chamado ataque HTTP/2 Rapid Reset. Ele explorou uma vulnerabilidade no protocolo HTTP/2 para enviar uma enxurrada de solicitações e cancelamentos rápidos, sobrecarregando servidores sem a necessidade de grandes botnets.

Em seu pico, esse ataque atingiu cerca de 398 milhões de solicitações por segundo. Mesmo com defesas robustas, essas grandes plataformas foram pegas de surpresa pela eficácia dessa nova técnica.

Ataque de amplificação UDP em massa contra o Google

O Google sofreu um dos maiores ataques DDoS já registrados, atingindo um pico de 2.5 Tbps. Esse ataque de amplificação UDP utilizou milhares de servidores mal configurados para refletir e amplificar o tráfego em direção aos sistemas do Google. O ataque durou meses e foi muito maior do que qualquer outro já visto antes.

Saiba mais: se você quiser se aprofundar em alguns dos maiores ataques da história, confira esta lista de ataques DDoS famosos.

Como prevenir ataques DoS e DDoS

Ataques DoS e DDoS podem atingir qualquer pessoa, desde jogadores individuais até grandes organizações. Embora nem sempre seja possível impedi-los completamente, existem medidas práticas que você pode tomar para reduzir o risco e melhorar suas defesas.

Para indivíduos

Uma VPN confiável como a ExpressVPN ajuda a proteger você ocultando seu endereço IP real, dificultando para que invasores o encontrem e o ataquem, o que é especialmente útil para jogos ou hospedagem de servidores.

Entretanto, uma VPN não é uma defesa completa. Ela não consegue impedir um ataque se o seu IP já for conhecido, nem bloquear um tráfego de ataque que já está a caminho. Para ataques graves ou repetidos, pode ser necessário alterar seu IP através do seu provedor de internet ou utilizar serviços e plataformas de jogos que tenham proteção DDoS integrada para ajudar a absorver e mitigar ataques automaticamente.

Para organizações

Empresas e instituições costumam ser alvos maiores, por isso precisam de uma abordagem multifacetada e proativa. Algumas das principais práticas incluem:

- Arquitetura de rede robusta: desenvolver redes com redundância e múltiplos caminhos de failover ajuda a reduzir o impacto caso um componente fique sobrecarregado.

- Software e dispositivos antiDDoS: soluções de hardware e software podem filtrar o tráfego malicioso antes que ele atinja sua infraestrutura principal.

- Serviços de proteção contra DDoS baseados em nuvem: provedores terceirizados podem absorver e neutralizar ataques em seu nome, o que é especialmente útil durante eventos de grande escala.

- Balanceamento de carga e escalonamento de largura de banda: distribuir o tráfego de entrada entre vários servidores e dimensionar os recursos pode evitar sobrecarga e interrupção do serviço.

- Plano de resposta a incidentes: dispor de um plano claro sobre o que fazer durante um ataque, incluindo quem notificar e como responder, economiza tempo precioso quando cada segundo conta.

- Verificações de segurança de rotina: revisar regularmente sua infraestrutura permite identificar e corrigir pontos fracos antes que se tornem uma ameaça real.

Perguntas frequentes: dúvidas comuns sobre ataques DoS vs. DDoS

Qual a diferença entre ataques DoS e DDoS?

Um ataque de negação de serviço (DoS) usa um computador para sobrecarregar um alvo com tráfego e causar lentidão. Um ataque de negação de serviço distribuído (DDoS) faz o mesmo, mas com muitos dispositivos simultaneamente, tornando-o mais rápido, mais difícil de interromper e mais prejudicial. Como o tráfego DDoS vem de múltiplas fontes, também é muito mais difícil rastreá-lo.

Ataques DoS e DDoS são ilegais?

Sim, lançar um ataque de negação de serviço (DoS) ou um ataque distribuído de negação de serviço (DDoS) é ilegal nos Estados Unidos. De acordo com a Lei de Fraude e Abuso de Computadores (CFAA), danificar intencionalmente um computador ou servidor por meio desses ataques pode resultar em acusações criminais, incluindo até 10 anos de prisão.

O que acontece durante um ataque DoS?

Durante um ataque de negação de serviço (DoS), um computador sobrecarrega um site ou servidor com um número excessivo de solicitações. Isso sobrecarrega o sistema e dificulta, ou impossibilita, a conexão de usuários legítimos. Às vezes, o servidor trava ou para de funcionar até que o ataque termine.

Qual a diferença entre proteção contra DoS e proteção contra DDoS?

A proteção contra ataques de negação de serviço (DoS) bloqueia o tráfego de uma única fonte, geralmente usando filtros básicos. A proteção contra ataques de negação de serviço distribuído (DDoS) é mais complexa, pois o ataque vem de várias fontes simultaneamente. Ela exige ferramentas avançadas para detectar e bloquear tráfego falso sem afetar os usuários reais.

Posso realizar um ataque DDoS acidentalmente em alguém?

Não, ataques de negação de serviço distribuído (DDoS) são deliberados e exigem ferramentas, dispositivos infectados ou serviços que coordenem o fluxo de tráfego. Eles não acontecem por acaso.

Como posso saber se estou sofrendo um ataque DDoS?

Seu site pode estar sofrendo um ataque de negação de serviço distribuído (DDoS) se, de repente, carregar muito lentamente, apresentar erros 503 ou se os registros mostrarem muitas conexões repetidas do mesmo IP. Padrões de tráfego incomuns são um forte sinal de alerta, principalmente se outros sites funcionarem normalmente enquanto o seu não.

Uma VPN é suficiente para impedir um ataque DDoS?

Uma VPN pode ajudar a ocultar seu IP e bloquear ataques básicos de negação de serviço distribuído (DDoS), mas não protegerá você se o agressor já souber seu endereço IP real.

Uma CDN pode ajudar a proteger contra ataques DDoS?

Sim, uma rede de distribuição de conteúdo (CDN) pode ajudar a absorver e distribuir o tráfego de entrada por meio de vários servidores, dificultando que um ataque de negação de serviço distribuído (DDoS) sobrecarregue um único ponto.

Com provedores de CDN em nuvem como Amazon, Google, Akamai ou Cloudflare, a situação é ainda melhor: eles absorvem o impacto do ataque para você. Como hospedam e distribuem seu conteúdo, sua infraestrutura e defesas globais lidam com o tráfego do ataque, ajudando a manter seu site online mesmo sob pressão.

Muitas CDNs também incluem recursos integrados de mitigação de DDoS que detectam padrões incomuns e filtram o tráfego malicioso.

É possível rastrear a origem de um ataque DDoS?

Rastrear um ataque de negação de serviço distribuído (DDoS) até sua verdadeira origem é extremamente difícil. Os agressores costumam usar botnets compostas por dispositivos comprometidos ao redor do mundo, que ocultam a fonte real. Mesmo que você identifique os endereços IP envolvidos, eles geralmente se referem apenas a máquinas infectadas, e não à pessoa por trás do ataque.

Qual foi o maior ataque DoS ou DDoS?

Um dos maiores ataques de negação de serviço distribuído (DDoS) conhecidos em termos de taxa de requisições foi o ataque HTTP/2 Rapid Reset em 2023, que teve como alvo empresas como AWS, Google e Cloudflare, atingindo um pico de cerca de 398 milhões de requisições por segundo.

Dê o primeiro passo para se proteger online. Experimente a ExpressVPN sem riscos.

Obtenha ExpressVPN