End-to-end versleuteld Wat het is en het belang ervan

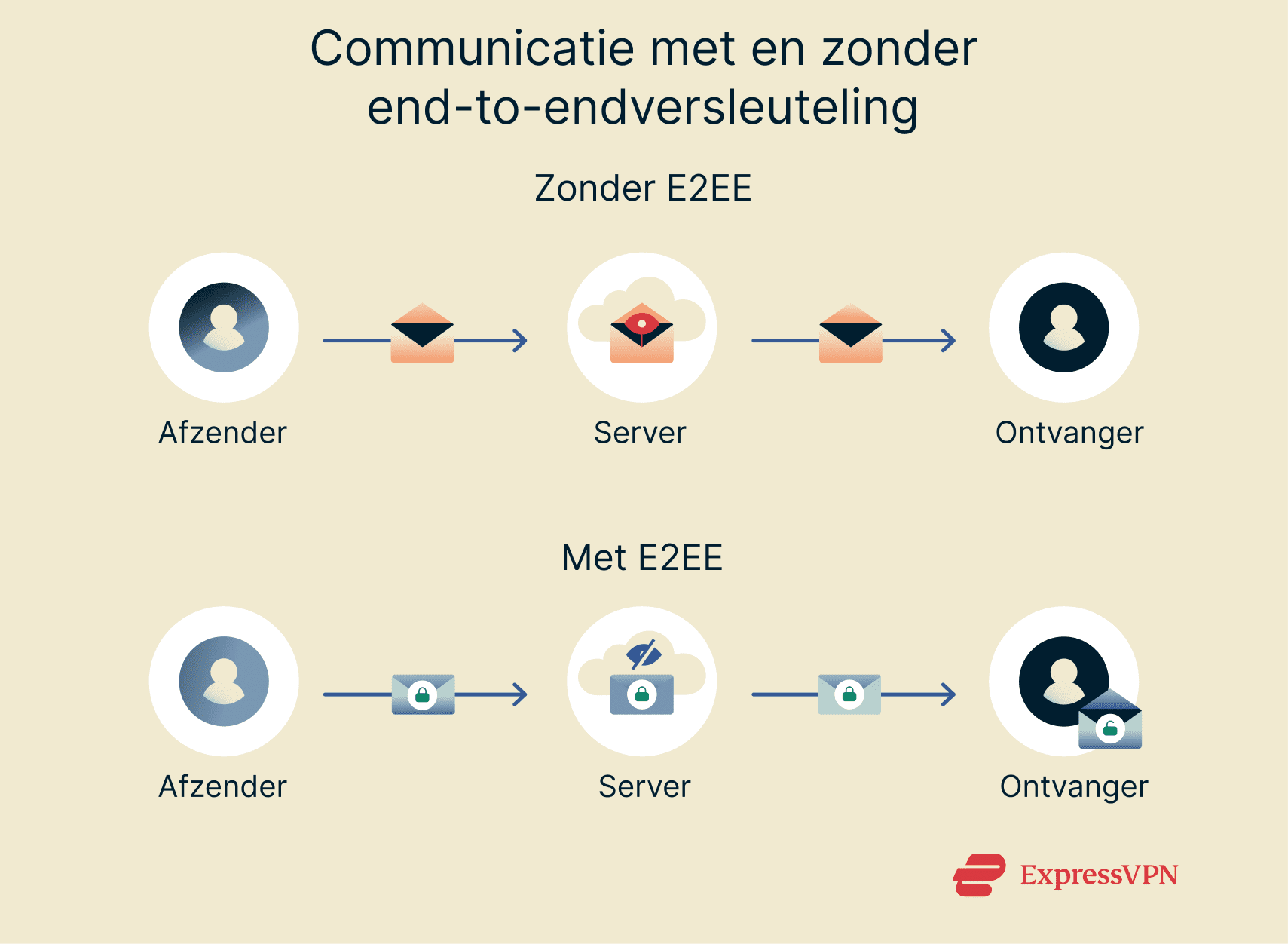

Encryptie is essentieel voor het beveiligen van digitale communicatie. Zonder versleuteling kan elk bericht, foto of bestand dat je online verstuurt, worden onderschept en geopend door kwaadaardige derden. Gelukkig kan end-to-end encryptie (E2EE) je gegevens beschermen terwijl ze in transit zijn.

E2EE zorgt ervoor dat alleen jij en de beoogde ontvanger toegang hebben tot je communicatie. Het beveiligt alles, van chatberichten tot e-mails en cloudopslag, en het is een belangrijke basis voor privacy en veiligheid tegenwoordig.

Weten hoe E2EE werkt en waarom het belangrijk is, kan je helpen bij het kiezen van de juiste apps en diensten voor dagelijks gebruik. In deze gids gaan we in op de basisprincipes van E2EE, hoe het in de praktijk werkt en waarom het zo belangrijk is om je digitale communicatie te beveiligen.

Wat is end-to-end versleuteling (E2EE)?

Encryptie is de kunst om berichten geheim te houden en het heeft een rijke geschiedenis die teruggaat tot de oudheid. End-to-end encryptie is een moderne versie van versleuteling die communicatie beveiligt en voorkomt dat derden toegang krijgen tot gegevens terwijl deze onderweg zijn.

E2EE versleutelt gegevens op het apparaat van de verzender voordat ze worden verzonden en zorgt ervoor dat de ontcijferde informatie alleen beschikbaar is op het apparaat van de ontvanger en versleuteld blijft tijdens de verzending.

Je kunt het basisprincipe van E2EE begrijpen door je voor te stellen dat je een brief verstuurt in een afgesloten, fraudebestendige doos waarvan alleen jij en de ontvanger de sleutels hebben. Ook al gaat de doos door vele handen, zoals postmedewerkers, sorteercentra of bezorgdiensten, geen van hen kan de doos openen of zien wat erin zit. Alleen de beoogde ontvanger kan met zijn of haar unieke sleutel de doos openen en het bericht lezen.

Hoe end-to-end versleuteld werkt: Stap voor stap

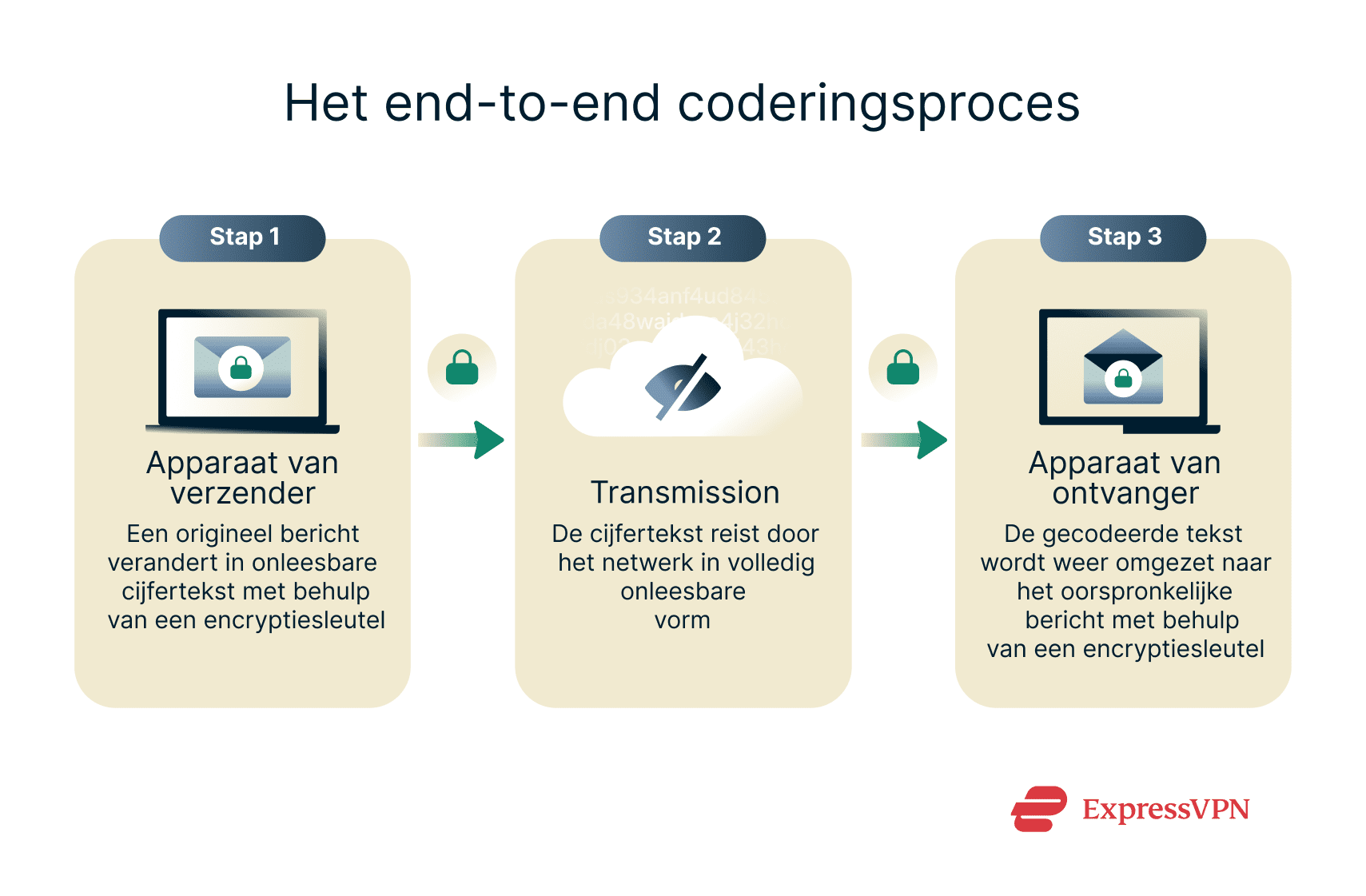

De onderstaande stappen laten zien hoe E2EE ervoor zorgt dat informatie veilig wordt overgedragen van de ene gebruiker naar de andere.

Stap 1: Encryptie op het apparaat van de verzender

De eerste stap in E2EE houdt in dat je apparaat een versleutelingsalgoritme gebruikt om je gegevens om te zetten in onleesbare cijfertekst, waardoor de gegevens worden beveiligd nog voordat ze worden verzonden. Dit proces maakt gebruik van een unieke cryptografische sleutel en alleen de beoogde ontvanger bezit de overeenkomstige sleutel die nodig is om het bericht te ontgrendelen en te lezen.

Stap 2: Gegevensoverdracht via een netwerk

Eenmaal versleuteld op je apparaat, wordt de versleutelde tekst verzonden over een netwerk. Deze route kan via internet, mobiele netwerken of wifi zijn. Niemand kan je gegevens zien tijdens het verzenden, want alleen de ontvanger heeft de sleutel om ze te ontcijferen. Servers of diensten die de gegevens verwerken, zien alleen de onleesbare cijfertekst.

Stap 3: Ontcijfering op het apparaat van de ontvanger

Zodra de gegevens op het apparaat van de ontvanger zijn aangekomen, is de laatste stap het ontcijferen ervan. Afhankelijk van of symmetrische of asymmetrische versleuteling wordt gebruikt, wordt de privésleutel van de ontvanger of de shared sleutel gebruikt om de gegevens te ontcijferen zodat de ontvanger ze kan lezen en openen.

Symmetrische vs. asymmetrische versleuteling

Afhankelijk van de implementatie kan E2EE asymmetrische encryptie (twee verschillende sleutels), symmetrische encryptie (een enkele shared sleutel) of een combinatie van de twee benaderingen gebruiken.

Bij symmetrische encryptie wordt een enkele sleutel gebruikt voor zowel encryptie als ontcijfering. Omdat er maar één sleutel bij het proces betrokken is, is een veilig mechanisme voor sleuteluitwisseling superbelangrijk om ervoor te zorgen dat derden de sleutel niet kunnen pakken en zonder toestemming toegang krijgen tot gegevens. Symmetrische encryptie is snel in het versleutelen van grote hoeveelheden gegevens en is volwassener dan asymmetrische encryptie.

Asymmetrische encryptie, ook wel bekend als public-key encryptie, gebruikt een paar wiskundig gekoppelde sleutels die publieke en private sleutels worden genoemd. Bij E2EE wordt de openbare sleutel gebruikt om gegevens te versleutelen en kan deze vrij worden gedeeld, terwijl de privésleutel wordt gebruikt voor ontcijfering en geheim moet worden gehouden. Gegevens die zijn versleuteld met een openbare sleutel kunnen alleen worden ontcijferd met de bijbehorende privésleutel. Deze aanpak biedt een oplossing voor het probleem van sleuteluitwisseling dat zich voordoet bij symmetrische codering.

Hybride benaderingen combineren symmetrische en asymmetrische encryptie om de voordelen van zowel extra beveiliging als verhoogde doeltreffendheid te krijgen. In een hybride systeem wordt een symmetrische sleutel gebruikt om de eigenlijke gegevens te versleutelen, maar de sleutel zelf wordt versleuteld en shared via asymmetrische versleuteling.

Authenticatie

Authenticatie is een belangrijk aspect van end-to-end encryptie, omdat het wordt gebruikt om de identiteit van de communicerende partijen te verifiëren en ervoor te zorgen dat je berichten uitwisselt met de beoogde ontvanger.

Zonder authenticatie kan een kwaadwillende actor, zelfs als berichten versleuteld zijn, de communicatie onderscheppen en zich voordoen als één van de partijen. Dit staat bekend als een man-in-the-middle (MitM)-aanval.

Methoden voor sleuteluitwisseling

In cryptografie zorgen methoden voor sleuteluitwisseling ervoor dat twee partijen veilig sleutels kunnen delen voor het coderen en ontcijferen van gegevens. Het type sleuteluitwisseling hangt af van of er symmetrische of asymmetrische encryptie wordt gebruikt.

Voor symmetrische encryptie zijn veelgebruikte methoden voor sleuteluitwisseling:

- Vooraf shared sleutels (PSK): Vooraf shared sleutels zijn simpelweg sleutels die door de partijen worden uitgewisseld voor de communicatie.

- Handmatige sleuteluitwisseling: Bij deze methode vindt de handmatige fysieke overdracht van sleutels tussen partijen plaats.

Asymmetrische encryptie heeft meer geavanceerde manieren om sleutels uit te wisselen, zoals:

- Diffie-Hellman (DH): Een methode die modulair rekenen gebruikt om twee partijen in staat te stellen een shared geheime sleutel vast te stellen via een onveilig kanaal zonder de sleutel direct te verzenden.

- Elliptische Curve Diffie-Hellman (ECDH): Een variant van Diffie-Hellman die elliptische curve cryptografie gebruikt, waardoor je dezelfde beveiliging krijgt met kleinere sleutels en minder rekenkracht nodig hebt.

E2EE-gerelateerde standaarden

Er zijn verschillende E2EE standaarden die gebruikt worden door organisaties om communicatie te beveiligen. Hieronder staan enkele van de meest opmerkelijke standaarden die het moderne E2EE aandrijven:

- Advanced Encryption Standard (AES): AES is een zeer betrouwbaar symmetrisch versleutelingsalgoritme met sleutel, ontwikkeld door het National Institute of Standards and Technology (NIST). Het wordt vertrouwd door beveiligingsexperts over de hele wereld en het zorgt voor de beveiliging van ExpressVPN zelf.

- Signal Protocol: Het Signal Protocol, vroeger bekend als TextSecure Protocol, is wat privacy-primeur berichtenapps zoals Signal gebruiken om communicatie te beveiligen. Het combineert meerdere cryptografische technieken, waaronder het Double Ratchet-algoritme en Extended Triple Diffie-Hellman (X3DH), om ervoor te zorgen dat berichten privé blijven met forward secrecy.

- OMEMO Multi-End Message and Object Encryption: OMEMO is een Extension Protocol (XEP) voor veilige multi-client E2EE (waarbij een gebruiker toegang heeft tot een dienst vanaf meerdere apparaten of clients). Het is gebaseerd op het Signal Protocol en is een open standaard die door iedereen vrij gebruikt en geïmplementeerd kan worden.

- Message Layer Security (MLS): MLS is een open standaard voor end-to-end versleuteld groepsberichtenverkeer en biedt voorwaartse geheimhouding, beveiliging na compromittering en eenvoudige schaalbaarheid voor grote, dynamische groepen. Dit maakt het een sterke basis voor moderne beveiligde berichtenapps.

Toepassingen van E2EE in de echte wereld

E2EE speelt een sleutelrol in de beveiliging van veel diensten die we dagelijks gebruiken, zoals cloudopslag, instant messaging en e-mail. Het vermogen om communicatie van zender tot ontvanger te beveiligen maakt het van onschatbare waarde voor verschillende platformen. Inzicht in waar E2EE wordt geïmplementeerd kan je helpen bij het identificeren en kiezen van diensten die prioriteit geven aan je privacy en gegevensbeveiliging.

Apps voor privéberichten

Berichtenapplicaties zijn waarschijnlijk de meest voorkomende en invloedrijkste toepassing van E2EE in de echte wereld. De top apps voor beveiligde berichtenuitwisseling zoals Signal, Wickr en Wire maken allemaal gebruik van E2EE om de communicatie tussen gebruikers te beveiligen, zodat niemand behalve de verzender en ontvanger informatie in verzonden berichten kan zien.

E-maildiensten

De veiligste e-maildiensten gebruiken E2EE om de content van e-mails te beveiligen. Omdat je vaak gevoelige gegevens via e-mail ontvangt, zoals bankgegevens, e-mails om wachtwoorden te resetten en meer, is het een goed idee om voor de veiligheid het gebruik van een end-to-end versleutelde e-mailservice te overwegen.

Hoewel Google E2EE nog moet implementeren voor persoonlijke e-mailaccounts, heeft het wel geïntroduceerd voor zakelijke gebruikers.

Cloudopslag

Hoewel het niet bij elke top cloudopslag oplossing, begint E2EE een belangrijk onderdeel te worden van de beveiliging van cloudopslag, waarbij betrouwbare aanbieders zoals Dropbox het aanbieden als onderdeel van hun oplossingen.

Wanneer E2EE wordt toegepast op cloudopslag, worden je bestanden versleuteld op je apparaat voordat ze naar de servers van de cloud provider worden verzonden. Dit is vooral handig als je een back-up van gevoelige gegevens moet maken, omdat het ervoor zorgt dat zelfs de cloudopslag provider deze niet kan zien.

Wachtwoordmanagers

Als je bedenkt hoe wachtwoordmanagers veel gevoelige informatie opslaan, zoals je logins, kaartgegevens, adressen en meer, is het geen verrassing dat E2EE een belangrijk onderdeel is van deze tools. ExpressKeys en andere betrouwbare wachtwoordmanagers gebruiken E2EE als basis voor hun zero-knowledge architectuur, die ervoor zorgt dat niemand anders dan jij kan zien wat er in je kluis zit.

Voordelen van E2EE

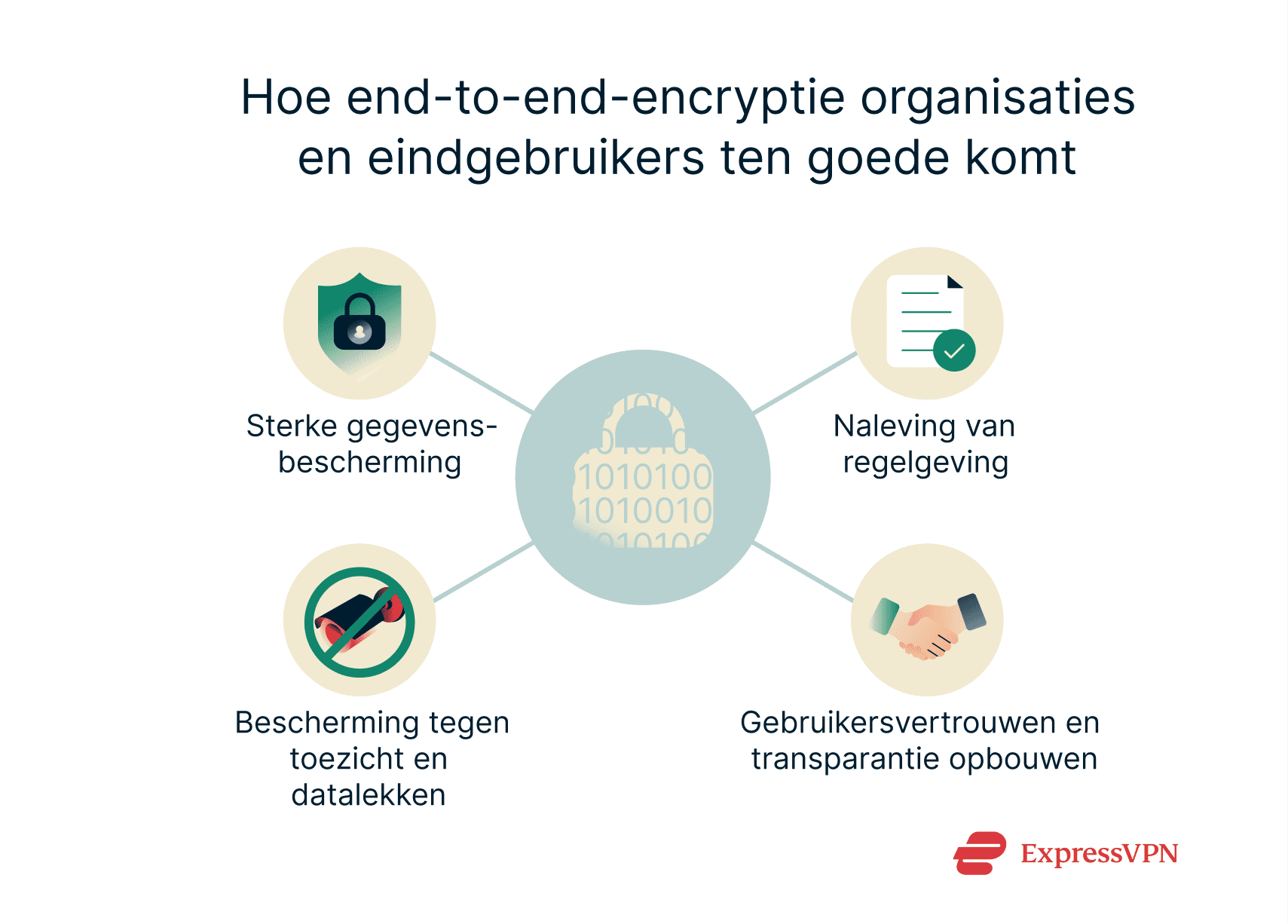

Sterke gegevensbescherming

Door gegevens op de eindpunten te versleutelen, garandeert E2EE dat alleen de communicerende partijen de berichten kunnen lezen, waardoor onbevoegde toegang van cybercriminelen, serviceproviders of derden wordt geblokkeerd. Dit beschermt gevoelige informatie zoals financiële transacties, medische dossiers en vertrouwelijke zakelijke besprekingen tegen blootstelling.

Bescherming tegen toezicht en datalekken

Omdat E2EE gegevens versleuteld kan opslaan, is het een betrouwbare verdediging tegen mogelijke datalekken. Zelfs als servers of netwerken gecompromitteerd zijn, kunnen aanvallers de versleutelde gegevens niet ontcijferen zonder de privésleutels. Het feit dat gegevens versleuteld blijven tijdens het transport betekent natuurlijk ook dat onbevoegden je activiteiten niet kunnen bespioneren.

Naleving van regelgeving

Eén van de belangrijke voordelen van E2EE is het feit dat het helpt om te voldoen aan privacyregelgeving zoals de General Data Protection Regulation van de EU (GDPR) en de Amerikaanse Health Insurance Portability and Accountability Act (HIPAA). Hoewel deze voorschriften encryptie voor de meeste gegevens niet verplicht stellen, helpen de veiligheidsvoordelen die E2EE biedt gevoelige persoonlijke informatie te beschermen, wat een belangrijke vereiste is van dergelijke voorschriften.

Gebruikersvertrouwen en transparantie opbouwen

De implementatie van E2EE zorgt voor een aanzienlijk vertrouwen van de gebruiker en bevordert de transparantie van digitale diensten. Als platforms E2EE gebruiken, hoeven gebruikers niet alleen te vertrouwen op de belofte van de serviceprovider dat ze hun berichten niet zullen lezen, omdat de versleuteling het technisch onmogelijk maakt voor de service om dat te doen.

Juridische en ethische overwegingen van E2EE

Hoewel E2EE ongeëvenaarde voordelen biedt op het gebied van privacy en beveiliging, roept de wijdverspreide toepassing ervan ook juridische en ethische vragen op.

Is E2EE wereldwijd legaal?

De legaliteit van E2EE varieert wereldwijd. Veel landen erkennen het belang van sterke encryptie voor het beschermen van privacy, digitale communicatie en het beveiligen van bedrijfsactiviteiten. Sommigen hebben echter geprobeerd het gebruik ervan te beperken of te reguleren.

Over het geheel genomen is het juridische landschap zeer gefragmenteerd, waarbij sommige landen sterke encryptie ondersteunen en andere maatregelen nemen die de bescherming ervan kunnen uithollen.

Ethische debatten: Privacy vs. veiligheid

Het ethische debat rond E2EE gaat vaak over het spanningsveld tussen individuele privacy en openbare veiligheid. Voorstanders van privacy stellen dat sterke encryptie essentieel is voor het beschermen van mensenrechten, het mogelijk maken van vrije meningsuiting en het beschermen van persoonlijke gegevens tegen toezicht, hacken en misbruik, vooral in omgevingen waar privacy niet is gegarandeerd.

Aan de andere kant beweren sommige autoriteiten dat versleutelde communicatie strafrechtelijke onderzoeken kan belemmeren en een uitdaging kan vormen voor de openbare veiligheid. Ze stellen dat er meer toegang nodig is om misdaad te voorkomen en erop te reageren, maar deze toegang zou het verzwakken of omzeilen van encryptie vereisen, waardoor privacy- en beveiligingsexperts zich zorgen maken over de bredere risico's die dergelijke maatregelen zouden kunnen introduceren.

Hoe beïnvloedt internationale regelgeving zoals GDPR E2EE?

De GDPR vereist dat elke organisatie die gegevens van EU-burgers verwerkt passende technische en organisatorische maatregelen om persoonlijke gegevens te beveiligen. Hoewel het niet de specifieke technische methoden definieert die organisaties moeten gebruiken, wordt E2EE algemeen erkend als een beveiligingsmaatregel die organisaties kan helpen om te voldoen aan de GDPR-normen voor gegevensbeheer.

Beperkingen en uitdagingen van E2EE

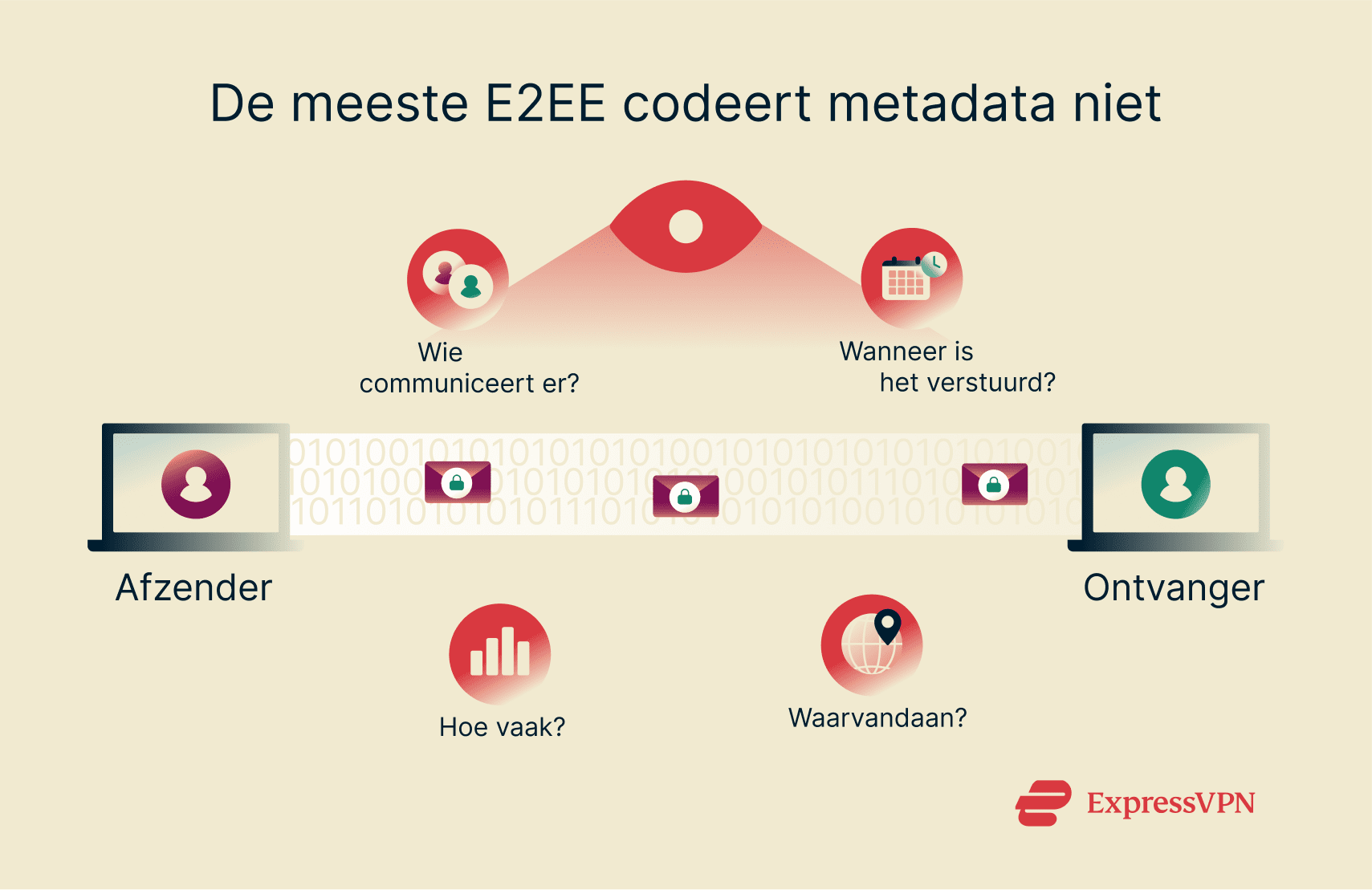

Metagegevens zijn meestal niet versleuteld

Een groot nadeel van de meeste end-to-end-versleutelingen is dat ze metadata niet versleutelen. Metadata bevatten cruciale details over communicatie, zoals wie met wie communiceerde, wanneer, hoe vaak en waarvandaan. Hoewel de content van een bericht veilig kan zijn, kan deze begeleidende informatie toch belangrijke patronen onthullen over het leven en de relaties van een individu.

Zelfs zonder toegang tot de inhoud van het bericht kan het analyseren van metadata informatie opleveren voor surveillance. Als je bijvoorbeeld weet dat iemand vaak communiceert met een bepaalde persoon op bepaalde tijden, kun je relaties of activiteiten afleiden. Deze niet-versleutelde metadata kan een privacy probleem zijn dat E2EE niet oplost.

Desondanks omzeilen sommige apps deze beperking. Bijvoorbeeld, De Sealed Sender functionaliteit van Signal versleutelt ook veel van de metadata die betrokken zijn bij de communicatie van gebruikers, waardoor de privacy en veiligheid verder worden verbeterd.

Belangrijke managementkwesties

Het veilig beheren van cryptografische sleutels vormt een hardnekkige uitdaging in E2EE-systemen. Om E2EE te laten functioneren, moeten gebruikers hun privésleutels, die essentieel zijn voor het ontcijferen van gegevens, veilig beheren. Als je bijvoorbeeld je hoofdwachtwoord voor een wachtwoordmanager verliest, kun je de toegang tot je kluis permanent verliezen.

Bovendien, als een privésleutel wordt gestolen of gecompromitteerd, kan een aanvaller communicatie uit het verleden en in de toekomst ontcijferen, waardoor het doel van de versleuteling volledig wordt ondermijnd. Dit kan echter worden voorkomen als een applicatie perfect forward secrecy (PFS) implementeert naast de end-to-end encryptie. PFS genereert nieuwe sleutels voor elke sessie, zodat eerdere communicatie ontoegankelijk blijft, zelfs als één sleutel gecompromitteerd is.

Endpoint beveiliging blijft een zwakke schakel

Hoewel E2EE gegevens beveiligt tijdens de overdracht, blijft de beveiliging van de eindpunten een cruciaal kwetsbaar punt. Als iemands apparaat wordt gehackt door malware of als iemand er zomaar bij kan, kunnen de gegevens worden bekeken voordat ze worden versleuteld of nadat ze zijn ontcijferd.

Niet volledig toekomstbestendig

De huidige E2EE-methoden zijn niet per se klaar voor de toekomst als het gaat om alle nieuwe bedreigingen, zoals kwantumcomputer. Krachtige kwantumcomputers zouden theoretisch veel gebruikte cryptografische algoritmen zoals RSA, die de basis vormen van de huidige E2EE sleuteluitwisseling, kunnen breken.

Hoewel praktische kwantumcomputers die de huidige encryptie kunnen kraken nog enkele jaren op zich laten wachten, maakt de potentiële dreiging onderzoek naar "post-kwantum cryptografie" noodzakelijk. Een voorbeeld van deze toekomstbestendigheid is de post-kwantum bescherming van ExpressVPN die tot doel heeft de online privacy van gebruikers te beschermen tegen deze opkomende bedreigingen.

E2EE vs. andere encryptiemethoden

Het is belangrijk om E2EE te onderscheiden van andere vormen van encryptie om de toepassingen ervan volledig te begrijpen. Hoewel verschillende versleutelingsmethoden gegevens op verschillende punten beschermen, biedt E2EE een duidelijk beveiligingsniveau dat andere methoden mogelijk niet bieden.

Is TLS hetzelfde als E2EE?

Hoewel TLS (Transport Layer Security) en E2EE op een vergelijkbare manier werken, zijn ze niet helemaal hetzelfde. TLS beveiligt in de eerste plaats de verbinding tussen een client (zoals je webbrowser) en een server: wanneer je een website met HTTPS bezoekt, versleutelt TLS de gegevens terwijl ze over het internet naar de server reizen. Daarentegen zijn de meeste E2EE implementaties tussen twee gebruikers, niet tussen een server en een client.

Bovendien worden de gegevens met TLS, zodra ze de server bereiken, daar meestal gedecodeerd en blijven ze in deze staat. Dit betekent dat de eigenaar van de server de gegevens mogelijk in niet-versleutelde vorm kan zien.

Is E2EE meer privé dan versleuteling aan de serverkant?

Server-side encryptie versleutelt gegevens op de servers van de serviceprovider voordat ze worden opgeslagen. Hoewel dit gegevens in rust beschermt en onbevoegde toegang voorkomt als de fysieke opslag gecompromitteerd is, is het minder privé dan E2EE omdat de serviceprovider zelf de sleutels bezit en toegang heeft tot de niet-versleutelde gegevens.

E2EE vs. S/MIME

Secure/Multipurpose Internet Mail Extensions (S/MIME) maakt gebruik van public-key encryptie en maakt het mogelijk om e-mails te versleutelen en digitaal te ondertekenen om ze te beveiligen. Het is vergelijkbaar met E2EE in die zin dat alleen de beoogde ontvangers de gegevens in de e-mails kunnen ontcijferen met hun privésleutel.

Het nadeel van S/MIME ten opzichte van de huidige E2EE-standaarden die in de meeste apps worden gebruikt, is dat gebruikers digitale handtekeningen van gecertificeerde instanties moeten verkrijgen om de standaard te kunnen gebruiken.

E2EE vs. PGP

PGP (Pretty Good Privacy) is een gevestigd en effectief cryptografisch protocol dat veiligheid en privacy biedt voor communicatie. PGP gebruikt een combinatie van asymmetrische en symmetrische cryptografie, die een evenwicht vindt tussen snelheid en veiligheid, zoals eerder besproken.

Het nadeel van PGP ten opzichte van de E2EE die in de meeste huidige apps wordt gebruikt, is dat er veel technische kennis nodig is voor het instellen en beheren van sleutels. E2EE-implementatie in moderne apps zoals WhatsApp is daarentegen gebruiksvriendelijk en vereist geen technische kennis om te gebruiken.

Veelgestelde vragen: over end-to-end-encryptie

Kan end-to-end-encryptie worden gehackt?

Hoewel het technisch niet haalbaar is om de versleutelingsalgoritmen zelf te breken, is geen enkele beveiligingsmethode waterdicht. De eindpunten in E2EE, waar gegevens worden versleuteld en ontcijferd, blijven kwetsbaar. Als deze eindpunten in gevaar worden gebracht via malware of social engineering, kan de communicatie worden onderschept.

Moet ik end-to-end-encryptie gebruiken voor mijn berichten?

Ja, je moet een berichtenservice overwegen die E2EE gebruikt. Dit beschermt je gesprekken tegen ongeautoriseerde toegang door derden, waaronder internet service provider, kwaadwillenden en zelfs de bedrijven die de berichtenservice leveren.

Hoe schakel ik end-to-end-encryptie uit in WhatsApp?

Je kunt E2EE niet uitschakelen voor een van je WhatsApp chats. Het is echter volledig optioneel om E2EE in te schakelen voor je WhatsApp chatback-ups.

Wordt end-to-end-encryptie gebruikt in WhatsApp en Signal?

Ja, zowel WhatsApp en Signal gebruiken E2EE om je communicatie te beveiligen. Er zijn echter enkele belangrijke verschillen die het vermelden waard zijn. De eerste is dat Signal ook metadata versleutelt via zijn Sealed Sender technologie, terwijl WhatsApp alleen de eigenlijke communicatie versleutelt.

Bovendien is de implementatie van end-to-end-encryptie door Signal volledig open source en kan gemakkelijk worden geaudit, terwijl WhatsApp eigen technologie gebruikt. WhatsApp is ook eigendom van Meta, dat de reputatie heeft grote hoeveelheden metadata van gebruikers te verzamelen.

Wat zijn de risico's van het niet gebruiken van end-to-end-encryptie?

Het niet gebruiken van E2EE voor je communicatie brengt aanzienlijke risico's met zich mee. Zonder deze beveiliging kunnen uw berichten en gegevens tijdens de overdracht worden onderschept en gelezen door verschillende onbevoegde partijen, zoals je internet service provider of mogelijk kwaadaardige derden.

Vertraagt end-to-end-encryptie de prestaties?

Dat hangt ervan af. Het klopt dat encryptie wat extra rekenkracht vraagt omdat je computerbronnen nodig hebt om gegevens te versleutelen en ontcijferen. Het is echter onwaarschijnlijk dat het de prestaties vermindert, tenzij er grote hoeveelheden gegevens versleuteld of ontcijferd moeten worden.

Zet de eerste stap om jezelf online te beschermen. Probeer ExpressVPN zonder risico.

Krijg ExpressVPN