Wat is cybersecurity? Een eenvoudige beginnersgids

Cybersecurity of cyberbeveiliging heeft invloed op vrijwel elk aspect van het dagelijks leven. Van de telefoon in je zak en de laptop op je bureau tot slimme apparaten in huis: alles is afhankelijk van sterke beveiliging om je te beschermen.

Zonder die bescherming zouden aanvallers persoonlijke gegevens kunnen stelen, bankrekeningen leegtrekken of ernstige verstoringen veroorzaken. Daarom werken cybersecurity-experts voortdurend aan nieuwe verdedigingsmechanismen om zowel mensen als bedrijven te beschermen tegen steeds veranderende dreigingen.

Cyberbeveiliging draait echter niet alleen om specialisten en complexe systemen. Het hangt ook af van eenvoudige gewoontes, praktische maatregelen en tools die iedereen kan gebruiken. In deze gids lees je wat cyberbeveiliging nu echt inhoudt en hoe je jezelf kunt beschermen tegen de meest voorkomende online risico’s van vandaag.

Wat is cyberbeveiliging in eenvoudige woorden?

Cyberbeveiliging draait om het beschermen van computers, netwerken en data tegen ongeoorloofde toegang, schade of verstoring. Nu het aantal verbonden apparaten – van smartphones en tablets tot IoT-apparaten en slimme huishoudelijke apparatuur – blijft groeien, neemt ook het aantal potentiële doelwitten voor cybercriminelen toe.

In een wereld waarin vrijwel alles draait op computers en slimme apparaten, is goede bescherming belangrijker dan ooit. Zonder die bescherming lopen zowel particulieren als organisaties het risico slachtoffer te worden van datalekken, ransomware, fraude, identiteitsdiefstal, het onderscheppen van gevoelige communicatie en andere ernstige dreigingen.

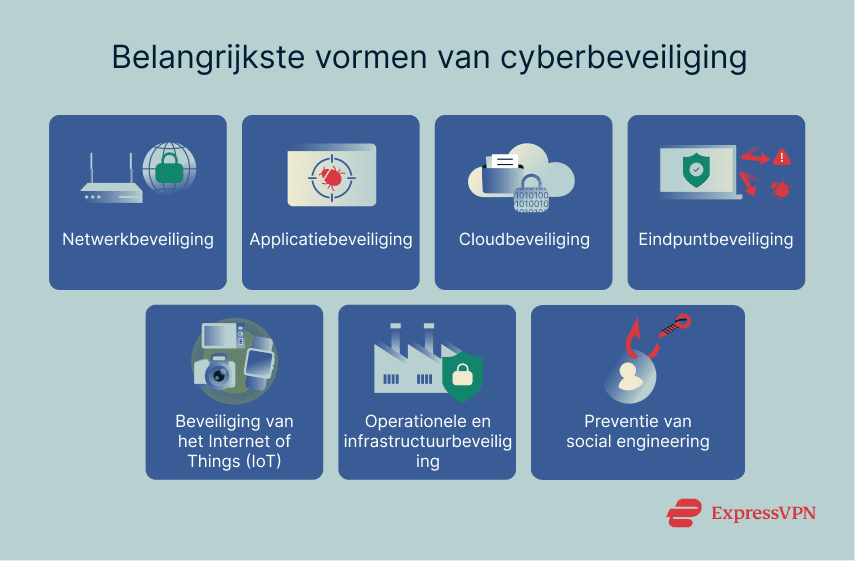

Uitleg van de verschillende vormen van cyberbeveiliging

Cyberbeveiliging is een brede term die meerdere onderdelen omvat, waaronder software om apparaten te beschermen, netwerkverdediging en kennis van veilige online werkwijzen.

Netwerkbeveiliging

Netwerkbeveiliging beschermt je netwerk tegen schade. Firewalls fungeren als barrières die verkeer filteren en ongewenste verbindingen blokkeren, terwijl toegangscontroles ervoor zorgen dat alleen bevoegde gebruikers en apparaten verbinding kunnen maken. Virtuele privénetwerken (VPN’s) gebruiken versleuteling om je internetverkeer te beschermen en je IP-adres te maskeren. Bewakingstools houden het netwerk in de gaten, zodat beheerders verdachte activiteiten vroegtijdig kunnen signaleren voordat aanvallers voet aan de grond krijgen.

Applicatiebeveiliging

Applicatiebeveiliging zorgt ervoor dat software niet kan worden misbruikt als toegangspoort tot gevoelige systemen. Dit omvat zowel detectie- als responsmechanismen. Ontwikkelaars verhelpen programmeerfouten, passen veilige configuraties toe en testen op kwetsbaarheden om applicaties goed te beveiligen.

Cloudbeveiliging

Cloudbeveiliging beschermt data die is opgeslagen bij externe aanbieders en zorgt ervoor dat gevoelige informatie veilig blijft, ook wanneer deze niet op eigen hardware staat. Het combineert technologieën, beleidsmaatregelen en controles om cloudresources te beschermen tegen ongeoorloofde toegang, datalekken en verstoringen van diensten.

Veel aanbieders bieden ingebouwde beveiliging, zoals versleuteling, toegangscontroles en monitoringtools. Tegelijkertijd zijn gebruikers zelf verantwoordelijk voor het correct instellen van hun beveiliging. Dit gedeelde verantwoordelijkheidsmodel betekent dat organisaties accountrechten zorgvuldig moeten beheren, API’s moeten beveiligen en moeten voldoen aan privacywetgeving wanneer zij workloads naar de cloud verplaatsen.

Eindpuntbeveiliging

Eindpuntbeveiliging richt zich op individuele apparaten zoals laptops, telefoons en tablets. Omdat eindpunten vaak het eerste doelwit zijn van aanvallers, verkleint goede beveiliging de kans op een gecompromitteerd systeem. Antivirussoftware, eindpuntdetectie en -respons (EDR) en multifactorauthenticatie (MFA) helpen malware en ongeoorloofde toegang te blokkeren.

Beveiliging van het Internet of Things (IoT)

IoT-beveiliging richt zich op verbonden apparaten zoals camera’s, koelkasten en andere slimme apparaten. Veel van deze apparaten hebben beperkte ingebouwde beveiliging, waardoor ze kwetsbaar zijn. Het gebruik van sterke authenticatie, beveiligingssoftware waar mogelijk en het regelmatig bijwerken van firmware verkleint de kans op aanvallen.

Operationele en infrastructuurbeveiliging

Operationele technologie omvat industriële besturingssystemen en automatiseringsapparatuur die fysieke processen aansturen. De beveiliging hiervan vereist het isoleren van besturingsnetwerken, het monitoren van verouderde apparatuur en netwerken op afwijkend gedrag en het beschermen van systemen die binnen industriële processen worden gebruikt.

Preventie van social engineering

Social engineering is gebaseerd op het misleiden van mensen om informatie prijs te geven of risicovolle handelingen uit te voeren. Aanvallers doen zich voor als collega’s, helpdeskmedewerkers, overheidsinstanties, beroemdheden of bedrijven. Preventietactiek bestaat onder meer uit antivirussoftware met bescherming tegen phishing, bewustwordingstraining en op de hoogte blijven van de nieuwste vormen van social-engineeringsfraude.

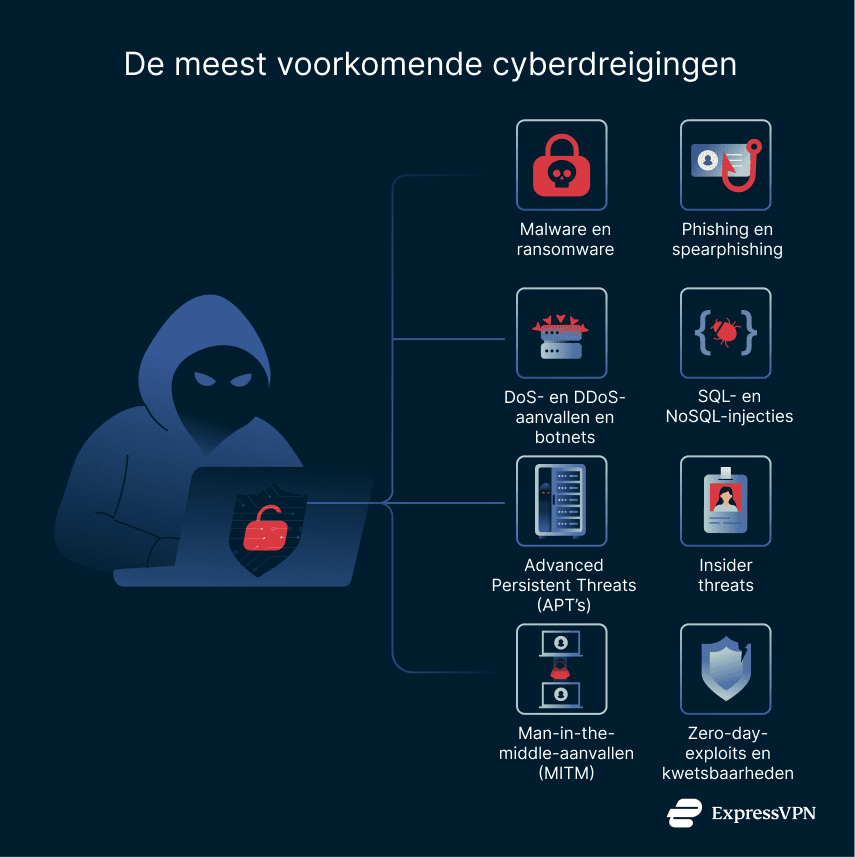

Veelvoorkomende cyberdreigingen die je moet kennen

Aanvallers maken misbruik van zowel technologie als menselijk gedrag. Inzicht in deze technieken helpt particulieren en organisaties om preventieve maatregelen te nemen.

Malware en ransomware

Malware is schadelijke software die systemen binnendringt om data te stelen, processen te verstoren, schade aan te richten of achterdeurtjes te creëren voor andere malware. Het is een van de grootste uitdagingen binnen de cybersecuritybranche.

Ransomware is een specifieke vorm van malware waarbij een aanvaller je bestanden versleutelt en losgeld eist om de toegang te herstellen.

Phishing en spear phishing

Phishing maakt gebruik van misleidende e-mails of berichten om inloggegevens of persoonlijke informatie te ontfutselen. Spear phishing gaat nog een stap verder door de aanval af te stemmen op een specifieke persoon, waardoor deze geloofwaardiger wordt.

Phishingaanvallen vinden meestal plaats via communicatieplatforms zoals e-mail of sociale media. De aanvaller neemt vrijwel altijd als eerste contact op, probeert een gevoel van urgentie of angst te creëren en zet je onder druk om gevoelige gegevens te delen zonder er goed over na te denken.

DoS- en DDoS-aanvallen

Denial-of-service-aanvallen overspoelen doelwitten met kwaadaardig verkeer, vaak aangestuurd door botnets. Hierdoor worden websites of diensten onbereikbaar. Bij gedistribueerde aanvallen (DDoS) worden meerdere gecompromitteerde apparaten ingezet om de impact te vergroten. Zowel particulieren als organisaties kunnen slachtoffer worden van DDoS-aanvallen, die aanzienlijke schade aan netwerken veroorzaken en online activiteiten ernstig belemmeren.

SQL-injectie en NoSQL-injectie

Injectieaanvallen ontstaan wanneer een webapplicatie gebruikersinvoer rechtstreeks doorstuurt naar een databasequery zonder deze goed te controleren of te "opschonen”. Aanvallers kunnen dit misbruiken om de database opdrachten te laten uitvoeren die nooit door de ontwikkelaars bedoeld zijn, met als mogelijk gevolg dat gevoelige data wordt blootgesteld, aangepast of verwijderd.

SQL-injectie richt zich op traditionele relationele databases, waarin data is georganiseerd in tabellen met rijen en kolommen. Zo kan een aanvaller een inlogformulier misbruiken door speciaal geconstrueerde invoer te verzenden die de database ertoe brengt de authenticatie te omzeilen. In de praktijk zijn op deze manier gegevens onderschept van luchtvaart- en e-commercewebsites, waaronder klantnamen, e-mailadressen en betaalgegevens.

NoSQL-injectie treft moderne niet-relationele databases (zoals MongoDB), die werken met flexibele document- of sleutel-waardestructuren. Een aanvaller kan bijvoorbeeld een JSON-achtige payload indienen via een inlogformulier, waardoor de database "elke gebruikersnaam en elk wachtwoord” als geldig accepteert en de authenticatie volledig wordt omzeild.

Het voorkomen van dit soort aanvallen vereist dat ontwikkelaars alle gebruikersinvoer valideren en opschonen, veilige querymethoden gebruiken (zoals geparametriseerde queries of query builders) en het principe van minimale rechten toepassen voor databaseaccounts.

Advanced Persistent Threats (APT’s)

APT’s worden uitgevoerd door zeer vaardige aanvallers die een netwerk binnendringen en lange tijd onopgemerkt blijven terwijl ze data buitmaken of gevoelige systemen saboteren. Ze maken vaak gelijktijdig gebruik van zero-day-exploits, social engineering en speciaal ontwikkelde malware.

Deze dreigingen kunnen zich langdurig binnen een netwerk ophouden voordat ze worden ontdekt. APT’s kunnen leiden tot langdurige malware-infecties, datadiefstal en aanzienlijke financiële schade. Ze zijn vaak gericht op kritieke infrastructuur, zoals de zorgbranche.

Insider threats (bedreigingen van binnenuit)

Insider threats ontstaan wanneer medewerkers of contractanten misbruik maken van hun legitieme toegangsrechten, al dan niet opzettelijk. Bij bedrijfssabotage kunnen aanvallers hun insiderpositie gebruiken om informatie buit te maken en het netwerk of individuele apparaten met malware te infecteren.

Sommige medewerkers worden onbedoeld een bedreiging van binnenuit nadat ze slachtoffer zijn geworden van phishing of door nalatigheid malware installeren of gevoelige bedrijfsinformatie aan een oplichter doorgeven.

Man-in-the-middle-aanvallen (MITM)

Bij een man-in-the-middle-aanval (MITM) onderschept een aanvaller de communicatie tussen twee partijen. De aanvaller kan meeluisteren of berichten aanpassen zonder dat een van beide partijen dit merkt. Niet-versleutelde data kan eenvoudig worden gelezen of gemanipuleerd door een ervaren crimineel, wat het belang van goede versleutelingssoftware onderstreept.

MITM-aanvallen leiden vaak tot datadiefstal en vormen een opstap naar verdere aanvallen. Vooral kleine en middelgrote bedrijven zijn hier kwetsbaar voor.

Zero-day-exploits

Zero-day-exploits maken misbruik van kwetsbaarheden die nog niet bekend zijn. Omdat er nog geen patch beschikbaar is, kunnen deze aanvallen lange tijd onopgemerkt blijven en grote schade aanrichten, vooral bij bedrijven. Zodra een zwakke plek voor het eerst wordt ontdekt door een aanvaller, spreekt men van een zero-day-kwetsbaarheid. Het daadwerkelijke misbruik daarvan heet een zero-day-exploit.

Praktijkvoorbeelden van grote cyberaanvallen

Grote datalekken uit de praktijk laten zien wat de gevolgen zijn van zwakke beveiliging en benadrukken waarom cyberbeveiliging zo belangrijk is.

Het Equifax-datalek

In 2017 maakte een softwarekwetsbaarheid bij kredietbureau Equifax het mogelijk voor aanvallers om persoonlijke gegevens van ongeveer 147 miljoen mensen te stelen, waaronder namen en Burgerservicenummers. Het datalek leidde tot rechtszaken, het aftreden van bestuurders en schikkingen ter waarde van miljoenen dollars.

Het megadatalek van Yahoo

In 2016 bevestigde Yahoo twee datalekken die enkele jaren eerder hadden plaatsgevonden. Later werd bekend dat deze lekken tot wel 3 miljard gebruikers troffen. De buitgemaakte gegevens omvatten beveiligingsvragen en back-up-e-mailadressen, die konden worden misbruikt voor verdere aanvallen op gebruikers. Het incident resulteerde in een schikking van 117,5 miljoen dollar.

Het beveiligingsincident bij eBay

In 2014 kregen cybercriminelen via gestolen inloggegevens van medewerkers toegang tot de gebruikersdatabase van eBay. Zij bemachtigden persoonlijke informatie en versleutelde wachtwoorden van eBay-klanten. Hoewel het bedrijf aangaf dat er "geen bewijs was van ongeoorloofde toegang tot of compromittering van persoonlijke of financiële informatie van PayPal-gebruikers”, werd wel een verplichte wachtwoordreset voor alle gebruikers doorgevoerd.

Het datalek bij FriendFinder Networks

Een kwetsbaarheid in 2016 stelde aanvallers in staat om toegang te krijgen tot de databases van FriendFinder Networks, waardoor gegevens van ongeveer 412 miljoen gebruikersaccounts werden blootgesteld. Veel wachtwoorden waren opgeslagen in platte tekst of slechts zwak gehasht. Het lek leidde tot een golf van sextortion-oplichtingspraktijken die zich richtten op getroffen gebruikers.

De voordelen van cyberbeveiliging voor bedrijven

Investeren in cyberbeveiliging levert aantoonbare voordelen op:

Kostenbesparing en rendement op investering (ROI)

Preventieve maatregelen zijn simpelweg goedkoper dan het afhandelen van datalekken. Regelmatige audits, training van medewerkers, een solide cyberbeveiligingsinfrastructuur en geoefende incidentresponsplannen verkleinen de kans op een datalek en beperken de schade als het toch misgaat. Daarnaast kun je vaak je verzekeringspremies verlagen door aan te tonen dat je zorgvuldig met beveiliging omgaat.

Slachtoffer worden van een datalek is kostbaar. Aanvallen kunnen de bedrijfsvoering verstoren, omzetverlies veroorzaken, de reputatie van je merk schaden of leiden tot hoge boetes van toezichthouders, vooral als je op het moment van het incident niet aan de regelgeving voldeed.

Verbeterde operationele continuïteit

Goede beveiliging beperkt downtime tot een minimum. Back-ups, tijdige updates en een robuuste infrastructuur stellen organisaties in staat om tijdens aanvallen door te blijven werken en sneller te herstellen. Dit resulteert in aanzienlijk minder winstverlies bij verstoringen.

Meer vertrouwen in het merk en hogere klantloyaliteit

Onderzoek toont aan dat klanten de voorkeur geven aan bedrijven die aantoonbaar zorgvuldig omgaan met beveiliging. Certificeringen en transparant beleid wekken vertrouwen, terwijl een datalek dat vertrouwen in één klap kan ondermijnen. Uit Deloitte’s Connected Consumer Survey blijkt dat 64% van de respondenten zou overwegen van technologieaanbieder te wisselen na een incident dat het vertrouwen in een aanbieder schaadt.

Sterke en transparante beveiligingsmaatregelen vergroten de klantloyaliteit. In competitieve markten kan een reputatie op het gebied van veiligheid zelfs doorslaggevend zijn voor potentiële klanten.

Bescherming van gevoelige gegevens en intellectueel eigendom

Het beschermen van bedrijfseigen informatie, handelsgeheimen en klantgegevens waarborgt je concurrentievoordeel en vermindert juridische risico's. Sterke cyberbeveiligingsmaatregelen helpen gevoelige gegevens te beveiligen, terwijl een juiste classificatie en behandeling van intellectueel eigendom ervoor zorgen dat de meest waardevolle activa van je bedrijf beschermd blijven.

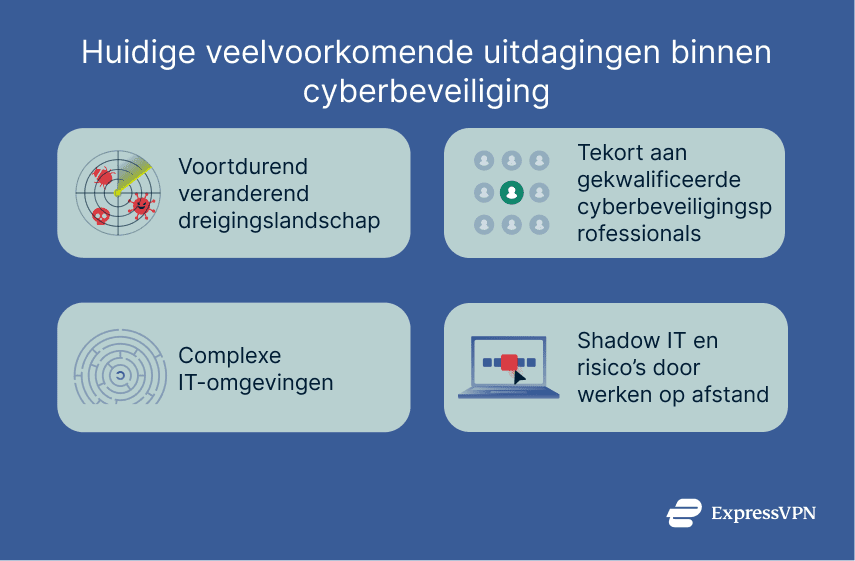

Veelvoorkomende uitdagingen binnen cyberbeveiliging

Cyberbeveiligingsteams werken tegenwoordig in een voortdurend veranderende omgeving, waarin het beveiligen van systemen complexer is dan ooit.

Een steeds veranderend dreigingslandschap

Aanvallers passen hun tactieken continu aan of ontwikkelen nieuwe methoden. Ransomware en het misbruiken van niet-gepatchte kwetsbaarheden blijven een hardnekkig probleem. Nieuwe technieken, zoals fileless malware en door AI gegenereerde phishingfraude, stellen oplichters in staat hun aanvallen verder te automatiseren en op grotere schaal uit te voeren.

Tekort aan gekwalificeerde professionals

De vraag naar ervaren cyberbeveiligingsspecialisten overstijgt het huidige aanbod. Organisaties hebben moeite om gekwalificeerd personeel aan te trekken en te behouden, terwijl kennistekorten het lastig maken om netwerken goed te beschermen zonder gespecialiseerde experts. Volgens de ISC2 Cybersecurity Workforce Study 2024 bestaat er wereldwijd een tekort van ongeveer 4,76 miljoen onvervulde functies in cyberbeveiliging.

Complexiteit van IT-omgevingen

Moderne organisaties maken gebruik van servers op locatie, cloudplatforms, mobiele apparaten en IoT-apparaten, vaak in combinatie met een mix van medewerkers die zowel op kantoor als op afstand werken.

Samen vormt dit een complex geheel van diensten en tools, wat het lastig maakt om overzicht te houden en beveiligingsbeleid consistent af te dwingen. Het beheren van uiteenlopende systemen vergroot het risico, omdat zichtbaarheid en controle over alle bedrijfsmiddelen moeilijker worden.

Shadow IT en risico’s van werken op afstand

Shadow IT ontstaat wanneer medewerkers applicaties of tools gebruiken die niet door de organisatie zijn goedgekeurd. Dit vormt een groeiend risico, vooral nu werken op afstand steeds gebruikelijker is. Hoewel deze tools het werk soms eenvoudiger maken, creëren ze ook beveiligingslekken doordat ze officiële beveiligingsmaatregelen omzeilen. Wat IT-teams niet kennen, kunnen ze ook niet beveiligen.

Medewerkers stimuleren om eerst met IT te overleggen voordat zij nieuwe tools gebruiken, versterkt niet alleen de beveiliging, maar vergroot ook het onderlinge vertrouwen tussen personeel en management.

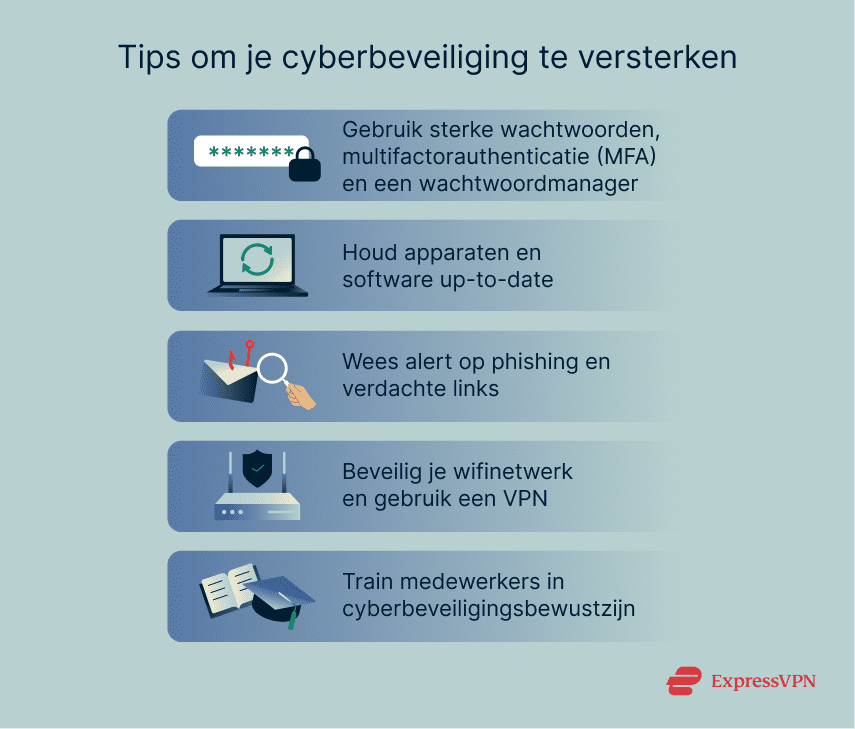

Best practices om je cyberbeveiliging te versterken

Eenvoudige dagelijkse gewoontes, zoals sterke wachtwoorden gebruiken en software up-to-date houden, verkleinen de kans op een aanval aanzienlijk en beperken de impact ervan.

Gebruik sterke, unieke wachtwoorden en MFA

Elk account zou een eigen, complex wachtwoord moeten hebben, bij voorkeur bestaande uit 14 tot 16 tekens met een combinatie van cijfers, letters en symbolen. Multifactorauthenticatie (MFA) voegt een extra beveiligingslaag toe door een tweede verificatiestap te vereisen bij het inloggen. Dit helpt ongeoorloofde toegang te voorkomen, zelfs als een wachtwoord is buitgemaakt.

Omdat het beheren van tientallen wachtwoorden lastig kan zijn, is het verstandig een veilige wachtwoordmanager te gebruiken. Met ExpressKeys kun je onbeperkt wachtwoorden, creditcardgegevens en notities veilig opslaan op al je apparaten. Daarnaast waarschuwt het je bij datalekken of zwakke wachtwoorden.

Houd software en systemen up-to-date

Zorg ervoor dat je beveiligingspatches en updates direct installeert om bekende kwetsbaarheden te verhelpen. Laat automatische updates waar mogelijk ingeschakeld staan, zodat je geen updates over het hoofd ziet en je systemen altijd zijn voorzien van de nieuwste beveiligingspatches. Door ook regelmatig je configuraties te controleren en bij te werken, behoud je een solide basisniveau van beveiliging.

Vermijd verdachte e-mails en links

Phishingaanvallen komen zeer vaak voor, dus wees kritisch bij ongevraagde berichten, ongeacht de afzender. Controleer altijd de identiteit van de afzender en klik niet op onbekende bijlagen of links. Meld verdachte e-mails om te voorkomen dat andere gebruikers of de hele organisatie slachtoffer worden en verwijder het bericht daarna direct uit je inbox.

Oplichters combineren bijlagen vaak met een gevoel van urgentie, zoals een nep-loterijwinst, een vermeende noodsituatie of door zich voor te doen als een vertrouwd persoon, bijvoorbeeld een beroemdheid. Let op verkorte URL’s, inconsistente webadressen en vreemd geformuleerde berichten.

Naast voortdurende alertheid helpen e-mailfilters en spamdetectiediensten om je blootstelling aan schadelijke berichten aanzienlijk te verminderen.

Beveilig je wifi en gebruik een VPN

Het wijzigen van het standaardwachtwoord van je router en het onzichtbaar maken ervan verkleint de kans dat je netwerk wordt aangevallen. Zorg er ook voor dat je router altijd is voorzien van de nieuwste firmwarepatch. Daarnaast is het belangrijk je data te versleutelen; anders kan een crimineel je netwerkverkeer monitoren en dit gebruiken om toekomstige aanvallen uit te voeren.

ExpressVPN maakt gebruik van een veilig versleutelingsprotocol om je data in een beschermde tunnel te verpakken, waardoor deze niet leesbaar is. Het bevat een kill switch die je internet automatisch uitschakelt als de VPN-verbinding wegvalt, en een tracker blocker om het volgen door derden te beperken.

Meer informatie: Bekijk meer manieren om jezelf online te beschermen.

Cyberbeveiligingstools en -oplossingen

Hoewel persoonlijke best practices helpen om individuen veilig te houden, opereren organisaties op veel grotere schaal. Ze moeten hele netwerken, meerdere apparaten en gevoelige klant- of bedrijfsdata beschermen. Om deze uitdagingen het hoofd te bieden, vertrouwen bedrijven op gespecialiseerde tools die dreigingen voorkomen, detecteren en erop reageren.

Antivirus en eindpuntbescherming

Organisaties gebruiken vaak eindpuntdetectie en -response (EDR)-platforms om apparaten te monitoren op malware en andere bedreigingen. Deze tools bieden realtime monitoring en maken snelle incidentbestrijding over meerdere systemen mogelijk. Moderne oplossingen maken vaak gebruik van machine learning en gedragsanalyse om voorheen onbekende aanvallen te detecteren.

Traditionele antivirussoftware is een subset van eindpuntbescherming en richt zich meestal op een individueel apparaat, terwijl EDR-platforms bescherming bieden over hele netwerken.

Firewalls en inbraakdetectiesystemen

Firewalls reguleren het verkeer in en uit bedrijfsnetwerken en blokkeren verdachte verbindingen. Intrusion detection systems (IDS) voegen een diepere analyselaag toe door netwerkgebeurtenissen te controleren op schadelijk gedrag. Intrusion prevention systems (IPS) gaan nog een stap verder door geïdentificeerde dreigingen automatisch te blokkeren, waardoor bedrijven direct kunnen reageren.

Versleutelingstools

Versleuteling houdt gevoelige bedrijfsdata onleesbaar voor onbevoegden, of deze nu op servers is opgeslagen of over netwerken wordt verzonden. Organisaties gebruiken versleutelde e-maildiensten, veilige berichtplatforms en bestandsversleuteling om communicatie en data te beschermen tegen onderschepping. Sterke versleuteling zorgt ervoor dat zelfs als informatie door derden wordt bemachtigd, deze zonder de juiste ontgrendelingssleutels onbruikbaar blijft.

SIEM-platforms en monitoringtools

Security Information and Event Management (SIEM)-systemen helpen organisaties de complexiteit van moderne IT-omgevingen te beheren. Ze verzamelen logs uit verschillende bronnen, correleren gebeurtenissen en genereren waarschuwingen bij verdachte activiteiten. Veel systemen automatiseren ook responsen, wat de werklast van analisten vermindert en hen in staat stelt zich op kritieke onderzoeken te richten.

Medewerkerstraining in cyberbewustzijn

Regelmatige trainingssessies leren medewerkers phishing te herkennen, beleid te volgen en incidenten te melden. Dit verkleint de kans op datalekken of phishingaanvallen en bevordert een gezonde werkomgeving. Tegelijkertijd worden je medewerkers een belangrijke verdedigingslinie tegen cyberdreigingen. Bewustwordingstraining vervangt geen beveiligingssoftware, maar vormt er een waardevolle aanvulling op.

Cyberbeveiligingsnormen en -kaders

Normen en regelgeving helpen organisaties bij het nemen van veilige en verantwoorde beveiligingsbeslissingen en vergroten hun verantwoordingsplicht.

NIST- en ISO-normen

Het NIST Cybersecurity Framework beschrijft kernfuncties: beheren, identificeren, beschermen, detecteren, reageren en herstellen. Het framework is vrijwillig, maar wordt breed toegepast omdat het schaalbaar is voor organisaties van elke omvang en de beveiliging en interne coördinatie verbetert.

ISO/IEC 27001 stelt eisen aan een informatiebeveiligingsmanagementsysteem om een gestandaardiseerd kader tussen organisaties te creëren. Het benadrukt risicoanalyse, implementatie van controles en continue verbetering. Certificering geeft aan dat een bedrijf sterke beveiligingspraktijken hanteert.

GDPR, HIPAA en branche-specifieke regelgeving

De GDPR geldt voor organisaties die gegevens van EU-inwoners verwerken en legt principes voor gegevensbescherming op om consumenten te beschermen. Niet voldoen kan leiden tot hoge boetes. Organisaties moeten toestemming verkrijgen, dataverzameling minimaliseren en informatie veilig en up-to-date houden.

HIPAA stelt normen voor het beschermen van elektronische gezondheidsinformatie en het waarborgen van transparantie bij gegevensverzameling en -deling in de VS. Daarnaast bestaan wereldwijd sectorspecifieke regels om ervoor te zorgen dat organisaties de juiste beschermingsmaatregelen en dataverzamelpraktijken toepassen.

Belang van compliance-audits

Audits zijn de beste manier om te controleren of een bedrijf zich aan regelgeving houdt en klantdata veilig beheert. Regelmatige audits onthullen zwakke plekken, zoals onvoldoende infrastructuur of zwakke wachtwoorden, en zijn cruciaal voor het handhaven van sterke cyberbeveiliging.

Is cyberbeveiliging een goede loopbaan?

Cyberbeveiliging kan een uitstekende loopbaan zijn, vaak met een goed salaris en stabiele werkgelegenheid. Met de toename van cybercrime blijft de vraag naar gekwalificeerde professionals groeien.

Groeiende vraag en arbeidsvooruitzichten

De vraag naar cyberbeveiligingspersoneel neemt toe, maar de sector kampt nog steeds met een personeelstekort. Dit biedt kansen voor nieuwe medewerkers. Veel overheden en bedrijven investeren in opleidings- en wervingsprogramma’s om meer mensen naar dit vakgebied te trekken.

Loopbaanpaden en functies in cyberbeveiliging

Functies omvatten analisten die incidenten monitoren en erop reageren, penetratietesters die kwetsbaarheden opsporen, architecten die veilige systemen ontwerpen, cloudbeveiligingsengineers die infrastructuur op externe locaties beschermen en governance-specialisten die toezicht houden op beleid en naleving.

Onderwijs- en trainingsprofessionals helpen ook bij het vergroten van bewustzijn. Binnen het vakgebied bestaan daarnaast nichefuncties, zoals cybersecurity-schrijvers die het publiek informeren over trends in cyberbeveiliging en praktische tips delen.

Salarisverwachtingen en doorgroeimogelijkheden

Cyberbeveiligingsprofessionals verdienen vaak een bovengemiddeld salaris, waarbij de best betaalde functies aanzienlijk boven het gemiddelde uitkomen. De beloning verschilt per branche, functie en ervaringsniveau, maar over het algemeen zorgen de hoge vraag en het personeelstekort voor goed betaalde banen.

Veel functies binnen cyberbeveiliging bieden doorgroeimogelijkheden, zoals promoties of salarisverhogingen. Een loopbaan kan zich ontwikkelen richting senior managementposities, zoals die van chief information security officer (CISO).

Is programmeerkennis nodig voor cyberbeveiliging?

Programmeerkennis is nuttig voor de meeste functies binnen cyberbeveiliging, maar niet voor allemaal vereist. Sommige fundamentele principes, zoals inzicht in protocollen en menselijk gedrag, vereisen geen programmeervaardigheden. Tegelijkertijd is technische kennis vrijwel altijd een voordeel.

Wanneer programmeerkennis van pas komt

Programmeervaardigheden zijn vooral waardevol bij kwetsbaarheidsonderzoek, malwareanalyse en automatisering. Door scripts te schrijven kunnen professionals eigen tools ontwikkelen, beter begrijpen hoe aanvallers misbruik maken van code en geautomatiseerde systemen opzetten. Functies zoals security engineers, softwareontwikkelaars, cryptografen en andere technisch intensieve rollen vereisen doorgaans wel programmeerkennis.

Cyberbeveiligingsfuncties zonder programmeervereisten

Niet elke loopbaan binnen cyberbeveiliging vraagt om programmeervaardigheden. Veel functies, zoals netwerkbeveiligingsanalisten, compliance officers en trainers op het gebied van security awareness, richten zich vooral op analyse, beleid en communicatie. In deze rollen is inzicht in hoe systemen en netwerken functioneren belangrijker dan het zelf schrijven van code.

Veelgestelde vragen over cyberbeveiliging

Is cyberbeveiliging moeilijk?

Dat hangt af van de functie. Cyberbeveiliging kan zeer uitdagend zijn, omdat aanvallers voortdurend nieuwe tactieken ontwikkelen en organisaties zich moeten aanpassen aan veranderende dreigingen én regelgeving. Veel functies vereisen dat je bijna dagelijks op de hoogte blijft van nieuwe kwetsbaarheden en aanvalsmethoden, wat op de lange termijn intensief kan zijn.

Wordt cyberbeveiliging vervangen door AI?

Nee, AI kan cyberbeveiliging ondersteunen door grote hoeveelheden data te verwerken en bepaalde reacties te automatiseren, maar het blijft afhankelijk van menselijke aansturing en kan zelf ook vooringenomenheden bevatten. Bovendien maken criminelen eveneens gebruik van AI om malware, deepfakes en andere aanvallen te ontwikkelen. Zonder deskundige professionals kunnen deze dreigingen geautomatiseerde systemen omzeilen.

In feite wordt binnen cyberbeveiliging al lange tijd gebruikgemaakt van automatisering en orkestratie. Hoewel AI nieuwe mogelijkheden toevoegt, zijn de basisprincipes en de noodzaak van menselijke expertise nauwelijks veranderd.

Waarom is cyberbeveiliging belangrijk?

Cyberbeveiliging is belangrijk omdat het gevoelige data, systemen en netwerken beschermt tegen aanvallen die kunnen leiden tot financiële schade, identiteitsdiefstal en reputatieverlies. Het waarborgt de continuïteit van bedrijfsactiviteiten, houdt persoonlijke informatie privé en helpt organisaties te voldoen aan wet- en regelgeving. Zonder sterke cyberbeveiliging zijn zowel individuen als bedrijven aanzienlijk kwetsbaarder voor verstoringen en misbruik.

Zet de eerste stap om jezelf online te beschermen. Probeer ExpressVPN zonder risico.

Krijg ExpressVPN