O que é cibersegurança? Guia simples para iniciantes

A cibersegurança afeta quase todos os aspectos da vida diária. Do telefone no seu bolso e do notebook na sua mesa aos dispositivos inteligentes em sua casa, todos dependem de proteções robustas para mantê-lo seguro.

Sem proteções, os invasores podem potencialmente roubar seus dados pessoais, esvaziar suas contas bancárias ou causar sérios transtornos. É por isso que os especialistas em cibersegurança estão sempre trabalhando em novas defesas para manter pessoas e empresas protegidas contra ameaças em constante evolução.

No entanto, a cibersegurança não se resume apenas a especialistas e sistemas complexos. Ela também depende de hábitos simples, medidas práticas e ferramentas que qualquer pessoa pode usar. Este guia explica o que realmente significa cibersegurança e descreve como se proteger dos riscos online mais comuns da atualidade.

O que é cibersegurança em termos simples?

A cibersegurança consiste em proteger computadores, redes e dados contra acesso não autorizado, danos ou interrupções. À medida que o número de dispositivos conectados — desde telefones e tablets até gadgets e eletrodomésticos com internet das coisas (IoT) — continua a crescer, também aumenta o número de alvos potenciais para cibercriminosos.

No mundo atual, onde praticamente tudo funciona com computadores e dispositivos inteligentes, uma proteção robusta é mais importante do que nunca. Sem ela, indivíduos e organizações correm o risco de serem vítimas de violações de dados, ransomware, fraudes, roubo de identidade, interceptação de comunicações confidenciais e outras ameaças graves.

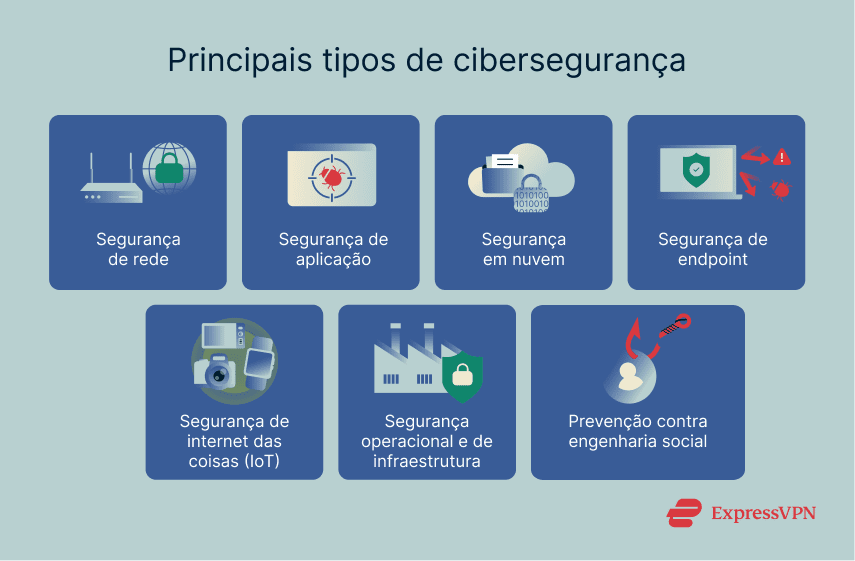

Tipos de cibersegurança explicados

Cibersegurança é um termo amplo que engloba diversos princípios, incluindo o software utilizado para proteger dispositivos, os tipos de defesas de rede e o conhecimento de práticas seguras de cibersegurança.

Segurança de rede

A segurança de rede protege sua rede contra danos. Os firewalls atuam como barreiras que filtram o tráfego e bloqueiam conexões indesejadas, enquanto os controles de acesso garantem que apenas usuários e dispositivos autorizados possam se conectar. Redes privadas virtuais (VPNs) criptografam seu tráfego de internet e mascaram seu endereço IP, e ferramentas de monitoramento ficam atentas a comportamentos suspeitos para que os administradores possam responder antes que os invasores ganhem vantagem.

Segurança de aplicação

A segurança de aplicação garante que o software não possa ser usado como porta de entrada para sistemas sensíveis. Isso inclui sistemas de detecção e resposta. Os desenvolvedores corrigem erros de programação, aplicam configurações seguras e fazem testes de vulnerabilidades para garantir que suas aplicações estejam devidamente protegidas.

Segurança em nuvem

A segurança em nuvem protege os dados armazenados com provedores externos, garantindo que as informações confidenciais permaneçam seguras mesmo quando não estiverem vinculadas ao hardware do usuário. Ela combina tecnologias, políticas e controles para proteger os recursos baseados em nuvem contra acesso não autorizado, violações de dados e interrupções de serviço.

Muitos provedores oferecem defesas integradas, como criptografia, controles de acesso e ferramentas de monitoramento, mas os usuários também são responsáveis por configurar suas próprias medidas de segurança. Esse modelo de responsabilidade compartilhada significa que as organizações devem gerenciar cuidadosamente as permissões de conta, proteger as interfaces de aplicações (APIs) e garantir a conformidade com as regulamentações de privacidade ao migrar cargas de trabalho para a nuvem.

Segurança de endpoint

A segurança de endpoint se concentra em dispositivos individuais, como notebooks, celulares e tablets. Como os endpoints costumam ser o primeiro ponto de contato para invasores, protegê-los reduz as chances de um sistema ser comprometido. Antivírus, detecção e resposta de endpoints (EDR) e autenticação multifator (MFA) ajudam a bloquear malware e acessos não autorizados.

Segurança de internet das coisas (IoT)

A segurança de IoT aborda dispositivos conectados, como câmeras, geladeiras e diversos eletrodomésticos. Muitos desses dispositivos possuem defesas integradas limitadas, o que os torna vulneráveis. O uso de autenticação forte e software de segurança, quando possível, e a atualização do firmware reduzem as chances de um ataque.

Segurança operacional e de infraestrutura

A tecnologia operacional engloba sistemas de controle industrial e dispositivos de automação que gerenciam processos físicos. A proteção desses sistemas exige o isolamento das redes de controle, o monitoramento de equipamentos antigos e da rede em busca de atividades suspeitas e a segurança dos sistemas utilizados em processos industriais.

Prevenção contra engenharia social

A engenharia social consiste em enganar as pessoas para que revelem informações ou realizem ações arriscadas. Os invasores se fazem passar por colegas, funcionários de apoio, autoridades governamentais, celebridades ou empresas. Táticas de prevenção incluem ferramentas como antivírus com proteção contra phishing, treinamento de conscientização e atualização constante sobre os tipos mais recentes de golpes de engenharia social.

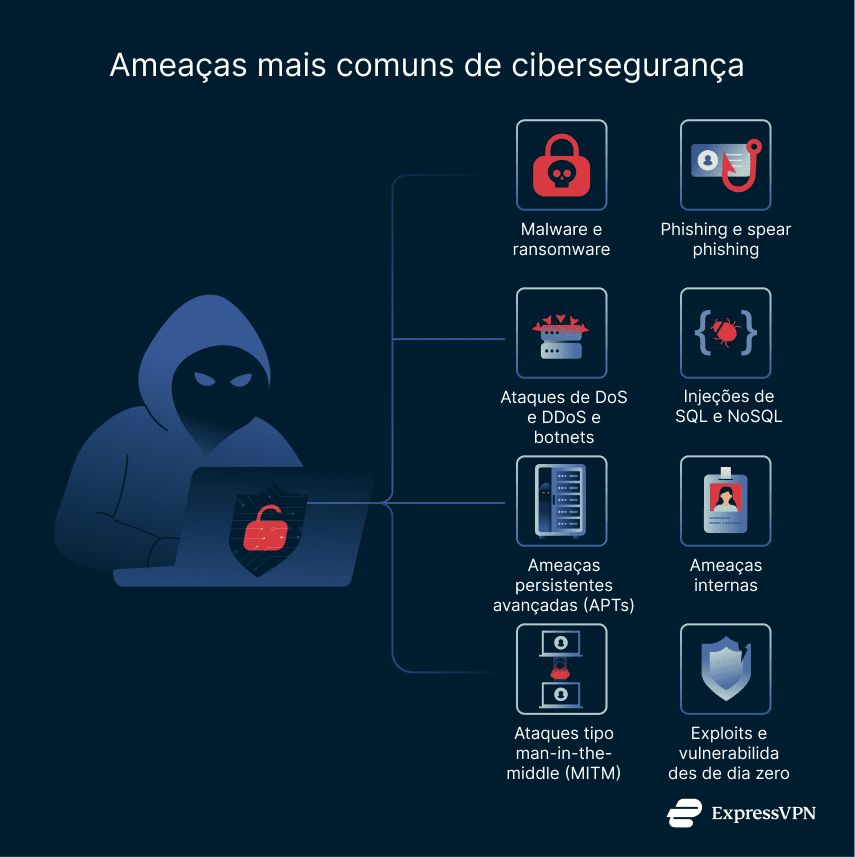

Ameaças comuns de cibersegurança que você deve conhecer

Os invasores exploram a tecnologia e o comportamento humano de diversas maneiras. Compreender essas técnicas comuns ajuda pessoas e organizações a tomarem medidas preventivas.

Malware e ransomware

Malware é um software malicioso que se infiltra em sistemas para roubar dados, interromper operações, danificar o sistema ou criar brechas para a entrada de outros malwares. Representa um dos principais desafios na indústria de cibersegurança.

Ransomware é um tipo específico de malware em que um golpista criptografa seus arquivos e exige pagamento para restaurar o acesso.

Phishing e spear phishing

O phishing faz uso de e-mail enganosos ou mensagens falsas para solicitar credenciais ou dados pessoais. O spear phishing direciona o golpe a indivíduos específicos, tornando-o mais convincente.

Os ataques de phishing geralmente são realizados por meio de plataformas de comunicação, como e-mail ou redes sociais. O invasor quase sempre entra em contato primeiro, tenta incutir um senso de urgência ou medo e pressiona você a compartilhar dados confidenciais sem pensar duas vezes.

Ataques de DoS e DDoS

Ataques de negação de serviço inundam os alvos com tráfego malicioso, geralmente alimentado por botnets. Isso torna sites ou serviços indisponíveis. As versões distribuídas (DDoS) utilizam muitos dispositivos comprometidos para amplificar o impacto. Tanto indivíduos quanto organizações podem sofrer ataques de DDoS, e esses ataques danificam significativamente sua rede e impedem suas atividades.

Injeção de SQL e injeção de NoSQL

Ataques de injeção ocorrem quando um aplicativo web envia dados inseridos pelo usuário diretamente para uma consulta no banco de dados sem a devida verificação ou "sanitização". Os invasores podem explorar essa vulnerabilidade para fazer com que o banco de dados execute comandos que os desenvolvedores jamais pretenderam, potencialmente expondo, modificando ou excluindo dados sensíveis.

A injeção de SQL tem como alvo bancos de dados relacionais tradicionais, que organizam os dados em tabelas com linhas e colunas. Por exemplo, um invasor pode explorar um formulário de login enviando dados especialmente criados para enganar o banco de dados e burlar a autenticação. Em casos reais, invasores interceptaram dados de sites de companhias aéreas ou de e-commerce dessa forma, roubando nomes de clientes, endereços de e-mail e informações de pagamento.

A injeção de NoSQL afeta bancos de dados não relacionais modernos (como o MongoDB), que utilizam estruturas flexíveis de documentos ou de chave-valor. Um invasor poderia enviar um payload em formato JSON em um formulário de login que faria o banco de dados tratar "qualquer nome de usuário e qualquer senha" como válidos, burlando completamente a autenticação.

Para prevenir esses ataques, os desenvolvedores precisam validar e higienizar todas as entradas do usuário, usar métodos de consulta seguros (como consultas parametrizadas ou construtores de consultas) e seguir o princípio do menor privilégio para contas de banco de dados.

Ameaças persistentes avançadas (APT)

Os ataques APT envolvem adversários altamente qualificados que se infiltram em uma rede e permanecem ocultos enquanto extraem dados ou sabotam sistemas sensíveis. Eles frequentemente usam exploits de dia zero, engenharia social e malware personalizado em conjunto para realizar ataques.

Essas ameaças podem permanecer em uma rede por longos períodos antes de serem detectadas. Os ataques APT podem levar a infecções de malware de longa duração, roubo de dados ou prejuízos financeiros. Eles frequentemente têm como alvo infraestruturas sensíveis, como a do setor de saúde.

Ameaças internas

Ameaças internas ocorrem quando funcionários ou contratados fazem mau uso de seu acesso legítimo, seja maliciosamente ou acidentalmente. Durante uma sabotagem corporativa, os invasores podem usar seu status interno para exfiltrar informações e infectar a rede ou dispositivos individuais com malware.

Alguns funcionários se tornam ameaças internas depois de serem vítimas de um esquema de phishing ou por negligência, instalando malware acidentalmente ou fornecendo informações confidenciais da empresa a um golpista.

Ataques tipo man-in-the-middle (MITM)

Um ataque tipo man‑in‑the‑middle (MITM) intercepta as comunicações entre duas partes. Os invasores podem espionar ou modificar mensagens sem que nenhuma das partes perceba. Dados não criptografados podem ser facilmente lidos ou modificados por um criminoso habilidoso, o que reforça a necessidade de softwares de criptografia de dados.

Os ataques MITM frequentemente levam ao roubo de dados e a novos ataques. Pequenas e médias empresas são particularmente vulneráveis.

Exploits de dia zero

Os exploits de dia zero visam vulnerabilidades previamente desconhecidas. Como não há correção disponível, esses ataques podem passar despercebidos e causar muitos danos, principalmente a empresas. Quando um criminoso percebe a vulnerabilidade pela primeira vez, ela é chamada de vulnerabilidade de dia zero. O processo de ataque é um exploit de dia zero.

Exemplos reais de grandes ciberataques

Violações de segurança reais destacam as consequências de defesas fracas e reforçam a importância da cibersegurança.

Violação de dados da Equifax

Em 2017, uma vulnerabilidade de software na agência de crédito Equifax permitiu que invasores roubassem dados pessoais, incluindo nomes e números de seguro social, de cerca de 147 milhões de pessoas. A violação resultou em processos judiciais, renúncias de executivos e milhões de dólares em acordos.

Megaviolação de dados do Yahoo

Em 2016, o Yahoo confirmou duas violações de dados ocorridas alguns anos antes, revelando posteriormente que as violações afetaram até 3 bilhões de usuários. As informações roubadas incluíam perguntas de segurança e endereços de e-mail de backup, que poderiam ser usados para lançar ataques adicionais contra os clientes. A violação resultou em um acordo no valor de US$ 117,5 milhões.

Incidente de segurança do eBay

Em 2014, cibercriminosos usaram credenciais roubadas de funcionários para acessar o banco de dados de usuários do eBay. Eles obtiveram informações pessoais e senhas criptografadas pertencentes a clientes da plataforma. Embora a empresa tenha declarado que não havia "nenhuma evidência de acesso não autorizado ou comprometimento de informações pessoais ou financeiras de usuários do PayPal", o eBay forçou uma redefinição de senhas em toda a empresa.

Exposição de dados da FriendFinder Networks

Uma vulnerabilidade em 2016 permitiu que invasores acessassem os bancos de dados da FriendFinder Networks, expondo aproximadamente 412 milhões de contas de usuários. Muitas senhas estavam em texto simples ou criptografadas de forma fraca. O vazamento levou a uma onda de golpes de extorsão sexual direcionados aos usuários.

Benefícios da cibersegurança para empresas

Investir em cibersegurança proporciona benefícios mensuráveis:

Redução de custos e retorno do investimento

Medidas preventivas simplesmente custam menos do que lidar com violações. Auditorias regulares, treinamento de pessoal, infraestrutura de cibersegurança adequada e planos de resposta a incidentes praticados ajudam a reduzir a probabilidade de sofrer uma violação e podem mitigar danos, caso ela ocorra. Além disso, você geralmente pode reduzir seus prêmios de seguro demonstrando a devida diligência.

Ser vítima de uma violação de dados custa caro. Os ataques podem interromper as operações, levar à perda de receita, prejudicar a reputação da sua marca ou provocar multas governamentais dispendiosas, principalmente se você não estava seguindo os regulamentos quando a violação aconteceu.

Tempo de atividade operacional aprimorado

Uma boa segurança minimiza o tempo de inatividade. Backups, atualizações e infraestrutura resiliente permitem que as organizações continuem operando durante ataques e podem ajudá-las a se recuperar mais rapidamente. Isso resulta em perdas de lucro substancialmente menores durante interrupções.

Fortalecimento da confiança na marca e da fidelidade dos clientes

Pesquisas mostram que os clientes preferem empresas que demonstram práticas de segurança adequadas. Certificações e políticas transparentes geram confiança, enquanto uma violação de dados pode destruir completamente essa confiança. A pesquisa Connected Consumer da Deloitte revelou que 64% dos entrevistados considerariam trocar de fornecedor de tecnologia após um incidente que diminuísse a confiabilidade do fornecedor.

Práticas de segurança robustas e transparentes aumentam a fidelização de clientes. Em mercados mais competitivos, a reputação de segurança pode ser um fator decisivo para potenciais clientes.

Proteção de dados sensíveis e propriedade intelectual

Proteger informações proprietárias, segredos comerciais e dados de clientes resguarda sua vantagem competitiva e reduz o risco legal. Medidas robustas de cibersegurança ajudam a manter os dados sensíveis protegidos, enquanto a classificação e o manuseio adequados da propriedade intelectual garantem a proteção dos ativos mais valiosos da sua empresa.

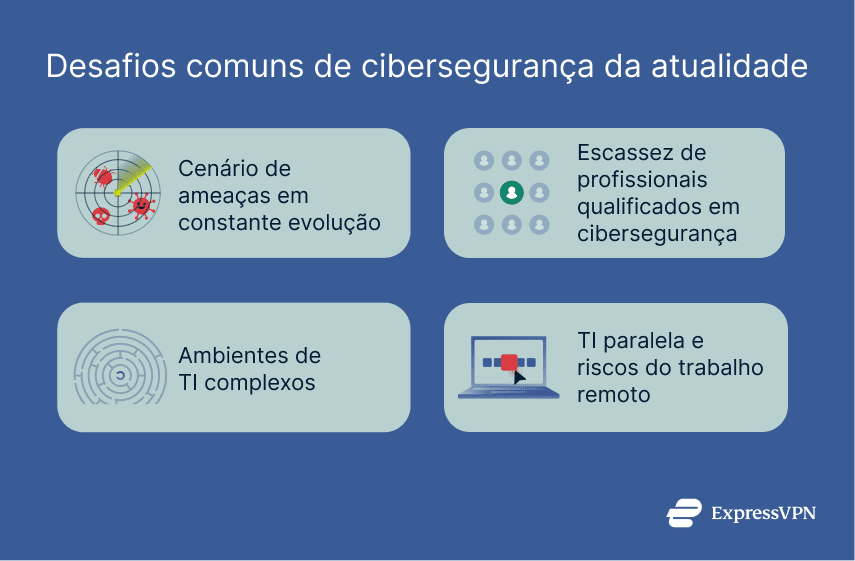

Desafios comuns de cibersegurança atualmente

As equipes de cibersegurança hoje trabalham em um ambiente em constante mudança, onde manter os sistemas seguros é mais difícil do que costumava ser.

Cenário de ameaças em evolução

Os invasores mudam ou desenvolvem constantemente novas táticas. Ransomware e a exploração de vulnerabilidades não corrigidas continuam sendo um problema constante — e novas técnicas, como malware sem arquivo e golpes de phishing gerados por IA, ajudam os golpistas a automatizar aspectos de seus ataques e a realizá-los com um alcance maior.

Escassez de profissionais qualificados

A demanda por profissionais qualificados em cibersegurança supera a oferta atual. As organizações têm dificuldade em contratar e reter pessoal qualificado, e a falta de habilidades prejudica sua capacidade de proteger redes sem especialistas treinados. O estudo da ISC2 sobre a força de trabalho em cibersegurança realizado em 2024 estima uma lacuna global de cerca de 4,76 milhões de vagas não preenchidas na área de cibersegurança.

Complexidade dos ambientes de TI

As organizações modernas usam servidores locais, plataformas em nuvem, dispositivos móveis e dispositivos IoT. Isso também é combinado com uma equipe de trabalhadores internos e remotos.

Juntos, esses elementos criam uma complexa rede de diversos serviços e ferramentas que dificultam o aprendizado e a adaptação dos sistemas por pessoas de fora. Gerenciar sistemas díspares aumenta o risco, pois torna mais difícil manter a visibilidade e aplicar políticas em todos os ativos.

Riscos da TI paralela e do trabalho remoto

TI paralela (shadow IT) ocorre quando os funcionários usam aplicativos ou ferramentas não aprovados pela empresa. É um risco crescente na era do trabalho remoto. Embora essas ferramentas possam facilitar as tarefas, elas também abrem portas para falhas de segurança, pois contornam as proteções oficiais. Quando as equipes de TI não sabem o que está sendo usado, não conseguem proteger os recursos.

Incentivar os funcionários a consultar o departamento de TI antes de adotar novas ferramentas não só fortalece a segurança, como também constrói confiança entre os funcionários e a gerência.

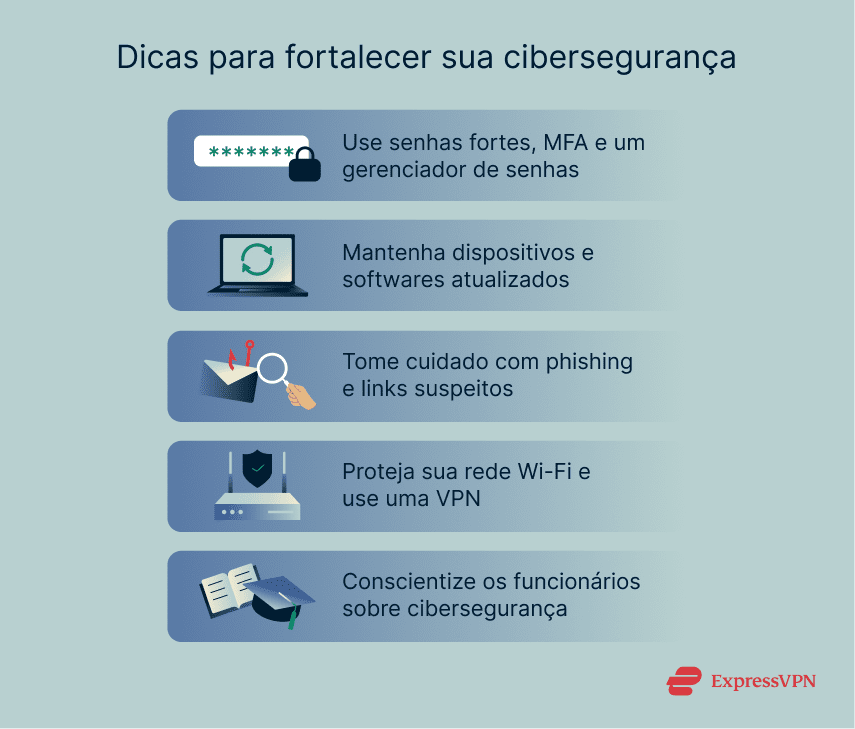

Melhores práticas para fortalecer sua cibersegurança

Hábitos simples do dia a dia, como usar senhas fortes e manter softwares atualizados, contribuem muito para reduzir as chances de um ataque e limitar seu impacto.

Use senhas fortes e exclusivas e autenticação multifator (MFA)

Cada conta deve ter sua própria senha complexa, idealmente contendo de 14 a 16 caracteres e uma combinação de números, letras e símbolos. A autenticação multifator adiciona uma camada de proteção ao exigir um segundo método de verificação para fazer login em uma conta. Isso impede o acesso não autorizado mesmo se a senha for comprometida.

Como gerenciar dezenas de senhas individuais pode ser extremamente difícil, considere usar um gerenciador de senhas seguro para armazená-las em segurança. O ExpressKeys permite armazenar com segurança senhas, dados de cartão de crédito e anotações ilimitadas em todos os seus dispositivos, além de alertá-lo sobre violações de dados ou senhas fracas.

Mantenha softwares e sistemas atualizados

Certifique-se de aplicar imediatamente os patches e atualizações de segurança para corrigir vulnerabilidades conhecidas. Mantenha as atualizações automáticas ativadas sempre que possível, pois isso reduz a chance de erros e garante que seus sistemas e softwares estejam sempre atualizados com o patch de segurança mais recente. Revisar e atualizar suas configurações regularmente também ajuda a manter uma boa base de segurança.

Evite e-mails e links suspeitos

Ataques de phishing são muito comuns, portanto desconfie de mensagens não solicitadas de qualquer origem. Sempre verifique a identidade do remetente e evite clicar em anexos desconhecidos. Denuncie e-mails suspeitos para proteger outros usuários ou toda a sua organização de serem vítimas deles. Depois disso, exclua imediatamente a mensagem de qualquer caixa de entrada em que ela esteja.

Golpistas geralmente apresentam um anexo junto com um apelo à urgência, como um falso prêmio de loteria ou uma emergência, ou se fazem passar por uma figura confiável, como uma celebridade. Preste atenção a URLs encurtados, endereços de sites inconsistentes e mensagens com frases confusas.

Além da vigilância constante, o uso de filtros de e-mail e serviços de detecção de spam ajuda a reduzir sua exposição a mensagens maliciosas.

Proteja sua rede Wi-Fi e use uma VPN

Alterar a senha padrão do seu roteador e ocultá-la diminuirá as chances de sua rede ser atacada. Você também precisa garantir que seu roteador esteja sempre atualizado com o patch de firmware mais recente. Além disso, é fundamental criptografar seus dados — caso contrário, um criminoso poderá monitorar o tráfego da sua rede e usá-lo para lançar ataques futuros.

A ExpressVPN usa um protocolo de criptografia seguro para proteger seus dados em um túnel seguro, impedindo que sejam lidos. E ainda inclui um kill switch que desativa a internet automaticamente, caso a conexão VPN seja interrompida, bem como um bloqueador de rastreadores para restringir o rastreamento por terceiros.

Saiba mais: confira outras formas se de proteger online.

Ferramentas e soluções de cibersegurança

Embora as melhores práticas pessoais ajudem os indivíduos a se manterem seguros, as organizações operam em uma escala muito maior. Elas precisam proteger redes inteiras, múltiplos dispositivos e dados confidenciais de clientes ou informações proprietárias. Para enfrentar esses desafios, as empresas contam com ferramentas especializadas que previnem, detectam e respondem a ameaças em toda a organização.

Antivírus e proteção de endpoints

As organizações costumam usar plataformas de detecção e resposta de endpoints (EDR) para monitorar dispositivos em busca de malware e outras ameaças. Essas ferramentas fornecem monitoramento em tempo real e permitem a contenção rápida de incidentes em vários sistemas. As soluções modernas frequentemente incorporam aprendizado de máquina e análise comportamental para detectar ataques anteriormente desconhecidos.

O software antivírus tradicional é um subconjunto da proteção de endpoints, geralmente focado na segurança de um dispositivo individual, enquanto as plataformas EDR estendem a proteção a redes inteiras.

Firewalls e sistemas de detecção de intrusão

Os firewalls regulam o tráfego que entra e sai das redes corporativas, aplicando regras para bloquear conexões suspeitas. Os sistemas de detecção de intrusão (IDS) adicionam uma camada mais profunda de análise, revisando eventos de rede para identificar comportamentos maliciosos. Os sistemas de prevenção de intrusão (IPS) vão além, bloqueando automaticamente as ameaças identificadas e ajudando as empresas a responderem instantaneamente.

Ferramentas de criptografia

A criptografia mantém os dados comerciais confidenciais ilegíveis para terceiros não autorizados, estejam eles armazenados em servidores ou transmitidos por redes. As organizações podem usar serviços de e-mail criptografados, plataformas de mensagens seguras e soluções de criptografia de arquivos para proteger as comunicações e os dados contra interceptação. Uma criptografia forte garante que, mesmo que as informações sejam acessadas por pessoas não autorizadas, elas permanecerão inutilizáveis sem as chaves de descriptografia adequadas.

Plataformas de SIEM e ferramentas de monitoramento

Os sistemas de Gerenciamento de Informações e Eventos de Segurança (SIEM) ajudam as organizações a gerenciar a complexidade dos ambientes de TI modernos. Eles coletam registros de múltiplas fontes, correlacionam eventos e geram alertas quando ocorre atividade suspeita. Muitos também automatizam as respostas, reduzindo a carga de trabalho dos analistas humanos e permitindo que eles se concentrem em investigações críticas.

Treinamento de funcionários sobre conscientização em cibersegurança

Sessões regulares de treinamento ensinam os funcionários a reconhecer phishing, seguir as políticas e relatar incidentes. Isso reduz as chances de violações de dados ou ataques de phishing, ao mesmo tempo que promove um ambiente de trabalho saudável. E também transforma seus funcionários em uma importante linha de defesa contra ciberameaças. Embora o treinamento de conscientização não substitua um software de segurança, ele o complementa muito bem.

Conformidade e estruturas de cibersegurança

Normas e regulamentos orientam as organizações na tomada de decisões de segurança seguras e responsáveis, aumentando sua responsabilização.

Padrões NIST e ISO

A Estrutura de Cibersegurança NIST define funções essenciais: governar, identificar, proteger, detectar, responder e recuperar. A estrutura é voluntária, mas amplamente adotada porque pode ser adaptada a organizações de qualquer porte e aprimora a segurança e a coordenação interna.

A norma ISO/IEC 27001 estabelece os requisitos para um sistema de gestão de segurança da informação, criando uma estrutura padronizada entre organizações. Ela enfatiza a avaliação de riscos, a implementação de controles e a melhoria contínua. A certificação indica que uma empresa possui práticas de segurança robustas.

GDPR, HIPAA e regulamentações específicas do setor

O GDPR se aplica a entidades que processam dados de residentes da UE. Ele impõe princípios de proteção de dados para proteger os consumidores. O não cumprimento das normas acarreta o risco de multas elevadas. Segundo o GDPR, as organizações devem obter o consentimento, minimizar a recolha de dados e manter informações seguras e atualizadas.

A HIPAA estabelece padrões para a proteção de informações eletrônicas de saúde e para a manutenção da transparência nas práticas de coleta e compartilhamento de dados nos EUA. Além da HIPAA, há regulamentações específicas para cada setor em todo o mundo para garantir que as organizações estejam implementando adequadamente as salvaguardas e as práticas de coleta de dados apropriadas.

Importância das auditorias de conformidade

Auditorias são a melhor maneira de garantir que uma empresa esteja seguindo as regulamentações adequadamente e mantendo os dados dos clientes em segurança. Auditorias regulares revelam fragilidades que a organização precisa corrigir, como infraestrutura inadequada ou senhas fracas. Elas são um fator crucial para manter defesas robustas de cibersegurança.

A área de cibersegurança oferece uma boa carreira?

A cibersegurança pode oferecer uma excelente carreira, frequentemente com salários competitivos e estabilidade profissional. Com o aumento dos crimes cibernéticos, a demanda por profissionais qualificados continua a crescer.

Demanda crescente e perspectivas de emprego

A demanda por profissionais de cibersegurança está aumentando, mas a área ainda enfrenta escassez de mão de obra. Isso cria oportunidades para novos funcionários. Muitos governos e empresas estão investindo em programas de treinamento e recrutamento para atrair mais pessoas para o setor.

Carreiras e funções na área de cibersegurança

As funções incluem analistas que monitoram e respondem a incidentes, testadores de penetração que encontram vulnerabilidades, arquitetos que projetam sistemas seguros, engenheiros de segurança em nuvem que protegem a infraestrutura externa e especialistas em governança que supervisionam as políticas e a conformidade.

Profissionais de educação e treinamento também ajudam a aumentar a conscientização. Há também empregos de nicho dentro da área, como redatores de cibersegurança que ajudam a informar o público sobre as tendências de cibersegurança e compartilham dicas de segurança.

Expectativas salariais e oportunidades de crescimento

Os profissionais de cibersegurança geralmente ganham salários acima da média, e aqueles que mais ganham na área recebem remunerações significativamente acima da média. A remuneração varia de acordo com o setor, a função e a especialização, mas, em geral, a alta demanda e a escassez de vagas podem levar a empregos bem remunerados.

Muitos empregos em cibersegurança oferecem oportunidades de promoções ou aumentos salariais. A progressão na carreira pode levar a cargos de liderança sênior, como o de diretor de segurança da informação.

A cibersegurança exige conhecimentos de programação?

Conhecimentos de programação são úteis para a maioria das funções em cibersegurança, mas não são obrigatórios para todas. Alguns princípios fundamentais de cibersegurança, como a compreensão de protocolos e do comportamento humano, não exigem conhecimento de programação, embora tê-lo seja sempre uma vantagem.

Quando as habilidades de programação são úteis

Habilidades de programação auxiliam na pesquisa de vulnerabilidades, análise de malware e automação. Escrever scripts permite que profissionais desenvolvam ferramentas e compreendam como os invasores exploram o código, além de criar sistemas automatizados. Engenheiros, desenvolvedores de software, criptógrafos e outros profissionais que atuam em funções de segurança intensiva exigem conhecimento em programação.

Funções de cibersegurança que não exigem conhecimentos de programação

Nem toda carreira em cibersegurança exige habilidades de programação. Muitas funções, como analistas de segurança de rede, responsáveis pela conformidade e instrutores de conscientização em segurança, focam em análise, políticas e comunicação. Nesses cargos, entender como os sistemas e as redes funcionam é muito mais importante do que escrever código.

Perguntas frequentes: dúvidas comuns sobre cibersegurança

A cibersegurança é uma área difícil?

Depende da função. A cibersegurança pode ser muito desafiadora porque os invasores desenvolvem constantemente novas táticas, e as organizações precisam se adaptar às ameaças em constante evolução, mantendo-se atualizadas com as regulamentações. Muitas posições exigem que o profissional esteja sempre a par das novas vulnerabilidades e vetores de ataque, o que pode se tornar exaustivo com o tempo.

A cibersegurança está sendo substituída pela IA?

Não. A IA pode ajudar a cibersegurança processando grandes quantidades de dados e automatizando certas respostas, mas ainda requer orientação humana para funcionar eficazmente e pode ter preconceitos implícitos. Criminosos também adotaram a IA para criar malware, deepfakes e outros ataques. Sem profissionais qualificados, essas ameaças podem contornar os sistemas automatizados.

Na verdade, a cibersegurança há muito depende da automação e da orquestração. Embora as ferramentas de IA tenham adicionado novas capacidades, os fundamentos de como esses sistemas funcionam e a necessidade de conhecimento humano não mudaram significativamente.

Por que a cibersegurança é importante?

A cibersegurança é importante porque protege dados sensíveis, sistemas e redes contra ataques que podem levar a perdas financeiras, roubo de identidade e danos à reputação. Ela também garante a continuidade dos negócios, mantém a privacidade das informações pessoais e ajuda as organizações a cumprirem os requisitos legais e regulamentares. Sem uma cibersegurança robusta, tanto indivíduos quanto empresas ficam muito mais vulneráveis a interrupções e exploração.

Dê o primeiro passo para se proteger online. Experimente a ExpressVPN sem riscos.

Obtenha ExpressVPN