Jak wykryć malware? 11 znaków ostrzegawczych

Malware, czyli złośliwe oprogramowanie, jest jednym z najczęściej występujących zagrożeń w Internecie. Powoduje m.in. spowolnienie działania komputera, wyświetla irytujące wyskakujące okienka, a nawet potencjalnie prowadzi do poważnych konsekwencji, takich jak kradzież danych, awaria systemu lub całkowita utrata ważnych plików.

W tym przewodniku poznasz 11 oznak złośliwego oprogramowania i dowiesz się, co to malware, jak go rozpoznać i usunąć z urządzenia oraz wzmocnić zabezpieczenia urządzenia, aby uniknąć ponownych infekcji.

Co to jest malware?

Złośliwe oprogramowanie (malware) jest ogólnym określeniem każdego programu, skryptu lub kodu, który powstał w celu uszkodzenia urządzenia lub kradzieży danych. Czai się w fałszywych aplikacjach, podejrzanych plikach do pobrania lub załącznikach do e-maili, które wydają się bezpieczne. Gdy już dostanie się do twojego systemu, może wyrządzić poważne szkody.

Istnieje wiele rodzajów malware, ale do najczęstszych należą:

- Wirusy: dołączają się do plików lub aplikacji i rozprzestrzeniają po uruchomieniu zainfekowanego elementu (lub pliku u hosta).

- Robaki: programy, które same się replikują i rozprzestrzeniają w sieciach bez udziału użytkownika, co często spowalnia działanie systemów lub zużywa przepustowość łącza.

- Trojany: uzyskują dostęp do systemu lub przejmują nad nim kontrolę za pomocą złośliwego kodu, ukrytego w legalnym oprogramowaniu.

- Spyware: potajemnie monitoruje aktywność użytkownika, np. naciśnięcia klawiszy, wiadomości lub przeglądane strony internetowe, w celu kradzieży danych osobowych lub finansowych.

- Ransomware: szyfruje pliki lub blokuje system, a następnie żąda zapłaty w zamian za przywrócenie dostępu.

- Adware: bombarduje użytkownika niechcianymi reklamami lub wyskakującymi okienkami, przy czym często śledzi jego zachowanie w celu wyświetlania ukierunkowanych promocji.

- Rootkit: ukrywa się głęboko w systemie, aby uniknąć wykrycia i umożliwić atakującym zdalne sterowanie urządzeniem.

Złośliwe oprogramowanie może należeć do kilku kategorii. Niektóre zagrożenia łączą cechy kilku z tych typów.

Warto również zauważyć, że współczesny malware nie tylko infekuje komputery lub telefony, a coraz częściej atakuje również urządzenia takie jak routery i urządzenia inteligentnego domu (IoT).

Jak złośliwe oprogramowanie infekuje urządzenie?

Malware inferkuje urządzenie na wiele sposobów, często wykorzystując do tego sztuczki socjotechniczne. Zrozumienie tego, jak działają te sposoby i jakie są ich rodzaje, pomaga w uniknięciu infekcji. Oto kilka najczęstszych sposobów, w jakie złośliwe oprogramowanie przedostaje się do komputerów i urządzeń mobilnych:

Fałszywe oprogramowanie lub nieautoryzowane pliki do pobrania

Często za infekcję urządzenia odpowiada pobieranie plików (takich jak filmy, zdjęcia lub programy) z niezweryfikowanych źródeł. Gdy na przykład pobierasz darmowe narzędzie, możesz „dostać” coś szkodliwego. Nawet aplikacje, które wyglądają na bezpieczne i pochodzą ze sklepów innych firm, mogą ukrywać złośliwe funkcje. Czasami złośliwe programy prześlizgują się również przez weryfikację w oficjalnych sklepach z aplikacjami.

Drive-by download

Czasami samo odwiedzenie zainfekowanej lub fałszywej strony internetowej może spowodować atak drive-by download, czyli automatyczną próbę zainstalowania złośliwego oprogramowania na urządzeniu. Taki atak ma większe szanse na powodzenie, jeśli twój system lub przeglądarka są nieaktualne.

Złośliwe linki i załączniki do wiadomości e-mail

Cyberprzestępcy często wykorzystują wiadomości prywatne, e-mail czy SMS, aby wysyłać załączniki lub linki, które po otwarciu uruchamiają złośliwe oprogramowanie. Możesz otrzymać np. wiadomość e-mail, która wygląda na bezpieczną, ale zawiera zainfekowany załącznik (np. fałszywą fakturę w formacie PDF) – link, który po kliknięciu powoduje pobranie malware, a nawet kod QR, który po zeskanowaniu inicjuje ściągnięcie złośliwego oprogramowania.

Złośliwe reklamy i wyskakujące okienka

Niektóre reklamy zawierają kod, który zmusza system do pobrania złośliwego oprogramowania zaraz po kliknięciu. Gdy myślisz, że masz do czynienia z nieszkodliwą reklamą, w tle skrypt rozpoczyna instalację szkodliwych plików.

Luki w zabezpieczeniach oprogramowania

Nieaktualne oprogramowanie (w tym system operacyjny, przeglądarka lub inne aplikacje) może zawierać luki w zabezpieczeniach. Atakujący wykorzystują te luki do wprowadzenia złośliwego oprogramowania do systemu. Czasami nawet nie trzeba niczego klikać. Na przykład robaki mogą rozprzestrzeniać się w sieciach, wykorzystując niezałatane luki.

Pobieranie aplikacji mobilnych

W przypadku smartfonów instalacja programów spoza oficjalnego sklepu z aplikacjami (na przykład pobieranie plików APK dla systemu Android z przypadkowych stron internetowych lub jailbreaking iPhone'a w celu zainstalowania nieautoryzowanych programów) może narazić użytkownika na malware. Jak już wspominaliśmy, nawet w oficjalnych sklepach złośliwe aplikacje czasami prześlizgują się przez weryfikację i udają nieszkodliwe narzędzia lub gry.

Najczęstsze oznaki infekcji malware

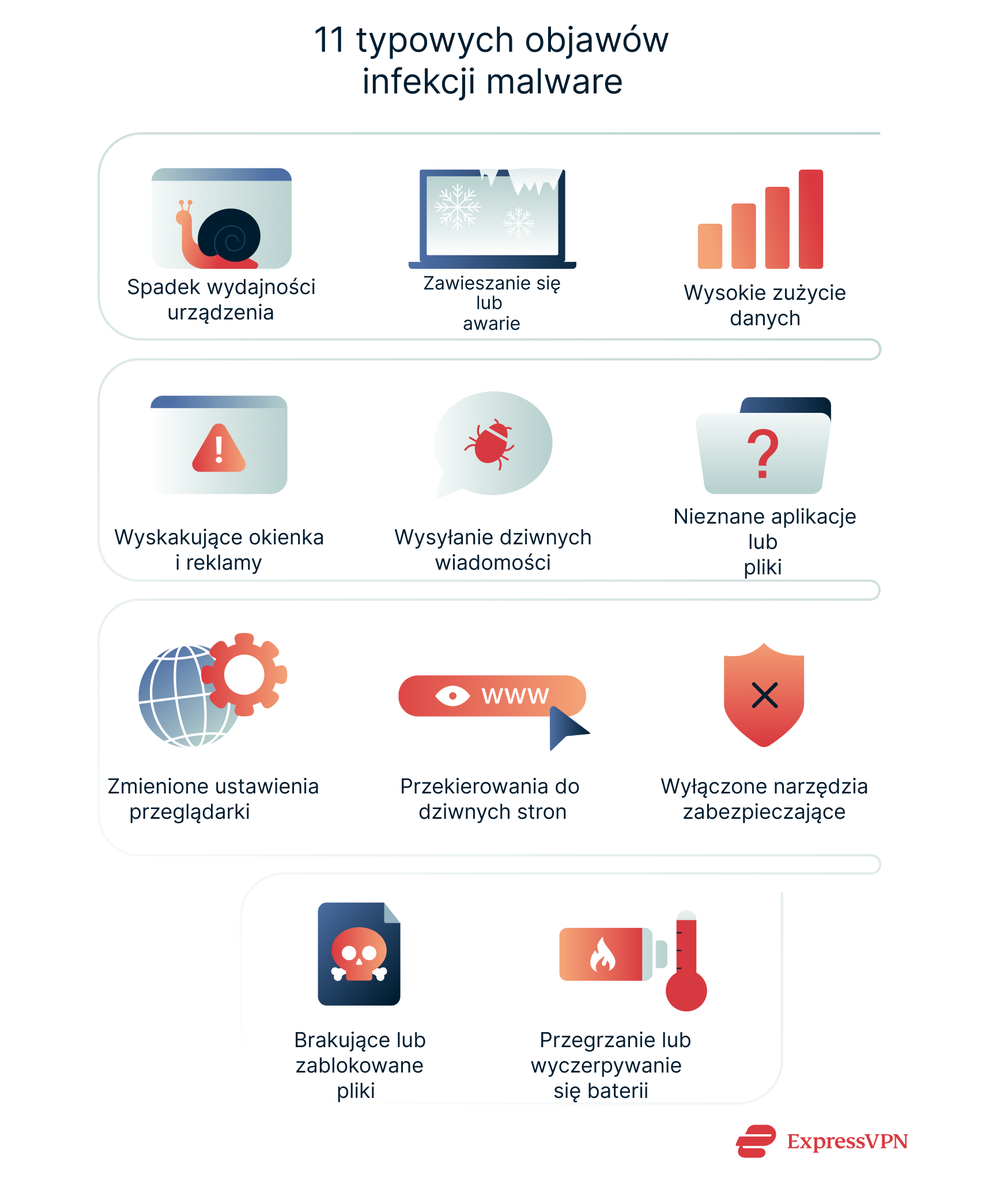

Teraz pewnie się zastanawiasz, jak sprawdzić, czy komputer jest zainfekowany, lub jak rozpoznać malware. Przedstawiamy 11 oznak, na które trzeba uważać.

1. Urządzenie działa wolniej niż zwykle

Spowolnienie działania systemu należy do najczęstszych objawów infekcji malware. Wiele złośliwych programów zużywa zasoby systemu i moc obliczeniową, gdyż skanuje pliki lub pobiera szkodliwe aktualizacje w tle. Jeśli urządzenie działało wcześniej szybko, a teraz wolno nawet bez instalacji nowego oprogramowania, przyczyną może być malware.

Jak to wygląda: wszystko trwa dłużej: programy ładują się powoli, strony internetowe zawieszają się, pisanie na klawiaturze wiąże się z opóźnieniem lub cały system wydaje się powolny i nie reaguje. Chociaż przyczyną tego stanu rzeczy mogą być problemy niezwiązane ze złośliwym oprogramowaniem (np. mała pojemność pamięci), uporczywa, niewyjaśniona powolność wskazuje na obecność malware. W przypadku telefonów statystyki baterii mogą ujawnić nieznane aplikacje, które zużywają energię w tle. Jeśli przełączanie okien powoduje zawieszanie, sprawdź, czy nie doszło do infekcji.

2. Nieoczekiwane zawieszanie lub awaria

Losowe zawieszanie się laptopa lub telefonu może być irytujące. Nagła awaria wskazuje na problem ze sprzętem, ale może też świadczyć o złośliwym oprogramowaniu, czego nie należy ignorować. Malware potencjalnie powoduje konflikty z procesami systemowymi, uszkadza ważne pliki lub uruchamia kod, który przeciąża urządzenie.

Jak to wygląda: urządzenie zawiesza się bez ostrzeżenia, co zmusza użytkownika do wykonania twardego resetu. W systemie Windows może pojawić się słynny niebieski ekran śmierci, a na komputerze Mac wyskakują kręcące się piłki plażowe i zostaje wymuszone ponowne uruchomienia. Codzienne aplikacje nagle zamykają się samodzielnie lub wyświetlają się komunikaty o błędach. Jeśli takie zachowanie występuje regularnie (i nie jest związane np. z konkretną aplikacją, która zawiera błędy), złośliwe oprogramowanie może powodować niestabilność systemu.

3. Niewyjaśnione zwiększone zużycie danych

Malware może powodować gwałtowny wzrost przepustowości, nawet jeśli nie streamujesz ani niczego nie pobierasz. Niektóre złośliwe oprogramowania łączą się z zewnętrznymi serwerami, aby pobrać więcej szkodliwych plików lub wysłać skradzione dane do atakujących.

Jak to wygląda: Załóżmy, że masz plan mobilny 5 GB, który rzadko wykorzystujesz w całości, a teraz nagle osiągasz limit, mimo że nie zmieniasz swoich nawyków, albo twoje zużycie Internetu gwałtownie wzrasta w ciągu nocy, choć komputer nie działa w nocy. W telefonach nieznana aplikacja może zużywać dużo danych. W komputerach diody aktywności routera potrafią migać nieustannie, nawet gdy nie jesteś online. Jeśli nie ma oczywistego powodu takiego wzrostu, złośliwe oprogramowanie może po cichu wykorzystywać twoje połączenie w tle.

4. Irytujące wyskakujące okienka i niechciane reklamy

Wyskakujące okienka są uciążliwe i stanowią klasyczny objaw obecności złośliwego oprogramowania. Jeśli nieustannie widzisz pojawiające się okienka, które zachęcają do kliknięcia, zakupu lub zainstalowania podejrzanych narzędzi, i to nawet na stronach internetowych, które zazwyczaj nie wyświetlają pop-upów, prawdopodobnie jest to adware. Może przejąć kontrolę nad przeglądarką, zaśmiecić ekran i potencjalnie wprowadzić więcej szkodliwych plików, jeśli przez pomyłkę klikniesz reklamy.

Jak to wygląda: nie robisz nic szczególnego, a nagle pojawia się losowe okno reklamowe z napisem „Gratulacje, wygrałeś!” lub zachęcające do pobrania jakiegoś oprogramowania. Za każdym razem, gdy przeszukujesz Internet, pojawiają się dodatkowe reklamy lub jesteś przekierowywany do innych stron. Możesz również zobaczyć fałszywe komunikaty ostrzegawcze, takie jak: „Twój komputer jest zainfekowany; kliknij tutaj, aby go przeskanować”, czyli scareware. Są to klasyczne oznaki malware.

5. Podejrzane wiadomości wysłane z twojego konta

Czy znajomi lub współpracownicy ostatnio powiedzieli ci, że otrzymali od ciebie dziwne wiadomości przez e-mail lub media społecznościowe? Mogły one zawierać podejrzane linki lub nawet prośby o pieniądze. Jest to poważny sygnał, że twoje urządzenie lub przynajmniej dane logowania zostały naruszone.

Jak to wygląda: Skrzynka nadawcza jest pełna wiadomości e-mail, których nie napisałeś, lub otrzymujesz od znajomych odpowiedzi typu: „Czy to na pewno ty?”, którzy otrzymali dziwną wiadomość z Twojego profilu. W SMS-ach lub komunikatorach twoi znajomi pytają, dlaczego wysłałeś im link do dziwnej strony internetowej. Często wiadomości zawierają linki do malware i ogólny, kuszący tekst, np. „Niesamowite, spójrz na to zdjęcie!” lub coś podobnego, czego normalnie byś nie napisał.

6. Nieznane aplikacje lub pliki na urządzeniu

Hakerzy czasami dołączają złośliwy kod do oprogramowania, które wygląda na nieszkodliwe. Po instalacji ukryty kod może zainstalować jeszcze bardziej szkodliwe pliki w tle. Gdy zobaczysz programy, których nie instalowałeś, nie ignoruj tego sygnału.

Jak to wygląda: otwierasz menu Start i widzisz program, którego nie instalowałeś. Na telefonie pojawia się podejrzana ikona aplikacji lub nieznane pliki zajmują miejsce w pamięci. Niektóre złośliwe oprogramowania instalują dodatkowe narzędzia lub klonują się pod różnymi nazwami. Jeśli nieznany software lub pliki pojawiają się znikąd, rozważ możliwość infekcji. Nieznane pliki lub aplikacje, które wydają się pojawiać znikąd, powinny wzbudzić podejrzenia.

7. Nagła zmiana strony głównej przeglądarki lub wyszukiwarki

Programy do przejmowania kontroli nad przeglądarką specjalizują się w manipulowaniu ustawieniami internetowymi. Po otwarciu przeglądarki może się okazać, że nową stroną główną jest podejrzana wyszukiwarka lub fałszywa witryna „zabezpieczeń”. Takie modyfikacje często pomagają przestępcom zarabiać na prowizjach za polecenia lub kierują użytkowników na strony phishingowe.

Jak to wygląda: otwierasz swoją zwykłą przeglądarkę i zamiast zwykłej strony startowej widzisz nieznaną stronę wyszukiwania lub ze spamem. Kiedy próbujesz cokolwiek wyszukać, wyniki mogą pochodzić z wyszukiwarki, o której nigdy nie słyszałeś, a na witrynie znajduje się mnóstwo dodatkowych reklam. Możesz spróbować przywrócić swoje ustawienia, ale okaże się, że zmiany zostaną cofnięte lub nie usuniesz nowej domyślnej strony głównej. Ten rodzaj malware często jest dołączany do fałszywych pasków narzędzi lub ukryty w innych instalacjach oprogramowania.

8. Częste przekierowania do podejrzanych stron

W przeciwieństwie do przejętej strony głównej przekierowania te mają miejsce po kliknięciu normalnego linku. Zamiast przejść do żądanej witryny, trafiasz na domenę zawierającą spam lub witrynę zachęcającą do instalacji losowego oprogramowania. Taktyka służy m.in. do gromadzenia danych osobowych lub instalowania dodatkowych niebezpiecznych skryptów.

Jak to wygląda: próbujesz przejść na znaną stronę (na przykład serwisu informacyjnego lub sklepu internetowego), ale nie trafiasz bezpośrednio na nią, a za to przeglądarka otwiera nowe karty lub okna, które przekierowują cię do dziwnych domen, które mogą wyświetlać fałszywe ostrzeżenie („Masz wirusa!”) lub nakłaniają cię do pobrania jakiegoś oprogramowania. Czasami jedno kliknięcie otwiera dwie lub trzy dodatkowe karty pełne reklam. Takie częste przekierowania zazwyczaj wskazują na złośliwą wtyczkę lub przejęcie DNS.

9. Wyłączone narzędzia systemowe i funkcje zabezpieczeń

Niektóre infekcje wyłączają wbudowane elementy zabezpieczeń, takie jak Windows Defender lub inne oprogramowanie ochronne. Inne blokują narzędzia, takie jak Menedżer zadań, aby ukryć swoje działania. Usuwają też lub wyłączają antywirusy innych firm.

Jak to wygląda: program antywirusowy nie otwiera się lub zamyka zaraz po uruchomieniu. Windows Defender lub zapora sieciowa są wyłączone i nie da się ich ponownie włączyć. Menedżer zadań lub wiersz polecenia mogą być wyłączone lub natychmiast się zamykać. Niektóre złośliwe oprogramowania blokują aktualizacje systemu Windows, aby uniknąć wykrycia. W telefonach może zniknąć możliwość instalacji aplikacji lub zmieniają się ustawienia zabezpieczeń. Jeśli zwykłe narzędzia zabezpieczające są wyłączone lub działają nieprawidłowo bez wyraźnego powodu, istnieje ryzyko, że odpowiada za to malware.

10. Brakuje ważnych plików lub są one zaszyfrowane

Oprogramowanie ransomware może zablokować dostęp do plików, a następnie zażądać zapłaty za klucz deszyfrujący. Jeśli widzisz rozszerzenia plików, których nie rozpoznajesz, albo po kliknięciu pliku wyświetla się żądanie okupu, masz do czynienia z sytuacją kryzysową.

Jak to wygląda: zauważasz pusty folder lub brakujące zdjęcia. W przypadku ransomware pliki mogą być widoczne, ale mają zmienioną nazwę (np. file.jpg.locked) lub są zniekształcone i nie da się ich otworzyć. Czasem pojawiają się nowe pliki z instrukcjami dotyczącymi okupu (np. README_ENCRYPTED.TXT). Upewnij się, że nie jest to błąd użytkownika, taki jak przypadkowe usunięcie. Jeśli pliki naprawdę zniknęły lub są wyraźnie zaszyfrowane, istnieje duże prawdopodobieństwo, że ma to związek ze złośliwym oprogramowaniem.

11. Głośny wentylator urządzenia szybkie rozładowanie baterii

Nietypowy hałas wentylatora lub szybkie rozładowywanie baterii często oznacza, że w tle działa malware. Niektóre złośliwe kody zużywają tak dużo zasobów, że urządzenie się przegrzewa. Nierzadko odpowiada za to kopanie kryptowalut.

Jak to wygląda: Wentylator laptopa pracuje głośno, mimo że nie masz otwartych żadnych aplikacji, albo urządzenie jest niezwykle gorące. W przypadku telefonów bateria szybko się wyczerpuje nawet w trybie czuwania lub urządzenie pozostaje ciepłe podczas niewielkiego użytkowania. Nagły spadek żywotności baterii (na przykład ze 100 do 40%) czy stale wysoka temperatura nie są normalne. Sprawdź w Menedżerze zadań lub Monitorze aktywności, czy nie ma tam nieznanych procesów, które wykorzystują 90–100% mocy procesora.

Jak usunąć malware z urządzenia?

Jeśli zauważysz oznaki obecności złośliwego oprogramowania, działaj szybko. Wczesne usunięcie potencjalnie zapobiegnie dalszym szkodom i przywróci spokój ducha. Oto przewodnik krok po kroku, w którym wyjaśniamy, jak usunąć złośliwe oprogramowanie z komputera, telefonu i innych urządzeń.

Krok 1: Odłącz urządzenie od Internetu

Najpierw odłącz urządzenie od sieci lub wyłącz Wi-Fi. Zapobiegnie to pobieraniu przez złośliwe oprogramowanie kolejnych szkodliwych plików lub rozprzestrzenianiu się na inne urządzenia w sieci. Niektóre malware’y potrzebują połączenia z Internetem i dzięki niemu wyrządzają większe szkody. Odłączenie się od sieci zatrzymuje działanie tych skryptów.

Wskazówka: Jeśli uważasz, że router również może być zainfekowany, odłącz go lub wyłącz, aby zapewnić bezpieczeństwo. W ten sposób zyskasz pewność, że urządzenie jest całkowicie offline.

Krok 2: Uruchom komputer w trybie awaryjnym

Tryb awaryjny uruchamia urządzenie tylko z podstawowymi funkcjami, a tym samym zatrzymuje działanie większości rodzajów malware i pomagają wykryć podejrzane pliki. Każdy system operacyjny ma własne kroki odnośnie tego, jak przejść w tryb awaryjny:

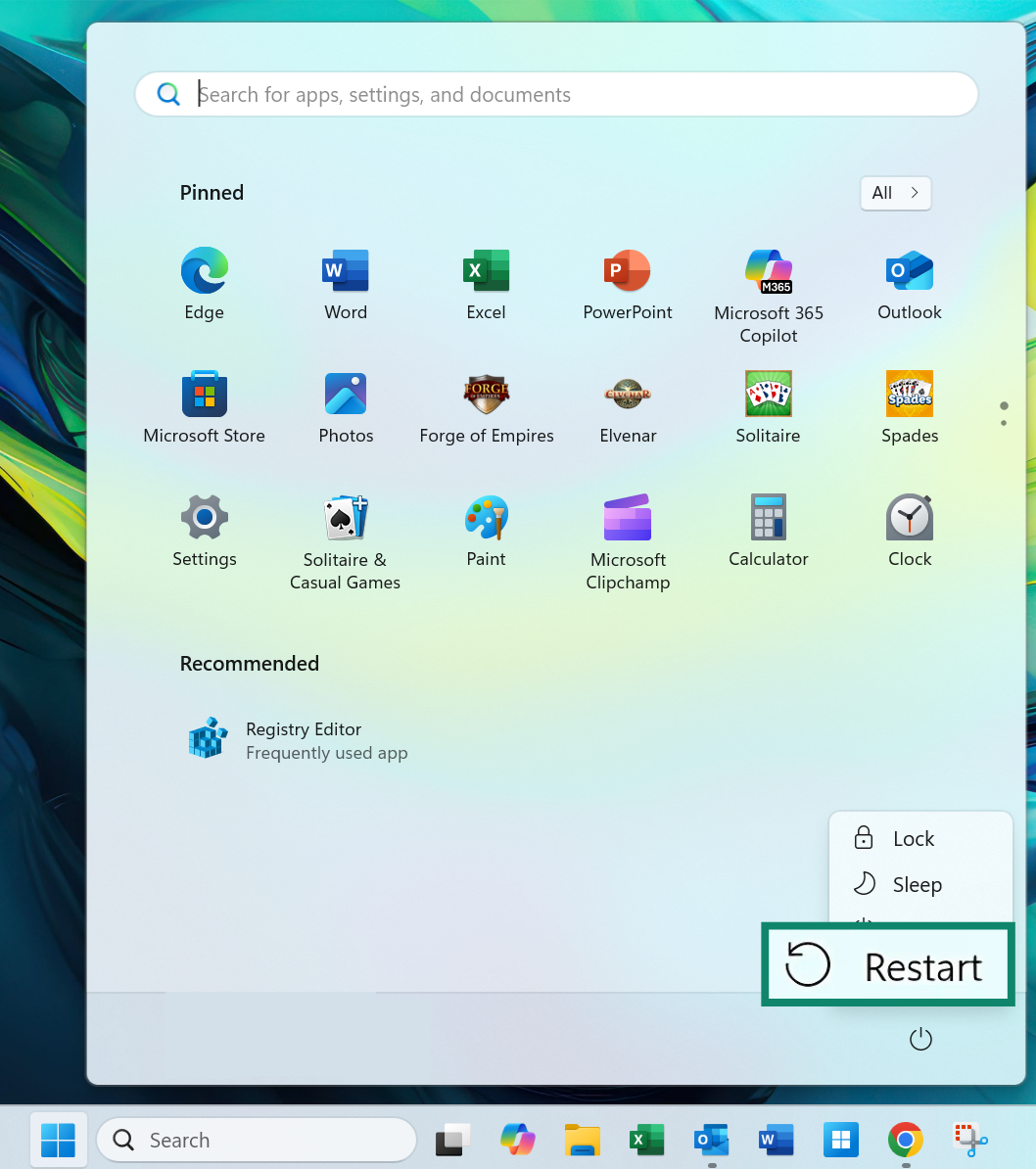

Uwaga: Niniejsza instrukcja wykorzystuje metodę menu Start w systemie Windows 11, która jest jednym z najprostszych sposobów przejścia do trybu awaryjnego.

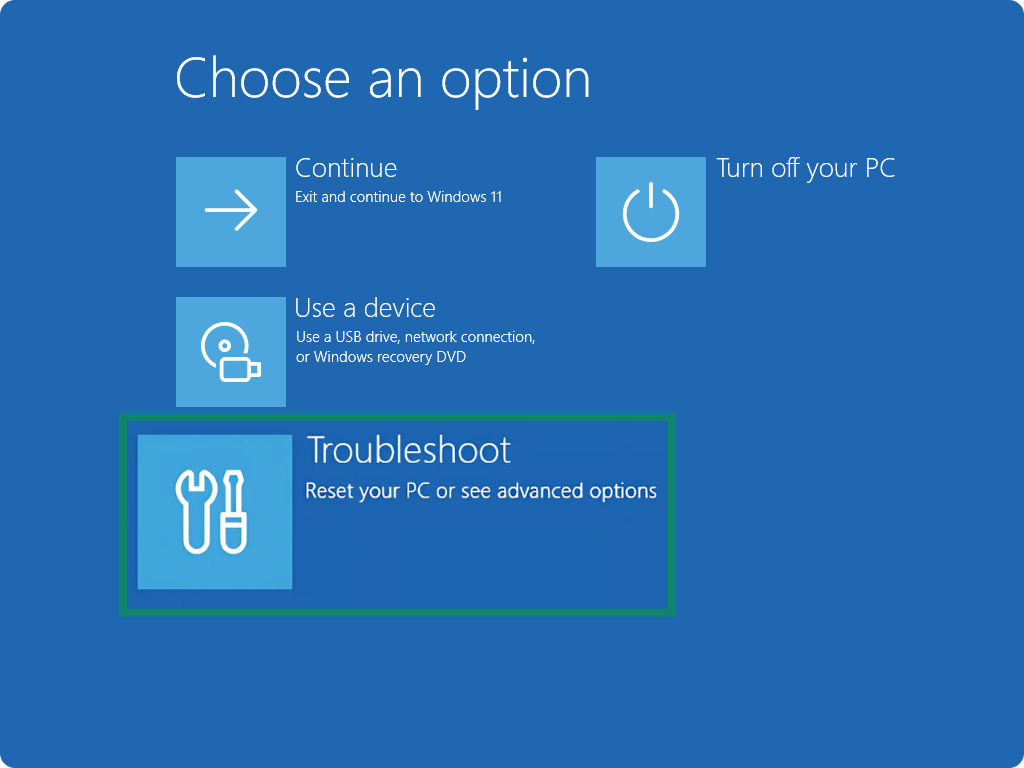

- Otwórz menu Start i kliknij przycisk „Zasilanie”. Następnie przytrzymaj Shift i kliknij „Uruchom ponownie”.

- Zaczekaj, aż system się zrestartuje. W opcjach odzyskiwania naciśnij „Rozwiązywanie problemów”. Wybierz opcje zaawansowane.

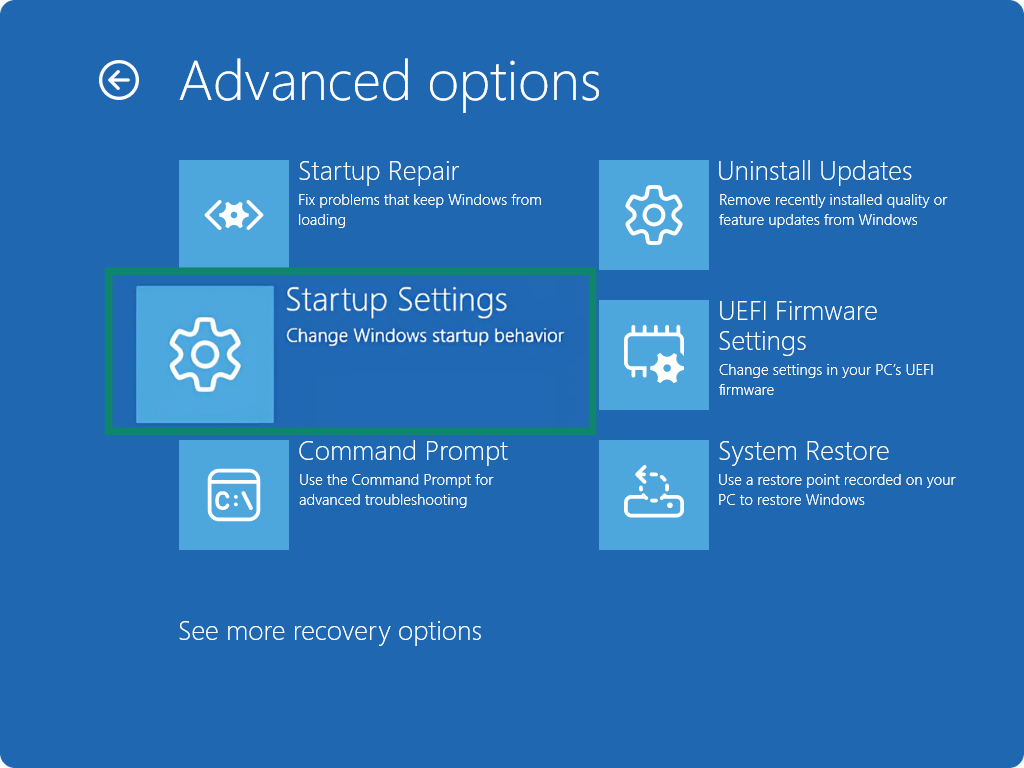

- W opcjach zaawansowanych wybierz „Ustawienia uruchamiania” → „Uruchom ponownie”.

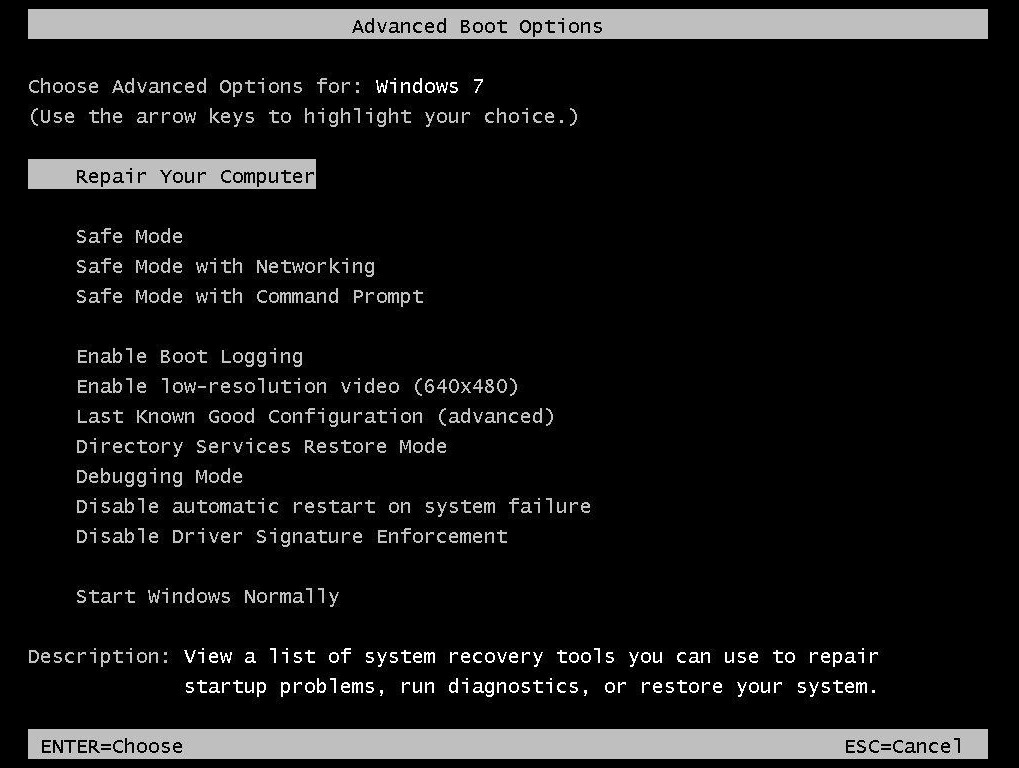

- Gdy komputer się zrestartuje, zobaczysz listę opcji. Naciśnij 4 lub F4, aby uruchomić Windows w trybie awaryjnym. Jeśli potrzebujesz dostępu do Internetu, naciśnij 5, aby uruchomić system w trybie awaryjnym z obsługą sieci.

Na komputerze Mac możesz uruchomić system w trybie bezpieczeństwa poprzez przytrzymanie klawisza Shift w trakcie uruchamiania. Na Androidzie przytrzymaj zaś przycisk zasilania, a następnie kliknij i przytrzymaj „Wyłącz”, aby uruchomić system w trybie awaryjnym. Konkretne kroki mogą się różnić w zależności od producenta urządzenia.

Krok 3: Uruchom skanowanie za pomocą zaufanego programu antywirusowego lub antymalware

W trybie awaryjnym uruchom pełne skanowanie za pomocą renomowanego programu antywirusowego. Upewnij się, że jest zaktualizowany do najnowszej bazy wirusów, a następnie sprawdź cały system.

Skanowanie wykryje zagrożenia, takie jak wirusy, trojany lub spyware, po czym zaoferuje ich kwarantannę lub usunięcie. Postępuj zgodnie z instrukcjami wyświetlanymi na ekranie, aby usunąć wszelkie problemy.

Po poddaniu kwarantannie lub usunięciu wszystkich plików oznaczonych przez antywirus uruchom ponownie komputer i przeprowadź kolejne skanowanie. Jeśli jakiekolwiek zagrożenia pozostały, powtórz proces, aż skanowanie nie wykaże żadnych wyników.

Krok 4: Ręcznie usuń podejrzane programy i rozszerzenia

Antywirus powinien poradzić sobie z większością złośliwego oprogramowania, ale warto ręcznie sprawdzić, czy nie ma podejrzanych programów lub rozszerzeń przeglądarki, które mogły pozostać w systemie. Poszukaj dziwnych nazw lub oprogramowania, którego nie instalowałeś. Odinstaluj wszystko, co wygląda podejrzanie.

Następnie otwórz przeglądarkę i usuń wszystkie rozszerzenia lub paski narzędzi, których nie dodałeś samodzielnie. Następnie wyczyść pliki tymczasowe i pamięć podręczną.

Po usunięciu podejrzanych programów i rozszerzeń opróżnij kosz. Nie chcesz przecież przypadkowo przywrócić złośliwych plików z kosza.

Krok 5: W razie konieczności przywróć lub zresetuj system

W większości przypadków skanowanie antywirusowe i ręczne usunięcie oczyści zainfekowane urządzenie. Jeśli malware nadal występuje lub jest to głęboko osadzony rootkit czy ransomware, konieczne może okazać się przywrócenie systemu. To zapewni przywrócenie systemu operacyjnego do stanu sprzed infekcji. Jeśli to nie zadziała, pełne przywrócenie ustawień fabrycznych spowoduje usunięcie wszystkich danych i przywrócenie domyślnych ustawień urządzenia.

Jak zapobiegać malware?

Wykrywanie objawów malware jest ważne, ale jeszcze lepiej zapobiegać przedostawaniu się zagrożeń do urządzenia. Oto kilka sposobów ochrony systemu.

Korzystaj z wielu narzędzi zabezpieczających

Skuteczna ochrona oznacza coś więcej niż tylko oprogramowanie antywirusowe. Wypróbuj wielopoziomowe podejście, które obejmie:

- Wbudowane funkcje zabezpieczeń urządzenia. Włącz zaporę sieciową urządzenia (np. firewall Windows Defender lub funkcje zabezpieczeń komputera Mac), aby blokować nieautoryzowany dostęp.

- Silne hasła lub frazy haseł, które zmniejszają prawdopodobieństwo ataków brute force.

- VPN do szyfrowania ruchu i ochrony przed niektórymi rodzajami przechwytywania danych. Na przykład ExpressVPN posiada dodatkowe funkcje, które pomagają uniknąć infekcji złośliwym oprogramowaniem, takie jak Threat Manager, który blokuje trackery i złośliwe strony internetowe, oraz ExpressKeys, czyli menedżer haseł, który znacznie ułatwia tworzenie silnych haseł i zarządzanie nimi.

Aktualizuj oprogramowanie i system operacyjny

Aktualizacje oprogramowania często zawierają poprawki, które usuwają luki w zabezpieczeniach. Po wydaniu poprawki atakujący często wybierają systemy, które nie zostały jeszcze zaktualizowane. Korzystanie z przestarzałych aplikacji lub systemów operacyjnych naraża cię na atak.

Włącz automatyczne aktualizacje systemu operacyjnego, przeglądarki i innego ważnego oprogramowania. Dzięki temu natychmiast otrzymasz kluczowe poprawki. Możesz również włączyć powiadomienia o aktualizacjach programów antywirusowych, aby zawsze miały najnowsze bazy zagrożeń.

Nie klikaj podejrzanych linków i załączników

Większość infekcji nadal opiera się na działaniach użytkownika. Ryzykowny link w skrzynce odbiorczej toruje drogę trojanom lub wirusom. Zachowaj ostrożność w przypadku nieoczekiwanych wiadomości e-mail, zwłaszcza tych, które nakłaniają cię do natychmiastowego pobrania załącznika lub kliknięcia linku. W miarę możliwości unikaj również skróconych linków, ponieważ nie wiesz, dokąd prowadzą, dopóki ich nie klikniesz.

Regularnie twórz kopie zapasowe ważnych danych

Tworzenie kopii zapasowych jest naprawdę ważne. Jeśli padniesz ofiarą ataku ransomware lub oprogramowania niszczącego pliki, przywrócisz urządzenie do normalnego stanu z czystej kopii zapasowej. Twórz backup regularnie i korzystaj z kilku lokalizacji, np. dysku zewnętrznego i usługi w chmurze, aby zawsze mieć czystą kopię. Zapisz kopię zapasową po potwierdzeniu, że system jest czysty. W ten sposób unikniesz zapisywania zainfekowanych plików.

Czujność a ochrona przed malware

Złośliwe oprogramowanie nieustannie ewoluuje, ale nie musisz być na jego łasce. Czujność ma ogromne znaczenie. Regularne skanowanie, bezpieczne przeglądanie stron internetowych i szybkie aktualizacje stanowią podstawę rozsądnego planu bezpieczeństwa.

Inteligentne nawyki mają duże znaczenie, ale odpowiednie narzędzia znacznie ułatwiają zapewnienie bezpieczeństwa. Niezawodny antywirus do usuwania malware wcześnie wykrywa podejrzane elementy, a VPN chroni określony ruch przed intruzami i zwiększa ogólną prywatność. Połączenie tych działań sprawia, że urządzenie staje się znacznie odporniejsze na ewoluujące zagrożenia.

FAQ: Najczęściej zadawane pytania dotyczące złośliwego oprogramowania

Czy złośliwe oprogramowanie może pozostać niewykryte?

Tak. Niektóre odmiany doskonale się ukrywają. Mogą po cichu działać w tle i gromadzić dane, nie powodując przy tym widocznych problemów z wydajnością. Jeśli zignorujesz sygnały ostrzegawcze wskazujące na obecność złośliwego oprogramowania na urządzeniu, infekcja może pozostać niezauważona przez długi czas. Rutynowe przeprowadzanie skanowania przy użyciu aktualnego oprogramowania może pomóc w wykryciu ukrytych zagrożeń.

Jaka jest różnica między wirusem, trojanem i programem szpiegującym?

Wirusy, jak już wcześniej wyjaśnialiśmy, podłączają się do plików lub aplikacji i próbują się replikować, gdy użytkownik je otworzy. Trojany podszywają się pod oryginalne oprogramowanie lub pliki, aby nakłonić użytkownika do ich zainstalowania, a następnie uruchamiają szkodliwy kod. Programy szpiegujące (spyware) ukrywają się na urządzeniu, aby zbierać poufne informacje, takie jak hasła lub nawyki przeglądania, i wysyłają je do osoby, która wykorzystała je do przeprowadzenia ataku. Każdy z wymienionych rodzajów złośliwego oprogramowania działa nieco inaczej, ale wszystkie stanowią zagrożenie dla użytkownika.

Jak mogę sprawdzić, czy moje urządzenie zostało zainfekowane?

Zwróć uwagę na klasyczne oznaki obecności złośliwego oprogramowania: spowolnienia, dziwne wyskakujące okienka, nieoczekiwana aktywność na koncie lub losowe awarie. W takim przypadku należy uruchomić skanowanie w poszukiwaniu złośliwego oprogramowania w programie antywirusowym. Możesz też otworzyć listę zainstalowanych aplikacji, aby sprawdzić, czy jest tam coś, co nie powinno się tam znaleźć. Jeśli wykryjesz podejrzane aplikacje albo zobaczysz, że narzędzia bezpieczeństwa zostały wyłączone, prawdopodobnie doszło do zainfekowania urządzenia.

Czy przywrócenie ustawień fabrycznych urządzenia w celu pozbycia się złośliwego oprogramowania to dobry pomysł?

Wszystko zależy od tego, o jak poważnej infekcji mówimy. Pełny reset może usunąć większość zagrożeń, ale spowoduje utratę wszystkich zapisanych danych i ustawień. Często najlepiej zacząć od uruchomienia trybu awaryjnego i włączenia skanera antywirusowego. Jeśli to nie wyeliminuje złośliwego oprogramowania albo okaże się, że system został poważnie uszkodzony, przywrócenie ustawień fabrycznych może okazać się najprostszym rozwiązaniem.

Jakie są oznaki obecności złośliwego oprogramowania?

Objawy zainfekowania złośliwym oprogramowaniem obejmują niską wydajność systemu, losowe awarie, dziwne wyskakujące okienka, zmiany strony głównej przeglądarki, pojawianie się podejrzanych programów na urządzeniu i nie tylko. Niektóre rodzaje złośliwego oprogramowania wyłączają zabezpieczenia, zużywają dane albo blokują pliki. Każda wyraźna zmiana w funkcjonowaniu systemu może sygnalizować infekcję.

Jakie są 3 sposoby, w jakie złośliwe oprogramowanie może wyrządzić szkody?

Złośliwe oprogramowanie może:

- wykraść prywatne dane użytkownika (np. dane rozliczeniowe czy hasła);

- zakłócić stabilność systemu (prowadząc do awarii lub niskiej wydajności);

- zablokować pliki lub żądać uiszczenia płatności (co dotyczy ataków ransomware).

Takie działania mogą narazić twoje poufne dane na szwank, utrudnić pracę albo doprowadzić do poważnych naruszeń bezpieczeństwa.

Czy złośliwe oprogramowanie może wykraść mi hasła?

Tak. Niektóre złośliwe programy, takie jak spyware czy keyloggery, rejestrują wciśnięcia klawiszy albo bezpośrednio przechwytują dane, by uzyskać loginy i hasła, a następnie wysłać je na serwery zdalne. Dlatego regularne aktualizowanie haseł i używanie unikatowych danych logowania do różnych witryn jest tak ważne. Warto również włączyć uwierzytelnianie dwuskładnikowe (2FA). W takiej sytuacji nawet jeśli haker przejmie hasło, nie będzie w stanie zalogować się na twoje konto, bo nie obejdzie dodatkowego zabezpieczenia.

Czy iPhone'y mogą zostać zainfekowane złośliwym oprogramowaniem?

Ze względu na bezpieczną konstrukcję systemu iOS iPhone'y są mniej podatne na tradycyjne formy złośliwego oprogramowania, takie jak wirusy czy robaki. Niemniej jednak hakerzy wciąż mogą włamać się na urządzenia z systemem iOS za pomocą linków phishingowych, złośliwych wpisów do kalendarza, profili konfiguracyjnych lub rzadkich luk w oprogramowaniu. Telefony po jailbreakingu są również znacznie bardziej narażone na infekcję ze względu na obejście kluczowych zabezpieczeń systemu. Dla bezpieczeństwa korzystaj jedynie z oficjalnego sklepu z aplikacjami App Store, aktualizuj system operacyjny iPhone'a i nie otwieraj podejrzanych odnośników ani profili.

Zrób pierwszy krok, aby chronić się online. Wypróbuj ExpressVPN bez ryzyka.

Pobierz ExpressVPN