Ataques DoS vs. DDoS: Diferencias clave y cómo protegerte

¿Alguna vez has oído hablar de los términos "DoS" y "DDoS" cuando se habla de ciberataques? Suenan parecido (y lo son), pero hay una diferencia importante que puede marcar la diferencia entre una molestia leve y una interrupción grave.

En este artículo, analizaremos qué diferencia a un ataque de denegación de servicio (DoS) de un ataque distribuido de denegación de servicio (DDoS), explicaremos cómo funciona cada uno y compartiremos consejos prácticos para ayudarte a mantenerte protegido. Sin jergas y sin tecnicismos, solo consejos claros y directos para ayudarte a comprender estas amenazas y defenderte de ellas.

¿Qué es un ataque DoS?

Un ataque de denegación de servicio (DoS) es un ciberataque cuyo objetivo es inutilizar un sistema, servidor o red sobrecargándolo con más tráfico o solicitudes de las que puede gestionar. Esto puede hacer que sea lento, no responda o quede completamente fuera de línea para los usuarios legítimos.

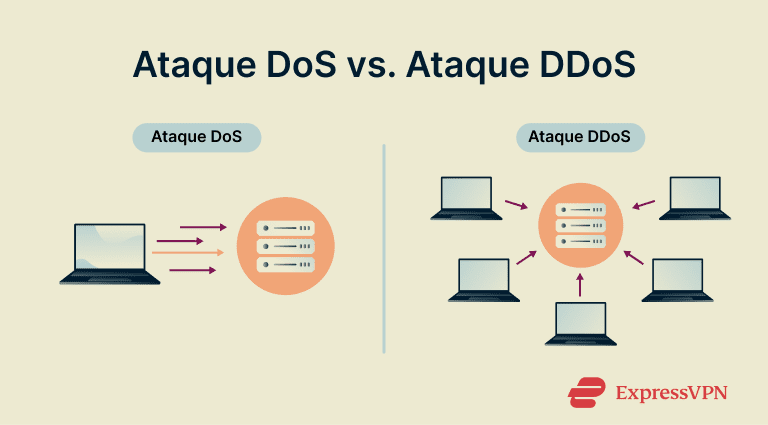

Normalmente, los ataques DoS provienen de un único dispositivo controlado por el atacante. Mediante scripts o herramientas sencillas, inundan al objetivo con solicitudes repetidas. Dado que dependen de una sola fuente en lugar de una gran red de bots, suelen ser más fáciles de detectar y bloquear, pero aún así pueden causar graves trastornos, especialmente en sistemas con capacidad limitada o defensas deficientes.

¿Qué es un ataque DDoS?

Un ataque distribuido de denegación de servicio (DDoS) es como una versión mejorada y más potente de un ataque DoS. En lugar de provenir de un solo dispositivo, utiliza muchos dispositivos que trabajan juntos para abrumar al objetivo. Estos dispositivos (a menudo infectados con malware) forman lo que se conoce como una red de bots.

Durante un ataque DDoS, todos estos sistemas envían tráfico al mismo tiempo, inundando el objetivo desde múltiples direcciones. Esto hace que el ataque sea mucho más difícil de bloquear y puede derribar incluso sitios web o redes de gran tamaño. Debido a su magnitud y coordinación, los ataques DDoS son más difíciles de detener y pueden causar mucho más daño que un simple ataque DoS.

Ataques DoS vs. DDoS: ¿cuál es la diferencia?

Es fácil confundir los ataques DoS y DDoS, ya que ambos tienen como objetivo saturar un objetivo con tráfico hasta que deje de responder. Sin embargo, existen diferencias importantes en cuanto a la forma en que se llevan a cabo y la magnitud de los daños que pueden causar.

Origen del ataque

La principal diferencia es el origen del tráfico:

- En un ataque DoS, todo el tráfico se origina en una sola máquina. El atacante utiliza su propio dispositivo directamente para inundar el objetivo.

- Un ataque DDoS utiliza muchos sistemas a la vez. Estos dispositivos suelen estar infectados con malware y se controlan como parte de una red de bots, enviando tráfico desde múltiples ubicaciones simultáneamente.

Escala e impacto

Un ataque DoS está limitado por la potencia de un dispositivo. Aún así, puede ejercer una gran presión sobre un sitio web o servicio, pero hay un límite en cuanto al tráfico que puede generar.

Un ataque DDoS no tiene esa limitación. Con cientos o miles de bots trabajando juntos, el tráfico puede aumentar rápidamente y saturar incluso redes grandes y bien protegidas.

Dificultad de detección y mitigación

Dado que un ataque DoS proviene de una única ubicación, suele ser más fácil de detectar y bloquear. A menudo basta con filtrar el tráfico o bloquear la dirección IP infractora.

Un ataque DDoS es mucho más difícil de defender. El tráfico proviene de muchas fuentes a la vez, lo que dificulta distinguir a los usuarios legítimos de los atacantes. No puedes bloquear solo una dirección IP, e incluso bloquear muchas direcciones puede suponer el riesgo de cortar el acceso a usuarios reales. Para defenderse contra ello, normalmente se requiere un filtrado avanzado, una limitación de la velocidad y un análisis de toda la red en busca de actividad de bots.

Coste y consecuencias

Los ataques DoS son relativamente fáciles y baratos de lanzar. Basta con un solo dispositivo y las herramientas adecuadas. Son más fáciles de organizar y, por lo general, más fáciles de contener.

Los ataques DDoS son más sofisticados y pueden causar daños mucho mayores. A menudo duran más tiempo, su mitigación es más cara y pueden dejar fuera de servicio sistemas completos, lo que provoca graves interrupciones del servicio y pérdidas económicas. Los atacantes a veces los utilizan para extorsionar a las empresas amenazándolas con interrupciones prolongadas del servicio.

El informe de Radware estima que el coste del tiempo de inactividad durante un ataque DDoS exitoso en la capa de aplicación supera los 6000 € por minuto, lo que supone un total de cientos de miles de euros por hora.

Comparación entre ataques DoS y DDoS

| Ataque DoS | Ataque DDoS | |

| Fuente | Dispositivo único | Varios dispositivos (red de bots) |

| Origen del tráfico | Una ubicación | Muchas ubicaciones |

| Ejecución | Utiliza scripts directos o herramientas del dispositivo del atacante | Ataque coordinado con sistemas infectados con malware |

| Volumen de tráfico | Más bajo, limitado a la capacidad de una máquina | Mucho más alto, amplificado por muchos sistemas |

| Detección | Más fácil de detectar y rastrear | Más difícil de rastrear debido a las múltiples fuentes |

| Bloqueo | A menudo se puede detener filtrando la fuente | Requiere filtrado avanzado, limitación de velocidad o detección de bots |

| Complejidad de la preparación | Fácil de organizar | Infraestructura más compleja con servidores de comando y control |

| Impacto | Puede eliminar aplicaciones o servicios específicos | Puede interrumpir redes o plataformas completas |

| Coste de lanzamiento | Bajo | Más alto, aunque herramientas como los kits de redes de bots lo hacen más accesible |

| Gravedad de las consecuencias | Normalmente local o limitada | Puede extenderse y que sea más difícil recuperarse |

Tipos comunes de ataques DoS y DDoS

Aunque resulta tentador agrupar los ataques DoS y DDoS en categorías bien definidas, la realidad es más complicada. Muchos ataques difuminan las líneas entre las capas, y no siempre hay una única forma clara de etiquetarlos.

Dicho esto, aún podemos entenderlos por lo que intentan abrumar, ya sea el ancho de banda bruto, cómo se gestionan las conexiones o las propias aplicaciones.

Ataques de gran volumen (volumétricos)

Estos ataques tienen como objetivo inundar al objetivo con grandes cantidades de datos, agotando el ancho de banda para que el tráfico legítimo no pueda pasar.

- Inundaciones de protocolo de datagramas de usuario (UDP): Bombardean los servidores con solicitudes que provocan respuestas que hacen perder tiempo, incluso cuando no hay ningún servicio real.

- Inundaciones de ping: Sobrecargar los sistemas con solicitudes de eco del Protocolo de mensajes de control de Internet (ICMP) ("pings") hasta que no puedan responder a nada más.

- Ataques de amplificación: Utiliza solicitudes falsificadas para conseguir que servicios como el Sistema de Nombres de Dominio (DNS) o el Protocolo de Tiempo de Red (NTP) respondan con grandes cantidades de datos a la víctima. Estos servicios no son vulnerables en sí mismos; el problema radica en que el protocolo UDP no verifica las direcciones IP de origen. Los atacantes aprovechan eso para "desviar" el tráfico hacia su objetivo.

Ataques de manipulación de conexiones

Se centran en cómo los sistemas gestionan múltiples conexiones y sesiones. A menudo, tu objetivo es agotar los recursos del servidor sin utilizar mucho ancho de banda.

- Inundación SYN: Aprovecha el protocolo de control de transmisión (TCP) enviando muchas solicitudes de "inicio de conexión" y sin completarlas nunca, lo que bloquea el servidor.

- Slowloris: Envía pequeños fragmentos de datos a través de muchas conexiones muy lentamente, manteniéndolas abiertas y consumiendo espacios en el servidor.

- Teardrop: Envía fragmentos de datos superpuestos o malformados que bloquean los sistemas que intentan reensamblarlos, especialmente las máquinas más antiguas o sin parches.

Ataques a nivel de aplicación

Estos se dirigen a los programas y servicios reales con los que interactúan los usuarios, como sitios web o aplicaciones online. En lugar de saturar el ancho de banda, intentan sobrecargar la potencia de procesamiento o bloquear funciones específicas.

- Ataques "billion laughs": Un tipo de bomba XML que engaña a las aplicaciones para que expandan un archivo pequeño en una estructura de datos masiva, lo que provoca el bloqueo del sistema. La primera entidad suele ser la cadena "lol", que se repite miles de millones de veces, de ahí el nombre "billion laughs" o mil millones de risas.

- Slowloris (otra vez): También encaja aquí porque se centra en cómo la aplicación gestiona las solicitudes, no solo en la capa de transporte.

- Denegación de servicio por expresiones regulares (ReDoS): Provoca fallos al explotar expresiones regulares excesivamente complejas en la validación de entradas.

- Bombardeo de emails: Inunda las bandejas de entrada con miles de mensajes automáticos, a menudo utilizando formularios de registro o sistemas de newsletters. Es un tipo de DoS que puede ocultar mensajes importantes, como alertas de inicio de sesión o restablecimientos de contraseña, y a veces se utiliza como tapadera para cometer fraudes.

Más información: Si alguno de estos términos te parece demasiado técnico, puedes consultar nuestro glosario de seguridad en Internet, fácil de leer, donde encontrarás explicaciones claras y sencillas.

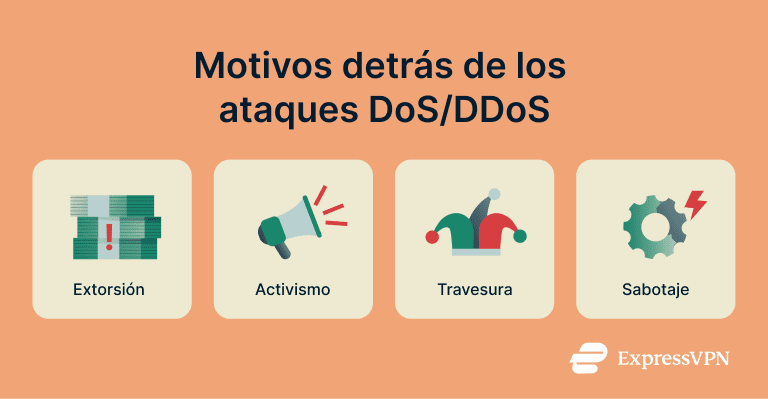

¿Por qué se producen los ataques DoS y DDoS?

Los ataques DoS no son solo caos aleatorio. Los atacantes suelen tener objetivos claros en mente, desde ganar dinero hasta difundir mensajes políticos o perturbar a sus rivales.

- Extorsión financiera y rescates: Los atacantes colapsan los sistemas de una empresa y luego exigen un pago para detener su acción. Para las empresas que dependen de estar conectadas a Internet, esto puede generar una presión urgente de pagar rápidamente.

- Sabotaje competitivo: Las empresas también pueden ser blanco de rivales que buscan causar daños durante un gran lanzamiento o una venta importante. Incluso un breve periodo de inactividad puede afectar a los ingresos y a la confianza de los clientes.

- Hacktivismo y motivos políticos: Algunos grupos utilizan los ataques DoS como protestas digitales, dirigiéndose contra gobiernos o empresas a los que se oponen. Es una forma de llamar la atención sobre una causa interrumpiendo los servicios.

- Venganza, bromas y travesuras: Con herramientas de ataque fáciles de usar, algunas personas lanzan ataques DoS por rencores personales, curiosidad o simplemente para causar problemas, incluso sin comprender plenamente el daño que pueden causar.

Ejemplos reales de ataques DDoS

Los ataques DDoS no son solo teóricos, han causado interrupciones reales y muy caras a algunas de las empresas más importantes de Internet. A continuación, se muestran algunos ejemplos conocidos que ilustran lo perjudiciales que pueden ser estos ataques en la práctica:

Ataque HTTP/2 Rapid Reset contra gigantes tecnológicos

En 2023, empresas como AWS, Google y Cloudflare se vieron afectadas por un nuevo tipo de método DDoS denominado "Ataque HTTP/2 Rapid Reset". Aprovechó una vulnerabilidad del protocolo HTTP/2 para enviar una avalancha de solicitudes y cancelaciones rápidas, saturando los servidores sin necesidad de utilizar grandes redes de bots.

En su punto álgido, este ataque alcanzó alrededor de 398 millones de solicitudes por segundo. A pesar de contar con sólidas defensas, estas importantes plataformas se vieron sorprendidas por la eficacia de esta nueva técnica.

El ataque masivo de amplificación UDP de Google

Google sufrió uno de los mayores ataques DDoS jamás registrados, con un pico de 2,5 Tbps. Este ataque de amplificación UDP utilizó miles de servidores mal configurados para reflejar y amplificar el tráfico hacia los sistemas de Google. El ataque duró meses y fue mucho más grande que cualquier otro que hubieran visto antes.

Más información: Si deseas profundizar en algunos de los ataques más importantes de la historia, consulta este resumen de ataques DDoS famosos.

Cómo prevenir ataques DoS y DDoS

Los ataques DoS y DDoS pueden dirigirse contra cualquier persona, desde gamers individuales hasta grandes organizaciones. Aunque no siempre es posible detenerlos por completo, hay medidas prácticas que puedes utilizar para reducir el riesgo y mejorar tus defensas.

Para particulares

Una VPN fiable como ExpressVPN te ayuda a protegerte ocultando tu dirección IP real, lo que dificulta que los atacantes te encuentren y te ataquen, lo cual es especialmente útil para jugar o alojar servidores.

Pero una VPN no es una defensa completa. No puede detener un ataque si tu IP ya es conocida ni bloquear el tráfico de ataques que ya está entrando. En caso de ataques graves o repetidos, es posible que tengas que cambiar tu IP a través de tu proveedor de servicios de Internet (ISP) o utilizar servicios y plataformas de gaming que cuenten con protección DDoS integrada para ayudar a absorber y mitigar los ataques de forma automática.

Para organizaciones

Las empresas y las instituciones suelen ser objetivos más importantes, por lo que necesitan un enfoque proactivo y por capas. Algunas de las prácticas clave incluyen:

- Arquitectura de red robusta: El diseño de redes con redundancia y múltiples rutas de conmutación por error ayuda a reducir el impacto si un componente se satura.

- Software y dispositivos anti-DDoS: Las soluciones de hardware y software pueden filtrar el tráfico malicioso antes de que llegue a la infraestructura central.

- Servicios de protección contra DDoS basados en la nube: Los proveedores externos pueden absorber y neutralizar los ataques en tu nombre, lo que resulta especialmente útil durante eventos a gran escala.

- Equilibrio de carga y escalado del ancho de banda: Distribuir el tráfico entrante entre varios servidores y escalar los recursos puede evitar la sobrecarga y la interrupción del servicio.

- Plan de respuesta ante incidentes: Contar con un plan claro sobre qué hacer durante un ataque, incluyendo a quién notificar y cómo responder, ahorra un tiempo valioso cuando cada segunda cuenta.

- Comprobaciones de seguridad rutinarias: revisar periódicamente tu infraestructura te permite detectar y corregir los puntos débiles antes de que se conviertan en una amenaza real.

Preguntas frecuentes: dudas habituales sobre los ataques DoS y DDoS

¿Cuál es la diferencia entre los ataques DoS y DDoS?

Un ataque de denegación de servicio (DoS) utiliza un ordenador para inundar un objetivo con tráfico y ralentizarlo. Un ataque distribuido de denegación de servicio (DDoS) hace lo mismo, pero con muchos dispositivos a la vez, lo que lo hace más rápido, más difícil de detener y más dañino. Dado que el tráfico DDoS proviene de múltiples fuentes, también es mucho más difícil de rastrear.

¿Son ilegales los ataques DoS y DDoS?

Sí, lanzar un ataque de denegación de servicio (DoS) o ataque distribuido de denegación de servicio (DDoS) es ilegal en España. En virtud de la Ley sobre Fraude y Abuso Informático (CFAA), dañar intencionadamente un ordenador o servidor mediante estos ataques puede dar lugar a cargos penales, incluyendo penas de hasta 10 años de prisión.

¿Qué ocurre durante un ataque DoS?

Durante un ataque de denegación de servicio (DoS), un ordenador inunda un sitio web o un servidor con demasiadas solicitudes. Esto sobrecarga el sistema y dificulta, o imposibilita, la conexión de los usuarios reales. A veces, el servidor se bloquea o deja de funcionar hasta que finaliza el ataque.

¿Cuál es la diferencia entre la protección DoS y la protección DDoS?

La protección contra denegación de servicio (DoS) bloquea el tráfico procedente de una única fuente, a menudo utilizando filtros básicos. La protección contra denegación de servicio distribuida (DDoS) es más compleja, ya que el ataque proviene de muchas fuentes a la vez. Se necesitan herramientas avanzadas para detectar y detener el tráfico falso sin afectar a los usuarios reales.

¿Puedo lanzar un ataque DDoS accidentalmente contra alguien?

No, los ataques distribuidos de denegación de servicio (DDoS) son deliberados y requieren herramientas, dispositivos infectados o servicios que coordinen las inundaciones de tráfico. No ocurren por error.

¿Cómo puedo saber si estoy sufriendo un ataque DDoS?

Tu sitio web podría estar sufriendo un ataque distribuido de denegación de servicio (DDoS) si de repente se carga muy lentamente, muestra errores 503 o los registros muestran muchas conexiones repetidas desde la misma IP. Los patrones de tráfico inusuales son una señal de advertencia importante, especialmente si otros sitios funcionan correctamente y el tuyo no.

¿Es suficiente una VPN para detener un ataque DDoS?

Una VPN puede ayudar a ocultar tu IP y bloquear ataques básicos de denegación de servicio distribuido (DDoS), pero no te protegerá si el atacante ya conoce tu dirección IP real.

¿Puede una CDN ayudar a protegerme contra los ataques DDoS?

Sí, una red de distribución de contenidos (CDN) puede ayudar a absorber y distribuir el tráfico entrante entre varios servidores, lo que dificulta que un ataque distribuido de denegación de servicio (DDoS) sature un único punto.

Con proveedores de CDN en la nube como Amazon, Google, Akamai o Cloudflare, es aún mejor: ellos absorben el impacto del ataque por ti. Dado que ellos alojan y sirven tu contenido, su infraestructura global y sus defensas gestionan el tráfico de ataques, lo que ayuda a mantener tu sitio online incluso bajo presión.

Muchas CDN también incluyen funciones integradas de mitigación de DDoS que detectan patrones inusuales y filtran el tráfico malicioso.

¿Puedo rastrear el origen de un ataque DDoS?

Rastrear un ataque distribuido de denegación de servicio (DDoS) hasta su verdadero origen es extremadamente difícil. Los atacantes suelen utilizar redes de bots formadas por dispositivos comprometidos en todo el mundo, que ocultan la fuente real. Incluso si identificas las direcciones IP implicadas, normalmente solo se trata de máquinas infectadas, no de la persona responsable del ataque.

¿Cuál es el mayor ataque DoS o DDoS?

Uno de los mayores ataques distribuidos de denegación de servicio (DDoS) conocidos por tasa de solicitudes fue el ataque HTTP/2 Rapid Reset en 2023, que tuvo como objetivo empresas como AWS, Google y Cloudflare, y alcanzó un pico de alrededor de 398 millones de solicitudes por segundo.

Da el primer paso para protegerte en Internet. Prueba ExpressVPN sin riesgos.

Obtén ExpressVPN