Cifrado de extremo a extremo: qué es y su importancia

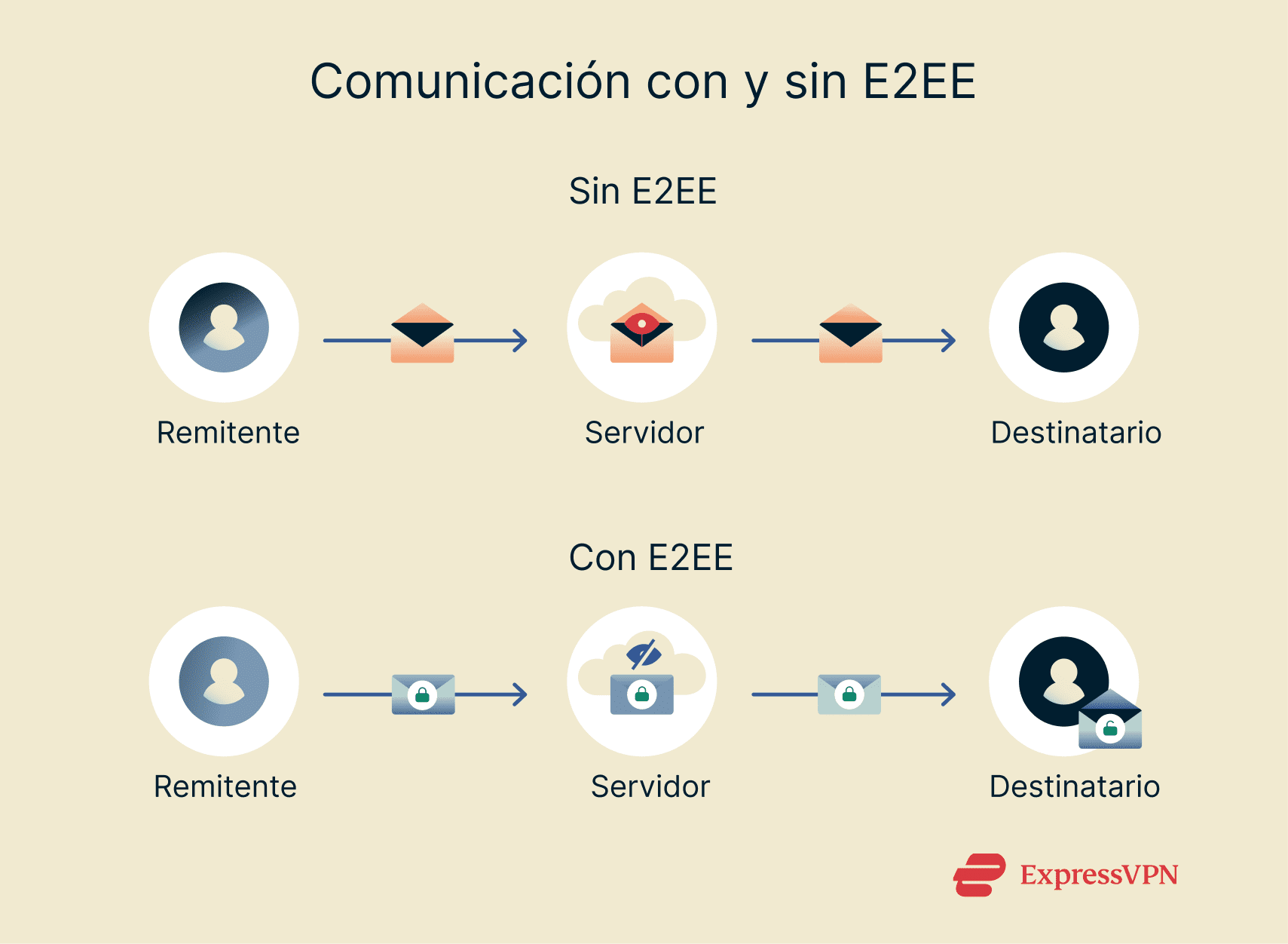

El cifrado es esencial para proteger las comunicaciones digitales. Sin cifrado, cada mensaje, foto o archivo que envíes en Internet podría ser interceptado y alguien más podría acceder a estos datos. Por suerte, el cifrado de extremo a extremo (E2EE) protege tus datos mientras están en tránsito.

El E2EE garantiza que solo tú y el destinatario puedan acceder a las conversaciones, lo protege todo, desde mensajes instantáneos hasta correos electrónicos y almacenamiento en la nube, así que es una piedra angular en la privacidad y seguridad modernas.

Saber cómo funciona el cifrado de extremo a extremo y por qué es importante puede ayudarte a elegir las aplicaciones y servicios adecuados para un uso diario. En esta guía exploraremos los fundamentos del E2EE, sus aplicaciones reales y por qué es esencial para proteger tus comunicaciones digitales.

¿Qué es el cifrado de extremo a extremo (E2EE)?

El cifrado es el arte de mantener los mensajes en secreto y tiene una historia bastante antigua. En particular, el E2EE es una herramienta que protege la comunicación y evita que terceros accedan a los datos mientras están en tránsito.

El cifrado de extremo a extremo cifra los datos en el dispositivo del emisor antes de que se transmitan y garantiza que la información descifrada solo esté disponible en el dispositivo del destinatario, pero que permanezca cifrada durante el proceso de transmisión.

Puedes entender el principio básico del E2EE si imaginas que es como enviar una carta dentro de una caja cerrada con llave a la que solo tú y el destinatario tienen acceso. La caja pasa por muchas manos, como carteros, centros de clasificación o servicios de reparto, pero ninguno de ellos puede abrirla ni ver qué hay dentro. Solo el destinatario con su llave única puede abrir la caja y leer el mensaje.

Cómo funciona el cifrado de extremo a extremo: Guía paso a paso

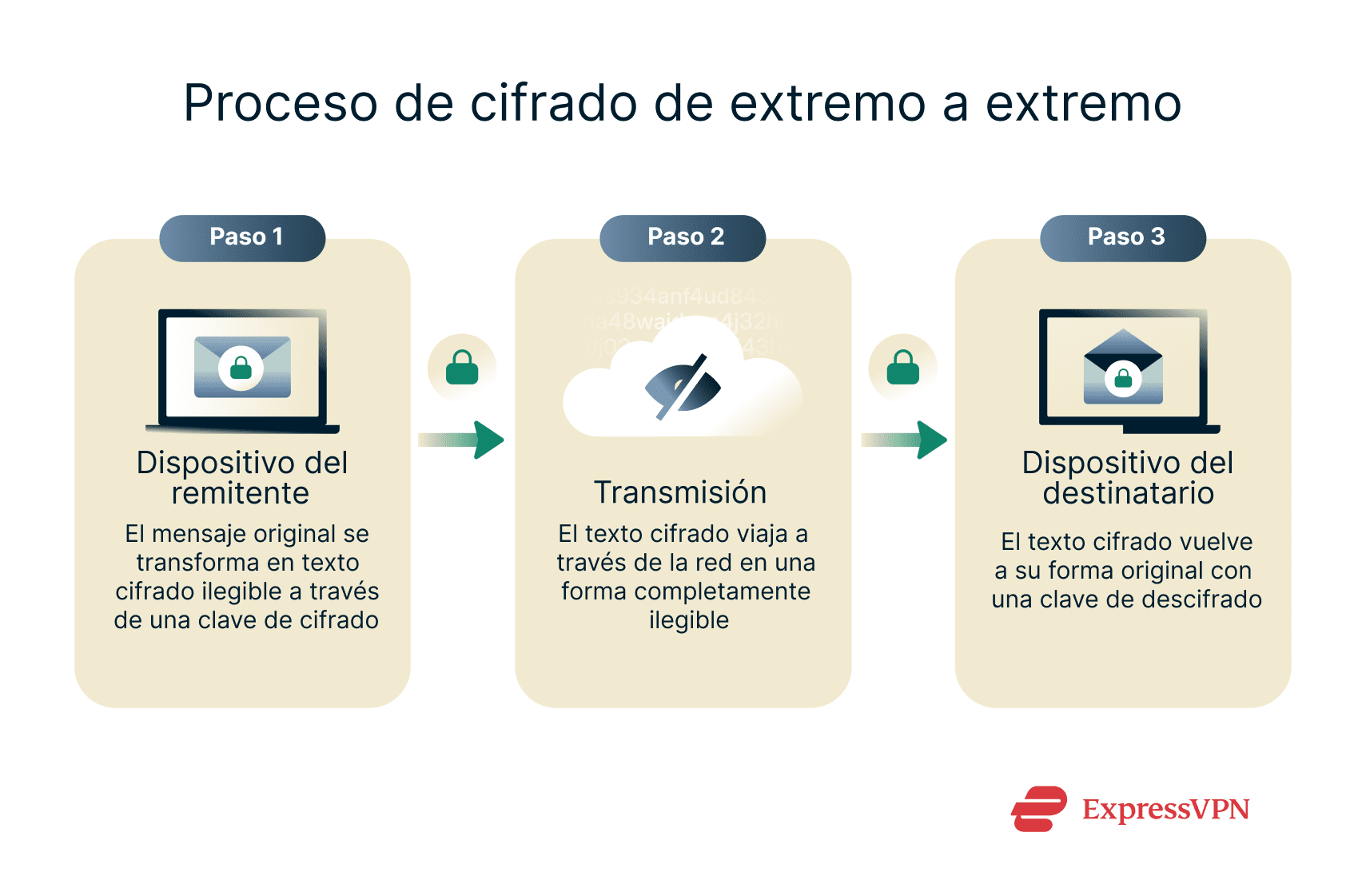

A continuación, te mostramos el proceso por el que el cifrado de extremo a extremo protege la información mientras pasa de un usuario a otro.

Paso 1: Cifrado en el dispositivo del emisor

El primer paso en el cifrado de extremo a extremo consiste en que tu dispositivo utilice un algoritmo de cifrado para transformar tus datos en texto cifrado ilegible, lo cual los protege incluso antes de que se transmitan. Este proceso utiliza una clave criptográfica única y solo el destinatario previsto posee la clave correspondiente necesaria para desbloquear y leer el mensaje.

Paso 2: Transmisión de datos a través de una red

Una vez cifrada en tu dispositivo, la información viaja por la red como texto cifrado. Este viaje puede ser a través de Internet, redes móviles o wifi, pero nadie puede ver tus datos durante el tránsito porque solo el destinatario posee la clave de descifrado necesaria. Cualquier servidor o servicio que maneje los datos verá solamente un texto cifrado ilegible.

Paso 3: Descifrado en el dispositivo del destinatario

Una vez que los datos llegan al dispositivo del destinatario, el último paso es descifrarlos. Dependiendo de si se usa cifrado simétrico o asimétrico, se emplea la clave privada del destinatario o la clave compartida para descifrar los datos, lo cual permite que el destinatario pueda leerlos y acceder a ellos.

Cifrado simétrico vs. cifrado asimétrico

Dependiendo de la implementación, el cifrado de extremo a extremo puede usar cifrado asimétrico (dos claves diferentes), cifrado simétrico (clave compartida única) o una combinación de ambos enfoques.

El cifrado simétrico es cuando se utiliza una única clave tanto para cifrado como para descifrado. Dado que solo hay una clave involucrada en el proceso, se necesita un mecanismo seguro de intercambio de claves para garantizar que nadie más pueda hacerse con la clave y conseguir acceso no autorizado a los datos. El cifrado simétrico destaca por su velocidad al procesar grandes volúmenes de información y por ser un método más desarrollado que el cifrado asimétrico.

El cifrado asimétrico o cifrado de clave pública utiliza un par de claves matemáticamente enlazadas conocidas como claves públicas y privadas. En el cifrado de extremo a extremo, la clave pública se utiliza para cifrar datos y puede compartirse sin problemas, mientras que la clave privada se usa para el descifrado y debe mantenerse en secreto. De esta manera, los datos cifrados con una clave pública solo pueden descifrarse con su correspondiente clave privada, un enfoque que resuelve el desafío del intercambio de claves del cifrado simétrico.

Los enfoques híbridos combinan cifrado simétrico y asimétrico para obtener tanto una mayor seguridad como eficiencia. En un sistema híbrido, se utiliza una clave simétrica para cifrar los datos reales, pero la clave en sí se cifra y se comparte mediante cifrado asimétrico.

Autenticación

La autenticación es un aspecto clave del cifrado de extremo a extremo, ya que se utiliza para verificar la identidad de las partes que se comunican y garantizar que intercambias mensajes con el destinatario previsto.

Sin autenticación, aunque los mensajes estén cifrados, un tercero malintencionado podría interceptar la comunicación y hacerse pasar por una de las partes. A esto se le conoce como ataque de intermediario (MitM).

Métodos de intercambio de claves

En criptografía, los métodos de intercambio de claves permiten a dos partes compartir de forma segura claves para el cifrado y descifrado de datos. El tipo de intercambio de claves depende de si se utiliza cifrado simétrico o asimétrico.

En el cifrado simétrico, las formas más comunes de intercambiar claves son las siguientes:

- Claves pre-compartidas (PSK): son simplemente las claves que intercambian las partes antes de la comunicación.

- Intercambio manual de claves: este método implica la transferencia física y manual de claves entre las partes.

El cifrado asimétrico tiene métodos de intercambio de claves más modernos, como los siguientes:

- Diffie-Hellman (DH): un método que utiliza aritmética modular para permitir que dos partes establezcan una clave secreta compartida a través de un canal no seguro sin transmitir directamente la clave.

- Curva elíptica Diffie-Hellman (ECDH): una variante de Diffie-Hellman que utiliza criptografía de curva elíptica y ofrece la misma seguridad con claves más pequeñas y menos carga de procesamiento.

Normas relacionadas con el cifrado de extremo a extremo

Existen varios estándares de cifrado de extremo a extremo que las organizaciones utilizan para proteger sus comunicaciones. A continuación, te mostramos algunos de los estándares más destacados que respaldan el E2EE actual:

- Estándar avanzado de cifrado (AES): AES es un algoritmo de cifrado de clave simétrica altamente confiable desarrollado por el Instituto Nacional de Estándares y Tecnología (NIST), es un sistema en el que confían los expertos en seguridad de todo el mundo y que impulsa la propia seguridad de ExpressVPN.

- Protocolo Signal: anteriormente conocido como TextSecure, Signal es lo que las aplicaciones de mensajería prioritarias como la misma Signal utilizan para proteger sus comunicaciones. Combina múltiples técnicas criptográficas, incluido el algoritmo Double Ratchet y el Extended Triple Diffie-Hellman (X3DH), para garantizar que los mensajes permanezcan privados con secreto hacia adelante.

- Cifrado de mensajes y objetos multiextremo OMEMO: OMEMO es un Protocolo de Extensión (XEP) para cifrado de extremo a extremo multicliente seguro (donde un usuario accede a un servicio desde múltiples dispositivos o clientes). Basado en el Protocolo Signal, es un estándar abierto que puede ser utilizado e implementado libremente por cualquiera.

- Seguridad en capa de mensajes (MLS): MLS es un estándar abierto para la mensajería grupal cifrada de extremo a extremo que ofrece secreto hacia adelante, seguridad ante posibles filtraciones y fácil escalado para grupos grandes y dinámicos. Esto la convierte en una base sólida para las aplicaciones modernas de mensajería segura.

Aplicaciones reales del cifrado de extremo a extremo

El E2EE desempeña un papel clave en la protección de muchos servicios que utilizamos a diario, como el almacenamiento en la nube, la mensajería instantánea y el correo electrónico. Su capacidad para proteger las comunicaciones de extremo a extremo lo convierte en una herramienta imprescindible en múltiples plataformas. Por lo tanto, si entiendes dónde se implementa el E2EE podrás identificar y elegir servicios que prioricen tu privacidad y la seguridad de los datos.

Aplicaciones de mensajería privada

Las aplicaciones de mensajería probablemente son el ejemplo más común y relevante en el mundo real del E2EE. Las principales aplicaciones de mensajería que priorizan la seguridad como Signal, Wickr y Wire usan el E2EE para proteger las comunicaciones entre usuarios, lo cual garantiza que solo el emisor y el destinatario puedan ver la información en los mensajes enviados.

Servicios de correo electrónico

Los servicios de correo electrónico más seguros usan cifrado de extremo a extremo para proteger el contenido de los correos electrónicos. De hecho, se recomienda usar un servicio de correo electrónico cifrado de extremo a extremo por seguridad, dado que sueles recibir datos sensibles por correo electrónico, como información bancaria, correos para restablecer contraseñas, entre otros.

Aunque Google todavía no ha implementado el E2EE para cuentas de correo personal, lo incluido para los usuarios de cuentas empresariales.

Almacenamiento en la nube

Si bien no está incluido en todas las soluciones de almacenamiento en la nube de primer nivel, E2EE ha empezado a convertirse en una parte clave de la seguridad del almacenamiento en la nube, ya que incluso los proveedores de confianza como Dropbox lo ofrecen como parte de sus soluciones.

Cuando se aplica el E2EE al almacenamiento en la nube, tus archivos se cifran en tu dispositivo antes de enviarlos a los servidores del proveedor en la nube. Esto resulta muy útil si quieres proteger datos sensibles, ya que garantiza que ni siquiera el proveedor de almacenamiento en la nube pueda verlos.

Gestores de contraseñas

Si tenemos en cuenta la forma en la que los gestores de contraseñas guardan una gran cantidad información sensible, como tus datos de inicio de sesión, datos de tarjeta, direcciones, etc., no es de extrañar que E2EE sea una parte clave de estas herramientas. ExpressKeys y otros gestores de contraseñas reputados usan E2EE como base para su arquitectura de conocimiento cero, lo cual garantiza que nadie más que tú pueda ver lo que hay en tu bóveda.

Ventajas del cifrado de extremo a extremo

Privacidad de datos sólida

Al cifrar los datos en los extremos, el E2EE garantiza que solo las partes involucradas puedan leer los mensajes, así que bloquea accesos no autorizados de ciberdelincuentes, proveedores de servicios y terceros. Esto protege información sensible, como transacciones bancarias, historiales médicos y conversaciones empresariales confidenciales para que no puedan filtrarse.

Protección frente a vigilancia y filtraciones

Como el E2EE puede mantener los datos cifrados incluso cuando están almacenados, actúa como una defensa sólida frente a posibles filtraciones. Incluso si los servidores o redes se ven afectados, los atacantes no podrán descifrar los datos que ya estén cifrados sin las claves privadas. Además, el hecho de que los datos permanezcan cifrados durante su tránsito impide que cualquiera que intente vigilar tu actividad sin permiso pueda espiarte.

Cumplimiento normativo

Entre las mayores ventajas del E2EE está el hecho de que ayuda a garantizar el cumplimiento de normativas de privacidad como el Reglamento General de Protección de Datos de la UE (RGPD) y de la Ley de portabilidad y responsabilidad del seguro de salud (HIPAA) de Estados Unidos. Si bien estas regulaciones no exigen el cifrado para la mayoría de los datos, los beneficios de seguridad que ofrece el cifrado de extremo a extremo ayudan a proteger la información personal sensible, que es un requisito clave de dichas regulaciones.

Fomenta la confianza y la transparencia del usuario

La implementación del E2EE genera una fuerte confianza por parte de los usuarios y fomenta la transparencia en los servicios digitales. Cuando las plataformas usan E2EE, los usuarios no tienen que depender únicamente de que el proveedor de servicios prometa que no leerá sus mensajes porque el cifrado hace que esto sea técnicamente imposible.

Aspectos legales y éticos del E2EE

Aunque el E2EE ofrece beneficios inigualables en materia de privacidad y seguridad, su adopción generalizada también plantea ciertas cuestiones legales y éticas.

¿Es legal el cifrado de extremo a extremo en todo el mundo?

La legalidad del cifrado de extremo a extremo varía en todo el mundo. Muchos países reconocen la importancia de un cifrado sólido para proteger la privacidad, las comunicaciones digitales y las actividades empresariales. No obstante, algunos usuarios han intentado restringir o regular su uso.

En general, el panorama legal está muy fragmentado, ya que algunos países apoyan el uso de un cifrado sólido, mientras que otros adoptan medidas que podrían erosionar su protección.

Debates éticos: privacidad vs. seguridad

El debate ético en torno al cifrado de extremo a extremo suele centrarse en el gran dilema entre privacidad individual y seguridad pública. Los defensores de la privacidad argumentan que el cifrado sólido es esencial para proteger los derechos humanos, permitir la libre expresión y proteger los datos personales frente a vigilancia, hackeos y abusos, especialmente en entornos donde la privacidad no está garantizada.

Por otro lado, algunos sectores de las fuerzas de seguridad afirman que las comunicaciones cifradas pueden dificultar las investigaciones criminales y plantear retos para la seguridad pública. De hecho, argumentan que se necesita un acceso más amplio para prevenir y responder a la delincuencia, aunque esto implicaría debilitar o sortear el cifrado, algo que preocupa a expertos en privacidad y seguridad por los riesgos más amplios que podría generar.

¿Cómo afectan las normativas internacionales como el RGPD al cifrado de extremo a extremo?

El RGPD exige que cualquier organización que gestione los datos de los ciudadanos de la UE implemente medidas técnicas y organizativas adecuadas para proteger los datos personales. Si bien no define los métodos técnicos específicos que las organizaciones deben utilizar, el cifrado de extremo a extremo es ampliamente reconocido como una medida de seguridad que puede ayudar a las organizaciones a cumplir con los estándares de gestión de datos del RGPD.

Limitaciones y desafíos del cifrado de extremo a extremo

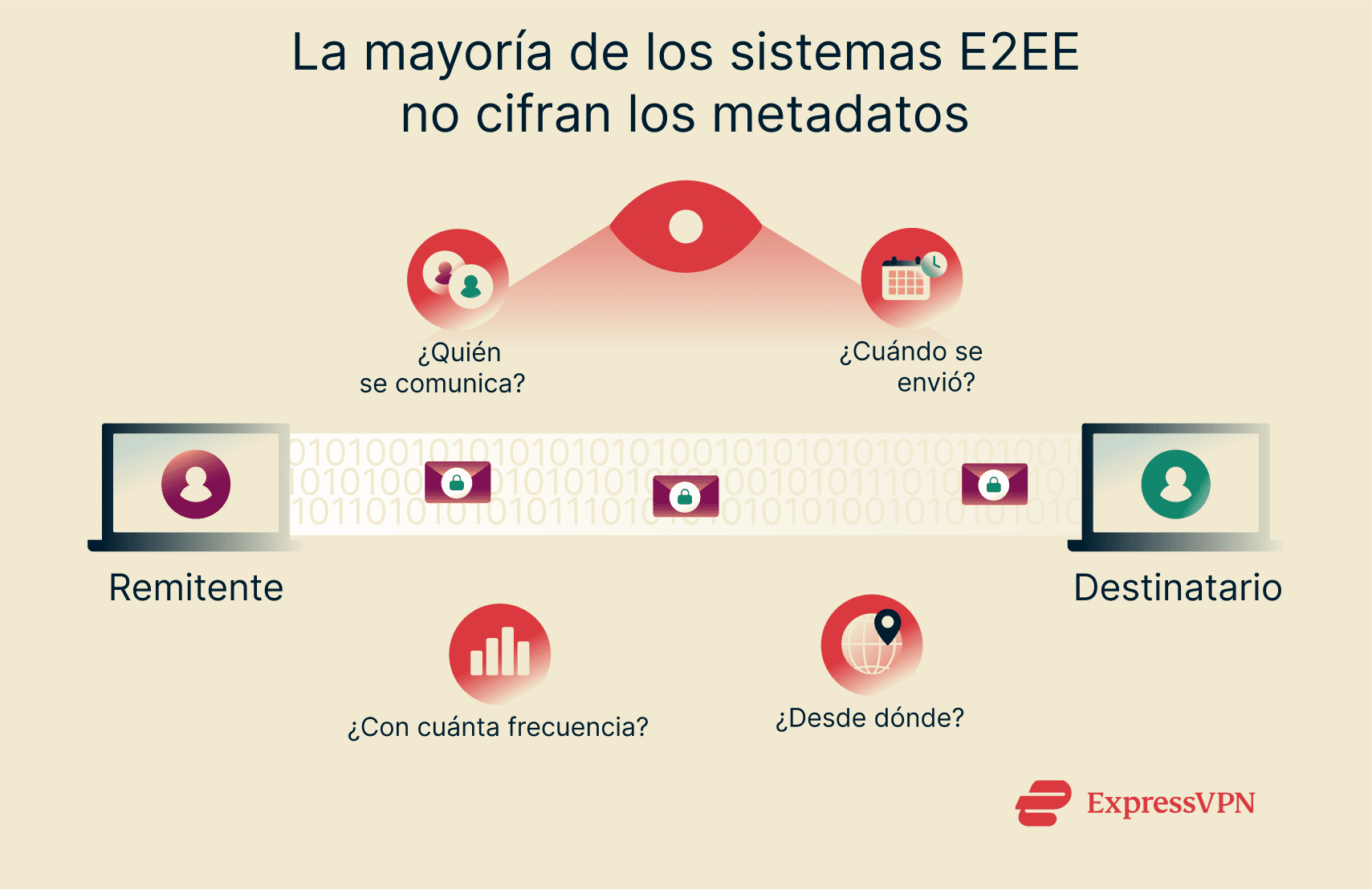

Los metadatos normalmente no se cifran

Una gran limitación de la mayoría de las implementaciones de cifrado de extremo a extremo es que no cifran los metadatos. De hecho, los metadatos incluyen detalles clave sobre la comunicación, como quién se comunicó con quién, cuándo, con qué frecuencia y desde dónde. Mientras que el contenido de un mensaje puede ser seguro, esta información puede revelar patrones relevantes sobre la vida y las relaciones de una persona.

Incluso sin acceder al contenido de los mensajes, el análisis del metadata puede aportar información útil para labores de vigilancia. Por ejemplo, saber que alguien se comunica frecuentemente con una persona concreta en ciertos momentos puede revelar información sobre relaciones o actividades. Por lo tanto, estos metadatos sin cifrar representan una posible vulnerabilidad de privacidad que el E2EE no aborda.

Dicho esto, algunas apps superan esta limitación. Por ejemplo, la funcionalidad de Remitente sellado de Signal cifra gran parte de los metadatos implicados en las comunicaciones de los usuarios, lo cual fortalece la privacidad y la seguridad.

Problemas de gestión de claves

La gestión segura de claves criptográficas representa un desafío persistente en el cifrado de extremo a extremo. Para que el cifrado de extremo a extremo funcione, los usuarios deben gestionar de forma segura sus claves privadas, las cuales son esenciales para descifrar datos. Por ejemplo, perder la contraseña maestra de un gestor de contraseñas podría hacer que pierdas permanentemente el acceso a tu bóveda.

Además, si una clave privada se roba o se ve afectada por alguna filtración, un atacante podría descifrar las comunicaciones pasadas y futuras, lo cual socava por completo el propósito del cifrado. No obstante, esto puede evitarse si una aplicación usa Secreto perfecto hacia adelante (PFS) junto con su cifrado de extremo a extremo. PFS genera nuevas claves para cada sesión, lo cual garantiza que las comunicaciones previas sigan siendo inaccesibles incluso si una clave se ha visto afectada.

La seguridad de los endpoints sigue siendo un eslabón débil

Aunque el cifrado de extremo a extremo protege los datos durante su transmisión, la seguridad de los endpoints sigue siendo una vulnerabilidad muy importante. Si el dispositivo de un usuario se ve afectado por el malware o si un tercero malicioso obtiene acceso físico a él, los datos sin cifrar pueden ser accesibles antes de aplicarse el cifrado como después de haberse descifrado.

No garantiza una resistencia total frente a futuros avances

Los métodos actuales de cifrado de extremo a extremo no son necesariamente a prueba de futuro frente a todas las amenazas emergentes, como la computación cuántica. En teoría, los ordenadores cuánticos potentes podrían romper muchos algoritmos criptográficos ampliamente utilizados como RSA, que forman la base del intercambio actual de claves E2EE.

Si bien todavía queda mucho para que lleguen los ordenadores cuánticos capaces de romper el cifrado actual, la amenaza potencial que representan requiere investigación sobre la "criptografía post-cuántica". Un ejemplo de esta preparación para el futuro es la protección post-cuántica de ExpressVPN, que tiene como objetivo proteger la privacidad en Internet de los usuarios frente a estas amenazas emergentes.

Cifrado de extremo a extremo vs. otros métodos de cifrado

Debemos diferenciar el cifrado de extremo a extremo de otras formas de cifrado para comprender plenamente sus aplicaciones. Mientras que varios métodos de cifrado protegen los datos en distintos puntos, el cifrado de extremo a extremo proporciona un nivel de seguridad distinto que otros métodos podrían no ofrecer.

¿TLS es lo mismo que E2EE?

Aunque TLS (Transport Layer Security) y E2EE funcionan de manera similar, no son exactamente lo mismo. TLS protege la conexión entre un cliente (como tu navegador web) y un servidor: cuando visitas una página web con HTTPS, TLS cifra los datos a medida que viajan por internet hasta el servidor. En cambio, la mayoría de las implementaciones del cifrado de extremo a extremo son entre dos usuarios, no entre un servidor y un cliente.

Además, con TLS, una vez que los datos llegan al servidor, normalmente se descifran allí y permanecen en ese estado, esto significa que el propietario del servidor podría ver los datos en su forma no cifrada.

¿El cifrado de extremo a extremo es más privado que el cifrado del lado del servidor?

El cifrado del lado del servidor cifra los datos en los servidores del proveedor antes de almacenarlos. Si bien esto protege los datos en reposo y evita accesos no autorizados cuando el almacenamiento físico se ve comprometido, es menos privado que el cifrado de extremo a extremo porque el propio proveedor de servicios posee las claves y puede acceder a los datos no cifrados.

E2EE vs. S/MIME

Las extensiones de correo de Internet seguras/multipropósito (S/MIME) utilizan cifrado de clave pública y permiten el cifrado y la firma digital de correos electrónicos para protegerlos. Se parece al cifrado de extremo a extremo en que solo los destinatarios previstos pueden descifrar los datos de los correos usando su clave privada.

La desventaja de S/MIME en comparación con los estándares E2EE actuales usados en la mayoría de las aplicaciones es que los usuarios deben obtener firmas digitales de autoridades certificadas para poder usar el estándar.

E2EE vs. PGP

PGP (Pretty Good Privacy) es un protocolo criptográfico eficaz y ampliamente consolidado que ofrece seguridad y privacidad en las comunicaciones. PGP utiliza una combinación de criptografía asimétrica y simétrica que mantiene un equilibrio entre velocidad y seguridad, como se ha comentado antes.

La desventaja de PGP en comparación con el E2EE usado en la mayoría de las aplicaciones actuales es que requiere un conocimiento técnico avanzado de configuración y gestión de claves. En cambio, la implementación de E2EE en aplicaciones modernas como WhatsApp es sencilla y no requiere conocimientos técnicos.

Preguntas frecuentes sobre el cifrado de extremo a extremo

¿Se puede hackear el cifrado de extremo a extremo?

Si bien romper los algoritmos de cifrado en sí no es algo posible técnicamente hablando, ningún método de seguridad es infalible. Por otro lado, los puntos finales en el cifrado de extremo a extremo donde los datos se cifran y descifran siguen siendo vulnerables y si estos endpoints se ven afectados por malware o ingeniería social, las comunicaciones podrían llegar a ser interceptadas.

¿Debería usar cifrado de extremo a extremo para mis mensajes?

Sí, deberías elegir un servicio de mensajería que use cifrado de extremo a extremo. Esto protege tus conversaciones de accesos no autorizados por terceros, incluidos proveedores de servicios de Internet, actores maliciosos e incluso empresas que ofrecen el servicio de mensajería.

¿Cómo desactivo el cifrado de extremo a extremo en WhatsApp?

No puedes desactivar el cifrado de extremo a extremo en ninguno de tus chats de WhatsApp. No obstante, es completamente opcional tener activado el E2EE para las copias de seguridad de tus chats de WhatsApp.

¿En WhatsApp y Signal se usa cifrado de extremo a extremo?

Sí, tanto WhatsApp como Signal usan cifrado de extremo a extremo para proteger tus comunicaciones. No obstante, existen algunas diferencias clave que deberías conocer. La primera es que Signal también cifra los metadatos a través de su tecnología Sealed Sender (remitente sellado), mientras que WhatsApp solo cifra las comunicaciones reales.

Además, la implementación del cifrado de extremo a extremo de Signal es completamente de código abierto y puede auditarse fácilmente, mientras que WhatsApp utiliza su propia tecnología. Por otro lado, WhatsApp es propiedad de Meta, una empresa que tiene fama de recopilar grandes cantidades de metadatos de los usuarios.

¿Cuáles son los riesgos de no usar cifrado de extremo a extremo?

No usar el E2EE para tus comunicaciones puede tener riesgos considerables. Sin el cifrado de extremo a extremo, tus mensajes y datos podrían ser interceptados y leídos por diversas partes no autorizadas durante su transmisión, como tu proveedor de servicios de internet o terceros potencialmente maliciosos.

¿El cifrado de extremo a extremo ralentiza el rendimiento?

Depende. Sin duda, el cifrado añade sobrecarga computacional debido a los recursos informáticos necesarios para cifrar y descifrar datos. No obstante, es poco probable que reduzca el rendimiento a menos que haya que cifrar o descifrar grandes cantidades de datos.

Da el primer paso para protegerte en Internet. Prueba ExpressVPN sin riesgos.

Obtén ExpressVPN