Qu’est-ce que la cybersécurité ? Guide simple pour les débutants

La cybersécurité affecte presque tous les aspects de la vie quotidienne. Du téléphone dans votre poche et de l’ordinateur portable sur votre bureau aux appareils connectés de votre domicile, tous dépendent de protections solides pour vous garantir votre sécurité.

Sans protections, des attaquants pourraient potentiellement voler vos informations personnelles, vider vos comptes bancaires ou provoquer de graves perturbations. C’est pourquoi les experts en cybersécurité travaillent en permanence sur de nouvelles défenses afin de protéger à la fois les particuliers et les entreprises contre des menaces en constante évolution.

Pourtant, la cybersécurité ne concerne pas uniquement les spécialistes et les systèmes complexes. Elle repose aussi sur des habitudes simples, des mesures pratiques et des outils que tout le monde peut utiliser. Ce guide explique ce que signifie réellement la cybersécurité et présente les moyens de vous protéger contre les risques en ligne les plus courants aujourd’hui.

Qu’est-ce que la cybersécurité en termes simples ?

La cybersécurité consiste à protéger les ordinateurs, les réseaux et les données contre les accès non autorisés, les dommages ou les interruptions. À mesure que le nombre d’appareils connectés, allant des téléphones et tablettes aux gadgets et appareils de l’Internet des objets (IoT), continue d’augmenter, le nombre de cibles potentielles pour les cybercriminels augmente également.

Dans le monde actuel, où presque tout fonctionne grâce aux ordinateurs et aux appareils intelligents, une protection solide est plus importante que jamais. Sans elle, les particuliers et les organisations risquent d’être victimes de violations de données, de rançongiciels, de fraudes, d’usurpation d’identité, d’interception de communications sensibles et d’autres menaces graves.

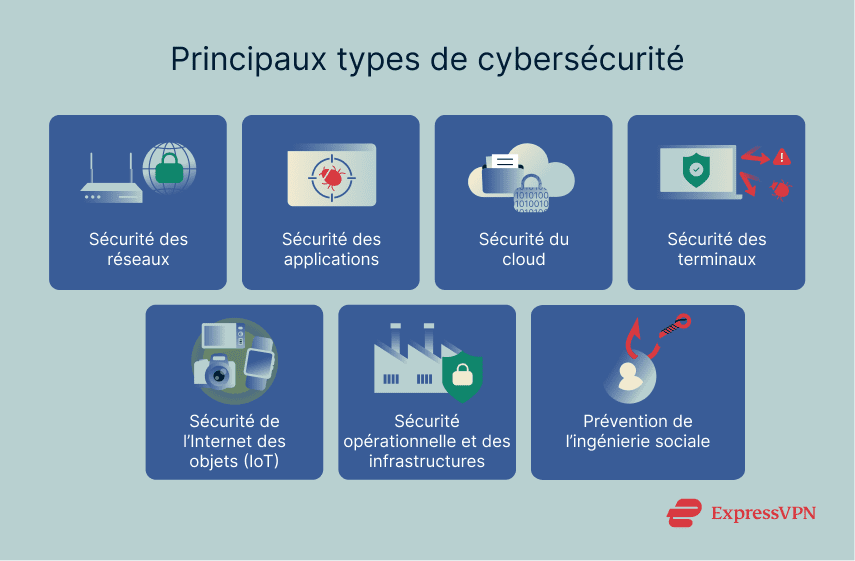

Les types de cybersécurité expliqué

La cybersécurité est un terme large qui englobe plusieurs principes, notamment les logiciels utilisés pour protéger les appareils, les types de défenses réseau et la connaissance des bonnes pratiques en matière de cybersécurité.

Sécurité des réseaux

La sécurité des réseaux protège votre réseau contre les menaces. Les pare-feu agissent comme des barrières qui filtrent le trafic et bloquent les connexions indésirables, tandis que les contrôles d’accès garantissent que seuls les utilisateurs et appareils autorisés peuvent se connecter. Les réseaux privés virtuels (VPN) chiffrent votre trafic internet et masquent votre adresse IP, et les outils de surveillance détectent les comportements suspects afin que les administrateurs puissent réagir avant que les attaquants ne prennent pied dans le système.

Sécurité des applications

La sécurité des applications garantit que les logiciels ne peuvent pas être utilisés comme porte d’entrée vers des systèmes sensibles. Elle comprend à la fois des systèmes de détection et de réponse. Les développeurs corrigent les failles de code, appliquent des configurations sécurisées et testent les vulnérabilités in de s’assurer que leurs applications sont correctement protégées.

Sécurité du cloud

La sécurité du cloud protège les données stockées auprès de fournisseurs tiers, en veillant à ce que les informations sensibles restent en sécurité même lorsqu’elles ne sont pas liées au matériel de l’utilisateur. Elle combine des technologies, des politiques et des contrôles pour protéger les ressources basées sur le cloud contre les accès non autorisés, les violations de données et les interruptions de service.

De nombreux fournisseurs proposent des défenses intégrées telles que le chiffrement, les contrôles d’accès et des outils de surveillance, mais les utilisateurs sont également responsables de la configuration de leurs propres mesures de sécurité. Ce modèle de responsabilité partagée signifie que les organisations doivent gérer avec soin les autorisations de compte, sécuriser les interfaces de programmation d’applications (API) et garantir la conformité aux réglementations sur la protection de la vie privée lors du transfert de charges de travail vers le cloud.

Sécurité des terminaux

La sécurité des terminaux se concentre sur les appareils individuels tels que les ordinateurs portables, les téléphones et les tablettes. Étant donné que les terminaux sont souvent le premier point de contact pour les attaquants, leur protection réduit les risques de compromission d’un système. Les antivirus, les solutions de détection et de réponse sur les terminaux et l’authentification multi-facteur (MFA) aident à bloquer les logiciels malveillants et les accès non autorisés.

Sécurité de l’Internet des objets (IoT)

La sécurité de l’IoT concerne les appareils connectés, tels que les caméras, les réfrigérateurs et divers équipements domestiques. Beaucoup de ces appareils disposent de défenses intégrées limitées, ce qui les rend vulnérables. L’utilisation d’une authentification forte et de logiciels de sécurité lorsque cela est possible, ainsi que la mise à jour du micrologiciel, réduit les risques d’attaque.

Sécurité opérationnelle et des infrastructures

La technologie opérationnelle comprend les systèmes de contrôle industriel et les dispositifs d’automatisation qui gèrent des processus physiques. La protection de ces systèmes nécessite l’isolement des réseaux de contrôle, la surveillance des anciens équipements et du réseau afin de détecter toute activité inhabituelle, ainsi que la sécurisation des systèmes utilisés dans les processus industriels.

Prévention de l’ingénierie sociale

L’ingénierie sociale repose sur la manipulation des personnes afin de les amener à divulguer des informations ou à effectuer des actions risquées. Les attaquants se font passer pour des collègues, des membres du support, des représentants gouvernementaux, des célébrités ou des entreprises. Les méthodes de prévention incluent des outils tels que les antivirus dotés d’une protection contre le phishing, des formations de sensibilisation et le fait de se tenir informé des derniers types d’arnaques d’ingénierie sociale.

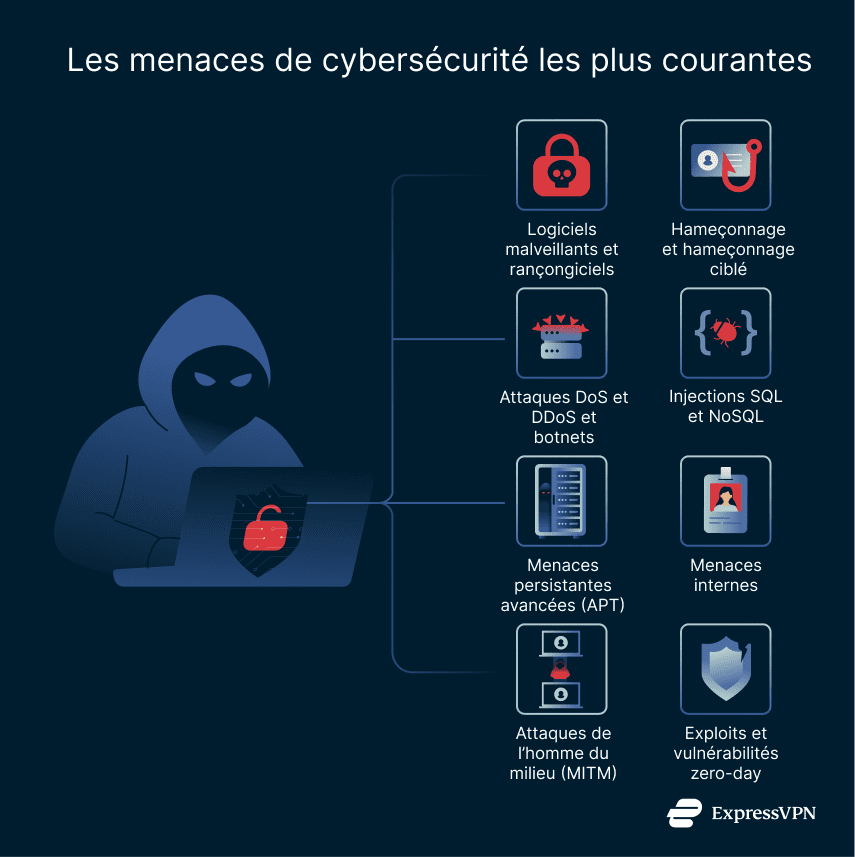

Les menaces de cybersécurité courantes que vous devriez connaître

Les attaquants exploitent la technologie et le comportement humain de diverses manières. Comprendre ces techniques courantes aide les particuliers et les organisations à prendre des mesures préventives.

Logiciels malveillants et rançongiciels

Les logiciels malveillants (Malware) sont des programmes nuisibles qui s’infiltrent dans les systèmes pour voler des données, perturber les opérations, endommager le système ou créer des portes dérobées pour d’autres logiciels malveillants. Ils constituent l’un des principaux défis du secteur de la cybersécurité.

Les rançongiciels (Ransomware) sont un type spécifique de logiciel malveillant dans lequel un escroc chiffre vos fichiers et exige un paiement pour rétablir l’accès.

Hameçonnage et hameçonnage ciblé

L’hameçonnage utilise des mails ou des messages trompeurs pour obtenir des identifiants ou des informations personnelles. L’hameçonnage ciblé adapte la tromperie à des individus précis, ce qui la rend plus convaincante.

Les attaques de hameçonnage sont généralement menées via des plateformes de communication, telles que les e-mails ou les réseaux sociaux. L’attaquant prendra presque toujours l’initiative de vous contacter, cherchera à instaurer un sentiment d’urgence ou de peur et vous poussera à partager des données sensibles sans réfléchir.

Attaques DoS et DDoS

Les attaques par déni de service inondent les cibles de trafic malveillant, généralement alimenté par des botnets. Cela rend les sites web ou les services indisponibles. Les versions distribuées (DDoS) exploitent de nombreux appareils compromis afin d’amplifier l’impact. Les particuliers comme les organisations peuvent subir des attaques DDoS, et ces attaques endommagent fortement votre réseau et entravent vos activités.

Injection SQL et injection NoSQL

Les attaques par injection se produisent lorsqu’une application web transmet directement des entrées utilisateur à une requête de base de données sans les vérifier ou les assainir correctement. Les attaquants peuvent exploiter cela pour amener la base de données à exécuter des commandes que les développeurs n’avaient jamais prévues, exposant, modifiant ou supprimant potentiellement des données sensibles.

L’injection SQL cible les bases de données relationnelles traditionnelles, qui organisent les données en tables avec des lignes et des colonnes. Par exemple, un attaquant peut exploiter un formulaire de connexion en envoyant une entrée spécialement conçue qui incite la base de données à contourner l’authentification. Dans des cas réels, des attaquants ont intercepté des données de sites de compagnies aériennes ou de commerce en ligne de cette manière, en volant des noms de clients, des adresses e-mail et des informations de paiement.

L’injection NoSQL affecte les bases de données non relationnelles modernes (comme MongoDB), qui utilisent des structures flexibles de documents ou de paires clé-valeur. Un attaquant peut soumettre une charge utile de type JSON dans un formulaire de connexion qui amène la base de données à considérer que n’importe quel nom d’utilisateur et n’importe quel mot de passe sont valides, contournant totalement l’authentification.

La prévention de ces attaques exige que les développeurs valident et assainissent toutes les entrées utilisateur, utilisent des méthodes de requête sûres (comme les requêtes paramétrées ou les générateurs de requêtes) et appliquent le principe du moindre privilège pour les comptes de base de données.

Menaces persistantes avancées (APT)

Les APT impliquent des adversaires hautement qualifiés qui infiltrent un réseau et restent dissimulés tout en exfiltrant des données ou en sabotant des systèmes sensibles. Ils utilisent souvent des failles zero-day, l’ingénierie sociale et des logiciels malveillants personnalisés de manière combinée pour mener leurs attaques.

Ces menaces peuvent rester présentes au sein d’un réseau pendant de longues périodes avant d’être détectées. Les APT peuvent entraîner des infections malveillantes de longue durée, des vols de données ou des pertes financières. Elles ciblent fréquemment des infrastructures sensibles, comme le secteur de la santé.

Menaces internes

Les menaces internes surviennent lorsque des employés ou des prestataires abusent de leurs accès légitimes, que ce soit de manière malveillante ou accidentelle. Lors de sabotages d’entreprise, des attaquants peuvent utiliser leur statut interne pour exfiltrer des informations et infecter le réseau ou des appareils individuels avec des logiciels malveillants.

Certains employés deviennent des menaces internes après avoir été victimes d’une attaque de hameçonnage ou par négligence, en installant accidentellement des logiciels malveillants ou en divulguant des informations sensibles de l’entreprise à un escroc.

Attaques de l’homme du milieu (MITM)

Une attaque de l’homme du milieu (MITM) intercepte les communications entre deux parties. Les attaquants peuvent espionner ou modifier les messages sans que l’une ou l’autre partie ne s’en rende compte. Les données non chiffrées peuvent être facilement lues ou modifiées par un criminel expérimenté, ce qui souligne la nécessité de logiciels de chiffrement des données.

Les attaques MITM entraînent souvent des vols de données et des attaques supplémentaires. Les petites et moyennes entreprises sont particulièrement vulnérables.

Failles zero-day

Les failles zero-day ciblent des vulnérabilités jusqu’alors inconnues. Comme aucun correctif n’est disponible, ces attaques peuvent passer inaperçues et causer d’importants dommages, en particulier aux entreprises. Lorsqu’un criminel découvre pour la première fois la faille, on parle de vulnérabilité zero-day. Le processus d’attaque est appelé exploitation zero-day.

Exemples concrets de cyberattaques majeures

Des violations survenues dans le monde réel mettent en évidence les conséquences de défenses faibles et soulignent pourquoi la cybersécurité est si importante.

La violation de données d’Equifax

En 2017, une vulnérabilité logicielle au sein de l’agence de crédit Equifax a permis à des attaquants de voler les données personnelles, notamment les noms et les numéros de sécurité sociale, d’environ 147 millions de personnes. Cette violation a entraîné des poursuites judiciaires, des démissions de dirigeants et des millions de dollars d’indemnisations.

La méga-violation de Yahoo

En 2016, Yahoo a confirmé deux violations de données survenues quelques années plus tôt, révélant par la suite qu’elles avaient affecté jusqu’à 3 milliards d’utilisateurs. Les informations dérobées comprenaient des questions de sécurité et des adresses e-mail de secours, qui pouvaient être utilisées pour lancer d’autres attaques contre les clients. Cette violation a donné lieu à un règlement de 117,5 millions de dollars.

L’incident de sécurité d’eBay

En 2014, des cybercriminels ont utilisé des identifiants d’employés volés pour accéder à la base de données des utilisateurs d’eBay. Ils ont obtenu des informations personnelles et des mots de passe chiffrés appartenant aux clients d’eBay. Bien que l’entreprise ait déclaré qu’il n’y avait « aucune preuve d’accès non autorisé ou de compromission des informations personnelles ou financières des utilisateurs PayPal », eBay a imposé une réinitialisation des mots de passe à l’échelle de l’entreprise.

L’exposition des données de FriendFinder Networks

Une vulnérabilité en 2016 a permis à des attaquants d’accéder aux bases de données de FriendFinder Networks, exposant environ 412 millions de comptes utilisateurs. De nombreux mots de passe étaient stockés en clair ou faiblement hachés. Cette fuite a entraîné une vague d’escroqueries par sextorsion ciblant les utilisateurs.

Les avantages de la cybersécurité pour les entreprises

Investir dans la cybersécurité offre des bénéfices mesurables :

Économies de coûts et retour sur investissement

Les mesures préventives coûtent tout simplement moins cher que la gestion des violations. Des audits réguliers, la formation du personnel, une infrastructure de cybersécurité adéquate et des plans de réponse aux incidents éprouvés contribuent tous à réduire la probabilité de subir une violation et peuvent atténuer les dommages si cela se produit. De plus, il est généralement possible de réduire vos primes d’assurance en démontrant votre diligence raisonnable.

Être victime d’une violation de données est coûteux. Les attaques peuvent perturber les opérations, entraîner une perte de revenus, nuire à la réputation de votre marque ou provoquer des amendes gouvernementales élevées, en particulier si vous ne respectiez pas la réglementation au moment de l’incident

Amélioration de la continuité opérationnelle

Une bonne sécurité minimise les temps d’arrêt. Les sauvegardes, les mises à jour et une infrastructure résiliente permettent aux organisations de poursuivre leurs activités pendant les attaques et de s’en remettre plus rapidement. Cela se traduit par des pertes de profits nettement plus faibles en cas de perturbation.

Renforcement de la confiance envers la marque et de la fidélité des clients

Les recherches montrent que les clients préfèrent les entreprises qui démontrent des pratiques de sécurité appropriées. Les certifications et les politiques transparentes instaurent la confiance, tandis qu’une violation de données peut la détruire complètement. L’étude Connected Consumer de Deloitte révélé que 64 % des répondants envisageraient de changer de fournisseur technologique après un incident ayant réduit la fiabilité perçue d’un prestataire.

Des pratiques de sécurité solides et transparentes renforcent la fidélité des clients. Sur des marchés plus concurrentiels, une réputation de sécurité peut constituer un facteur décisif pour des clients potentiels.

Protection des données sensibles et de la propriété intellectuelle

La protection des informations propriétaires, des secrets commerciaux et des données clients préserve votre avantage concurrentiel et réduit les risques juridiques. Des mesures de cybersécurité robustes contribuent à sécuriser les informations sensibles, tandis qu’une classification et une gestion appropriées de la propriété intellectuelle permettent de garantir que les actifs les plus précieux de votre entreprise restent protégés.

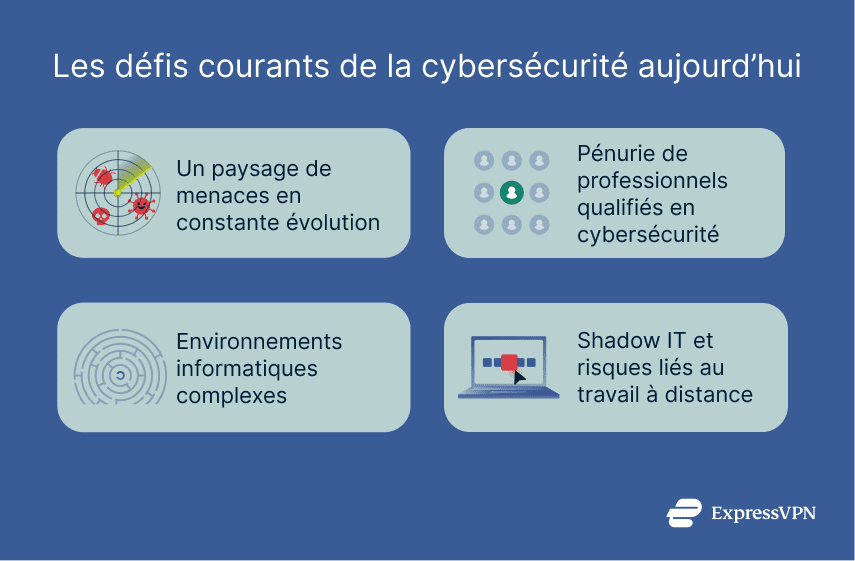

Les défis courants de la cybersécurité aujourd’hui

Les équipes de cybersécurité évoluent aujourd’hui dans un environnement en constante mutation, où la sécurisation des systèmes est plus difficile qu’auparavant.

Un paysage de menaces en constante évolution

Les attaquants modifient en permanence leurs tactiques ou en développent de nouvelles. Les rançongiciels et l’exploitation de vulnérabilités non corrigées restent des problèmes constants, et de nouvelles techniques comme les logiciels malveillants sans fichier et les escroqueries de phishing générées par l’IA aident les escrocs à automatiser certains aspects de leurs attaques et à les déployer à plus grande échelle.

Pénurie de professionnels qualifiés

La demande de professionnels qualifiés en cybersécurité dépasse l’offre actuelle. Les organisations peinent à recruter et à retenir du personnel compétent, et les lacunes en compétences entravent leur capacité à protéger les réseaux sans experts formés. L’étude ISC2 Cybersecurity Workforce Study de 2024 estime un déficit mondial d’environ 4,76 millions de postes non pourvus en cybersécurité.

Complexité des environnements informatiques

Les organisations modernes utilisent des serveurs sur site, des plateformes cloud, des appareils mobiles et des dispositifs IoT. Cela s’accompagne également d’une combinaison de collaborateurs sur site et à distance.

L’ensemble crée un réseau complexe de services et d’outils variés, difficile à appréhender et à adapter pour des personnes extérieures. La gestion de systèmes disparates accroît les risques, car il devient plus difficile de maintenir une visibilité et d’appliquer des politiques sur l’ensemble des actifs.

Shadow IT et risques liés au travail à distance

Le Shadow IT correspond à l’utilisation par les employés d’applications ou d’outils qui n’ont pas été approuvés par l’entreprise. Il s’agit d’un risque croissant à l’ère du travail à distance. Bien que ces outils puissent faciliter certaines tâches, ils ouvrent également la porte à des failles de sécurité, car ils contournent les protections officielles. Lorsque les équipes informatiques ignorent ce qui est utilisé, elles ne peuvent pas le sécuriser.

Encourager les employés à consulter le service informatique avant d’adopter de nouveaux outils renforce non seulement la sécurité, mais instaure aussi une relation de confiance entre le personnel et la direction.

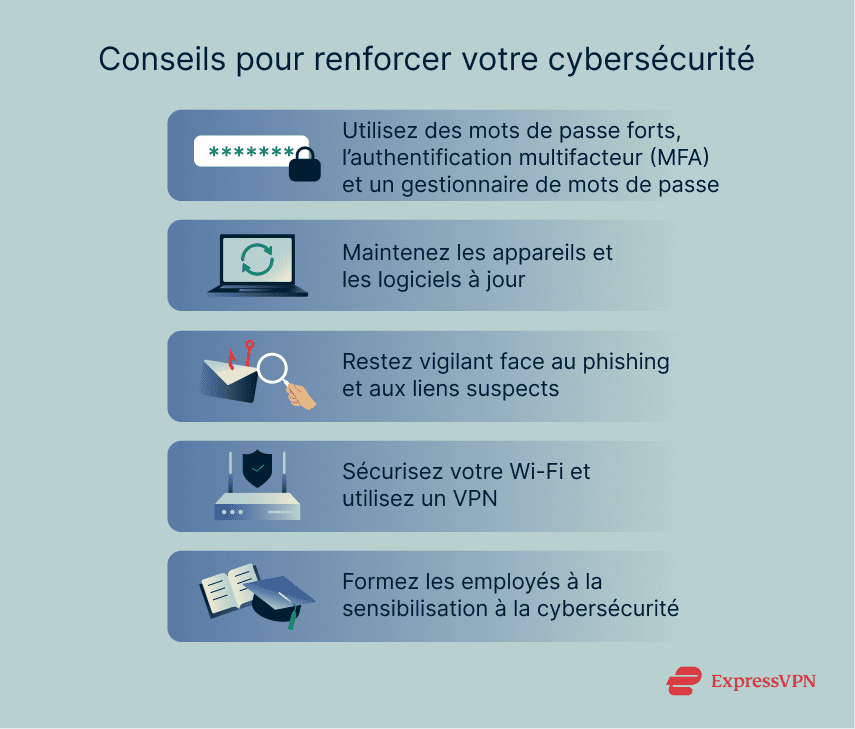

Bonnes pratiques pour renforcer votre cybersécurité

Des habitudes simples au quotidien, comme l’utilisation de mots de passe forts et la mise à jour régulière des logiciels, contribuent grandement à réduire vos risques d’attaque et à en limiter l’impact.

Utilisez des mots de passe forts et uniques ainsi que l’authentification multifacteur (MFA)

Chaque compte doit disposer de son propre mot de passe complexe, idéalement composé de 14 à 16 caractères et d’un mélange de chiffres, de lettres et de symboles. L’authentification multifacteur ajoute une couche de protection supplémentaire en exigeant une seconde méthode de vérification pour se connecter à un compte. Cela permet d’empêcher les accès non autorisés même si un mot de passe est compromis.

Comme la gestion de dizaines de mots de passe individuels peut être extrêmement difficile, envisagez d’utiliser un gestionnaire de mots de passe sécurisé pour les stocker en toute sécurité. ExpressKeys vous permet de stocker de manière sécurisée un nombre illimité de mots de passe, de coordonnées de cartes bancaires et de notes sur tous vos appareils, et peut également vous alerter en cas de violation de données ou de mots de passe faibles.

Maintenez les logiciels et les systèmes à jour

Assurez-vous d’appliquer immédiatement les correctifs de sécurité et les mises à jour afin de corriger les vulnérabilités connues. Activez les mises à jour automatiques lorsque cela est possible, car cela réduit les risques d’oubli et garantit que vos systèmes et logiciels disposent toujours des derniers correctifs de sécurité. Examiner et mettre à jour régulièrement vos configurations vous aide également à maintenir un bon niveau de sécurité.

Évitez les e-mails et liens suspects

Les attaques de phishing sont très courantes, vous devez donc vous montrer méfiant face aux messages non sollicités, quelle qu’en soit la source. Vérifiez toujours l’identité de l’expéditeur et évitez de cliquer sur des pièces jointes inconnues. Signalez les e-mails suspects afin de protéger les autres utilisateurs ou l’ensemble de votre organisation contre ce type de menace. Ensuite, supprimez rapidement le message de toutes les boîtes de réception où il apparaît.

Les escrocs accompagnent généralement une pièce jointe d’un message urgent, comme un faux gain à la loterie ou une situation d’urgence, ou se font passer pour une personne de confiance comme une célébrité. Soyez attentif aux URL raccourcies, aux adresses de sites incohérentes et aux messages maladroitement rédigés.

Outre une vigilance constante, l’utilisation de filtres de messagerie et de services de détection des spams permet de réduire votre exposition aux messages malveillants.

Sécurisez votre Wi-Fi et utilisez un VPN

Changer le mot de passe par défaut de votre routeur et le rendre moins visible réduit les risques d’attaque de votre réseau. Vous devez également vous assurer que votre routeur est toujours mis à jour avec le dernier correctif de micrologiciel. Toutefois, il est aussi essentiel de chiffrer vos données, car sans cela, un criminel pourrait surveiller votre trafic réseau et s’en servir pour lancer de futures attaques.

ExpressVPN utilise un protocole de chiffrement sécurisé pour encapsuler vos données dans un tunnel protégé, les rendant illisibles. Il inclut un kill switch qui coupe automatiquement votre connexion internet si la connexion VPN est interrompue, ainsi qu’un bloqueur de traqueurs pour limiter le suivi par des tiers.

Pour en savoir plus : découvrez d’autres moyens de vous protéger en ligne.

Outils et solutions de cybersécurité

Si les bonnes pratiques personnelles aident les individus à rester en sécurité, les organisations opèrent à une échelle plus large. Elles doivent protéger des réseaux entiers, de nombreux appareils et des données sensibles de clients ou des informations propriétaires. Pour relever ces défis, les entreprises s’appuient sur des outils spécialisés qui permettent de prévenir, détecter et répondre aux menaces à l’échelle de l’organisation.

Antivirus et protection des terminaux

Les organisations utilisent souvent des plateformes de détection et de réponse sur les terminaux (EDR) pour surveiller les appareils à la recherche de logiciels malveillants et d’autres menaces. Ces outils offrent une surveillance en temps réel et permettent un confinement rapide des incidents sur de nombreux systèmes. Les solutions modernes intègrent fréquemment l’apprentissage automatique et l’analyse comportementale afin de détecter des attaques jusqu’alors inconnues.

Les logiciels antivirus traditionnels constituent un sous-ensemble de la protection des terminaux, généralement axés sur la sécurisation d’un appareil individuel, tandis que les plateformes EDR étendent la protection à l’ensemble des réseaux.

Pare-feu et systèmes de détection d’intrusion

Les pare-feu régulent le trafic entrant et sortant des réseaux d’entreprise en appliquant des règles pour bloquer les connexions suspectes. Les systèmes de détection d’intrusion (IDS) ajoutent un niveau d’analyse plus approfondi en examinant les événements réseau afin d’identifier les comportements malveillants. Les systèmes de prévention des intrusions (IPS) vont encore plus loin en bloquant automatiquement les menaces identifiées, aidant ainsi les entreprises à réagir instantanément.

Outils de chiffrement

Le chiffrement rend les données sensibles de l’entreprise illisibles pour les personnes non autorisées, qu’elles soient stockées sur des serveurs ou transmises sur des réseaux. Les organisations peuvent utiliser des services de messagerie électronique chiffrée, des plateformes de messagerie sécurisée et des solutions de chiffrement de fichiers pour protéger les communications et les données contre l’interception. Un chiffrement robuste garantit que, même si des informations sont consultées par des tiers, elles restent inutilisables sans les clés de déchiffrement appropriées.

Plateformes SIEM et outils de surveillance

Les systèmes de gestion des informations et des événements de sécurité (SIEM) aident les organisations à gérer la complexité des environnements informatiques modernes. Ils collectent des journaux provenant de multiples sources, corrèlent les événements et génèrent des alertes lorsqu’une activité suspecte est détectée. Beaucoup automatisent également les réponses, réduisant la charge des analystes humains et leur permettant de se concentrer sur les investigations critiques.

Formation des employés à la sensibilisation à la cybersécurité

Des sessions de formation régulières apprennent au personnel à reconnaître le phishing, à respecter les politiques et à signaler les incidents. Cela réduit les risques de violations de données ou d’attaques de phishing tout en favorisant un environnement de travail sain. Cela transforme également les employés en une ligne de défense essentielle contre les cybermenaces. Bien que la sensibilisation ne remplace pas les logiciels de sécurité, elle les complète fortement.

Conformité et cadres de la cybersécurité

Les normes et réglementations guident les organisations dans la prise de décisions de sécurité sûres et responsables et renforcent leur responsabilité.

Normes NIST et ISO

Le cadre de cybersécurité du NIST définit des fonctions clés : gouverner, identifier, protéger, détecter, répondre et rétablir. Ce cadre est volontaire mais largement adopté, car il peut s’adapter à des organisations de toute taille et améliore la sécurité ainsi que la coordination interne.

La norme ISO/IEC 27001 établit les exigences d’un système de management de la sécurité de l’information afin de créer un cadre standardisé entre les organisations. Elle met l’accent sur l’évaluation des risques, la mise en œuvre de contrôles et l’amélioration continue. La certification indique qu’une entreprise applique de solides pratiques de sécurité.

RGPD, HIPAA et réglementations spécifiques aux secteurs

Le RGPD s’applique aux entités qui traitent les données des résidents de l’UE. Il impose des principes de protection des données afin de protéger les consommateurs. Le non-respect de ces réglementations expose à des amendes lourdes. Dans le cadre du RGPD, les organisations doivent obtenir le consentement, minimiser la collecte de données et maintenir des informations sécurisées et à jour.

La loi HIPAA fixe des normes pour la protection des informations de santé électroniques et le maintien de la transparence dans les pratiques de collecte et de partage des données aux États-Unis. En plus de la HIPAA, des réglementations propres à certains secteurs existent dans le monde entier afin de garantir que les organisations mettent en œuvre les mesures de protection et les pratiques de collecte de données appropriées.

Importance des audits de conformité

Les audits constituent le meilleur moyen de s’assurer qu’une entreprise respecte correctement les réglementations et maintient les données clients en toute sécurité. Des audits réguliers permettent de révéler des faiblesses que l’organisation doit corriger, comme une infrastructure inadéquate ou des mots de passe faibles. Ils jouent un rôle majeur dans le maintien de défenses de cybersécurité robustes.

La cybersécurité est-elle une bonne carrière ?

La cybersécurité peut être une excellente carrière, offrant souvent une rémunération compétitive et une stabilité professionnelle. Avec l’augmentation de la cybercriminalité, la demande de professionnels qualifiés continue de croître.

Demande croissante et perspectives d’emploi

La demande de personnel en cybersécurité augmente, mais le secteur fait toujours face à une pénurie de talents. Cela crée des opportunités pour les nouveaux entrants. De nombreux gouvernements et entreprises investissent dans des programmes de formation et de recrutement afin d’attirer davantage de personnes vers ce domaine.

Parcours professionnels et rôles en cybersécurité

Les rôles incluent des analystes qui surveillent et répondent aux incidents, des testeurs d’intrusion qui identifient les vulnérabilités, des architectes qui conçoivent des systèmes sécurisés, des ingénieurs en sécurité du cloud qui protègent des infrastructures externalisées, ainsi que des spécialistes de la gouvernance qui supervisent les politiques et la conformité.

Les professionnels de l’éducation et de la formation contribuent également à développer la sensibilisation. Il existe aussi des métiers de niche dans ce domaine, comme les rédacteurs spécialisés en cybersécurité qui informent le public sur les tendances et partagent des conseils de sécurité.

Attentes salariales et opportunités d’évolution

Les professionnels de la cybersécurité perçoivent souvent des salaires supérieurs à la moyenne, les mieux rémunérés gagnant nettement plus que la moyenne. La rémunération varie selon le secteur, le poste et l’expertise, mais de manière générale, la forte demande et la pénurie de talents peuvent conduire à des emplois très bien rémunérés.

De nombreux postes en cybersécurité offrent des possibilités de promotion ou d’augmentation. L’évolution de carrière peut mener à des postes de direction, tels que celui de responsable de la sécurité des systèmes d’information.

La cybersécurité nécessite-t-elle de savoir coder ?

Les connaissances en programmation sont utiles pour la plupart des rôles en cybersécurité, mais ne sont pas obligatoires pour tous. Certains principes fondamentaux de la cybersécurité, comme la compréhension des protocoles et du comportement humain, ne nécessitent pas de compétences en codage, même si celles-ci constituent toujours un atout.

Quand la programmation est utile

Les compétences en programmation sont précieuses pour la recherche de vulnérabilités, l’analyse de logiciels malveillants et l’automatisation. L’écriture de scripts permet aux professionnels de développer des outils, de comprendre comment les attaquants exploitent le code et de créer des systèmes automatisés. Les ingénieurs, développeurs de logiciels, cryptographes et autres métiers de la sécurité exigeants nécessitent une expertise en programmation.

Rôles en cybersécurité ne nécessitant pas de programmation

Toutes les carrières en cybersécurité ne requièrent pas des compétences en codage. De nombreux rôles, comme les analystes en sécurité réseau, les responsables de la conformité et les formateurs à la sensibilisation à la sécurité, se concentrent plutôt sur l’analyse, les politiques et la communication. Dans ces postes, comprendre le fonctionnement des systèmes et des réseaux est bien plus important que d’écrire du code.

FAQ: Questions fréquentes sur la cybersécurité

La cybersécurité est-elle difficile ?

Cela dépend du poste. La cybersécurité peut être très exigeante, car les attaquants développent constamment de nouvelles tactiques, et les organisations doivent s’adapter à des menaces en évolution tout en respectant les réglementations. De nombreux postes nécessitent de suivre de près les nouvelles vulnérabilités et les vecteurs d’attaque presque quotidiennement, ce qui peut devenir éprouvant avec le temps.

La cybersécurité est-elle remplacée par l’IA ?

Non. L’IA peut aider la cybersécurité en traitant d’énormes volumes de données et en automatisant certaines réponses, mais elle nécessite toujours une supervision humaine pour fonctionner efficacement et peut présenter des biais implicites. Les criminels ont également adopté l’IA pour créer des logiciels malveillants, des deepfakes et d’autres types d’attaques. Sans professionnels qualifiés, ces menaces pourraient contourner les systèmes automatisés.

En réalité, la cybersécurité s’appuie depuis longtemps sur l’automatisation et l’orchestration. Si les outils d’IA ont apporté de nouvelles capacités, les principes fondamentaux de fonctionnement de ces systèmes et la nécessité d’une expertise humaine n’ont pas changé de manière significative.

Pourquoi la cybersécurité est-elle importante ?

La cybersécurité est importante car elle protège les données sensibles, les systèmes et les réseaux contre des attaques pouvant entraîner des pertes financières, des vols d’identité et des atteintes à la réputation. Elle garantit également la continuité des activités, préserve la confidentialité des informations personnelles et aide les organisations à respecter les exigences légales et réglementaires. Sans une cybersécurité solide, les particuliers comme les entreprises sont bien plus vulnérables aux perturbations et à l’exploitation.

Prenez les premières mesures pour assurer votre sécurité en ligne. Essayez ExpressVPN sans courir le moindre risque.

Obtenez ExpressVPN