Cómo saber si tengo virus en el ordenador (Windows y Mac)

Los virus informáticos, así como otros tipos de malware, afectan tanto a Windows como a macOS. Algunos virus provocan interrupciones y problemas obvios, como ventanas emergentes que aparecen sin cesar, programas que fallan o ralentizaciones que inutilizan el sistema. Otros están diseñados para ser más sigilosos y robar datos sin tu conocimiento o desactivar la protección del sistema en segundo plano.

Los síntomas o las señales de una infección suelen aparecer en forma de patrones repetitivos, como archivos que faltan, opciones de seguridad que se desactivan solas, anuncios recurrentes o ralentizaciones en el sistema sin motivo alguno. Aunque ninguno de estos problemas demuestra por sí solo que haya un virus, si aparecen varios al mismo tiempo y persisten tras reiniciar el equipo, es muy probable que se deba al malware.

En esta guía, veremos cómo saber si tienes un virus en el ordenador, qué pasos debes seguir para detectar y eliminar el malware con seguridad y qué medidas tomar para evitar nuevas infecciones. Además, explicaremos los tipos principales de malware y cómo se propagan.

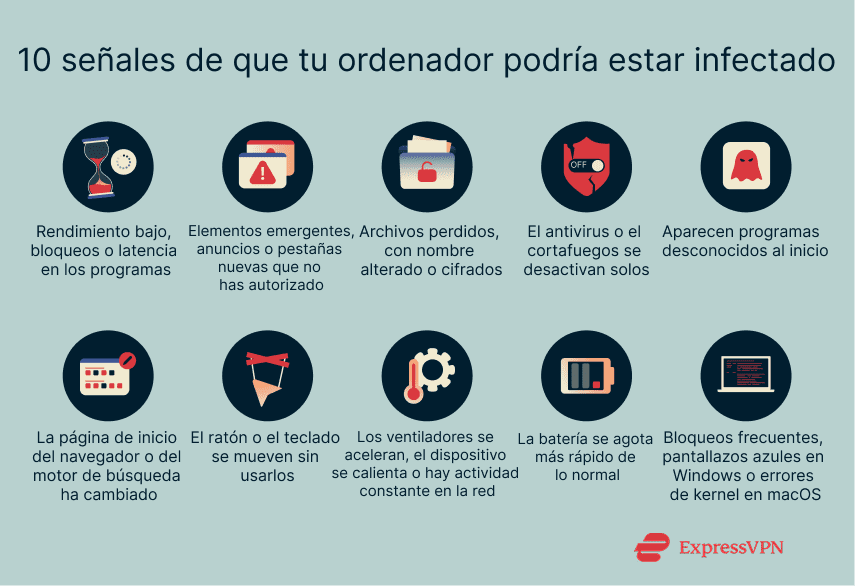

Señales de que tu ordenador podría tener un virus

La lista que verás a continuación abarca los indicios más comunes de la existencia de un virus en Windows y macOS.

1. Rendimiento bajo o bloqueo

Las aplicaciones tardan más en abrirse, el cursor no se mueve con fluidez o la pantalla se bloquea o congela al realizar tareas sencillas como abrir una carpeta o cambiar de pestaña. Si esto ocurre con distintos programas y persiste incluso al reiniciar el equipo, puede ser una señal de malware consumiendo recursos del sistema en segundo plano.

2. Ventanas emergentes aleatorias y anuncios no deseados

Se abren pestañas nuevas o ventanas por sí solas, aparecen anuncios en páginas web donde no suele haberlos e incluso te llegan notificaciones de webs sin tu consentimiento. Cuando estos elementos emergentes aparecen en páginas que no están relacionadas entre sí o incluso al restablecer la configuración del navegador, es probable que sea por adware o software no deseado.

3. Archivos que desaparecen o se corrompen

Puede que ciertos documentos ya no estén disponibles, no se puedan abrir o cuyo nombre o extensión sean distintos. En algunos casos, los archivos se ven reemplazados por versiones cifradas que muestran notas de rescate o por accesos directos que ya no funcionan. Uno de los principales síntomas de infección por virus es que los archivos se corrompan sin motivo.

4. Las funciones de seguridad integradas se desactivan por sorpresa

Es posible que la protección en tiempo real del antivirus quede deshabilitada, que el antivirus se desactive o que las definiciones de seguridad no se actualicen a pesar de que la conexión a Internet sea estable. A veces, estas funciones fallan por otros motivos, pero si la desactivación es constante, puede deberse a la existencia de malware.

5. Se ejecutan programas nuevos o desconocidos

Quizá algún programa que no recuerdes haber instalado aparezca en la lista de aplicaciones o programas instalados. Por otro lado, puede que la barra de menús muestre iconos nuevos y que elementos desconocidos se ejecuten automáticamente tras iniciar sesión. Aunque algunas herramientas preinstaladas se pueden actualizar por sí solas, si aparecen programas de manera inexplicable, podría deberse al malware.

6. Cambios en la página de inicio del navegador

El motor de búsqueda, la página de inicio o las pestañas nuevas cambian sin tu permiso. También podría haber redirecciones mediante motores de búsqueda desconocidos que no has seleccionado e incluso accesos directos que llevan a páginas web de forma inesperada. Todos estos cambios suelen deberse a los secuestradores del navegador o a extensiones ocultas.

7. Dispositivos que actúan por sí mismos (ratón, teclado, etc.)

Puede que el puntero del ratón se mueva sin haber recibido la orden, que aparezca texto en ciertos campos sin que hayas escrito o que se abran y cierren ventanas de manera inesperada. Aunque todo ello podría indicar la existencia de malware en el sistema, es cierto que si los periféricos fallan, hay interferencias inalámbricas o los drivers generan conflictos, los resultados pueden ser similares. Por eso, primero te sugiero probar otro ratón.

Si este tipo de actividad se mantiene con distintos dispositivos de entrada y aplicaciones, podría haber un malware con acceso remoto como Remote Access Trojan (RAT o troyano de acceso remoto). Estas herramientas permiten a los atacantes hacerse con el control total del sistema, así que podrían escribir, mover el cursor, copiar archivos e instalar otros programas maliciosos.

8. Actividad sospechosa en segundo plano

Puede que los ventiladores se aceleren cuando el equipo está en reposo, que el dispositivo se caliente al hacer tareas ligeras o que el indicador de red parpadee incluso cuando no hay aplicaciones en uso. Los procesos normales, como las actualizaciones del sistema o las copias de seguridad en la nube, pueden causar estos picos de uso de CPU, pero si hay una actividad constante e inexplicable en distintas sesiones, es probable que haya malware ejecutando tareas en segundo plano.

9. La batería se agota más rápido de lo normal

Quizá la batería se consuma antes de tiempo al realizar tareas sencillas, que necesite más energía en suspensión o que el dispositivo se caliente cuando no deba. Las actualizaciones, las indexaciones y las tareas que consumen mucha CPU pueden utilizar mucha batería durante un tiempo, pero si el problema persiste sin un motivo claro, podría haber procesos maliciosos consumiendo recursos en segundo plano.

10. El sistema falla o se reinicia con frecuencia

En el caso de Windows, suele ocurrir en forma de pantalla azul (normalmente llamado pantallazo azul o Blue Screen of Death (BSOD) en inglés). En Mac, puede mostrarse como un error crítico de kernel (kernel panic error), que te obliga a reiniciar el dispositivo de forma inesperada. Los fallos de hardware y los conflictos de los drivers también pueden provocar errores, pero si se producen con frecuencia sin cambiar o actualizar el hardware, podría haber malware modificando los archivos del sistema.

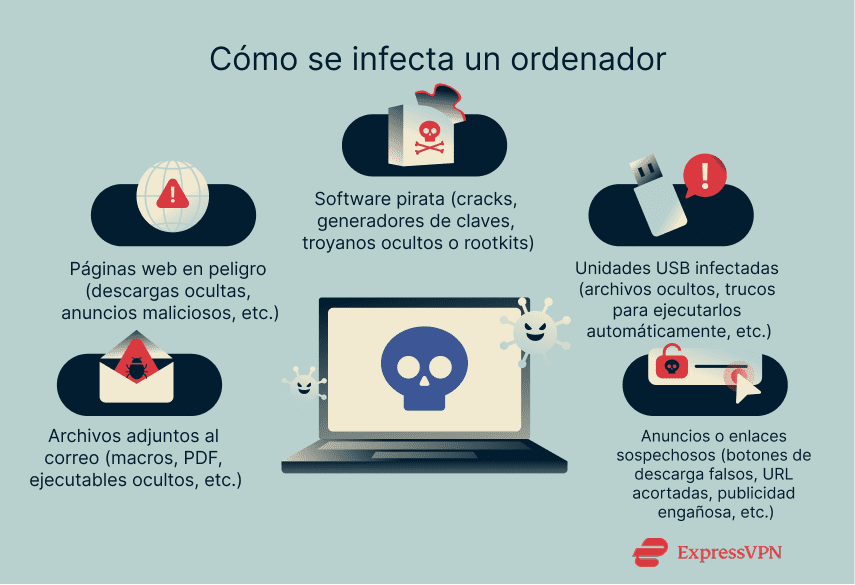

¿Cómo entra un virus en el ordenador?

Un ordenador puede infectarse con virus de muchas formas. Vamos a ver algunos de los puntos de entrada más comunes:

Archivos peligrosos adjuntos al correo

Los atacantes suelen enviar correos cuya apariencia es la de una factura, actualizaciones de un envío, currículum vítae o alertas de una cuenta. Estos mensajes pueden incluir archivos adjuntos con código oculto como:

- Documentos de Office con macros: Son archivos de Word o Excel que contienen scripts incrustados, conocidos como macros. Si las macros están habilitadas, los scripts se ejecutan e instalan el malware.

- PDF con scripts incrustados: Son PDF que contienen JavaScript, lo cual puede provocar descargas no deseadas al abrir el documento.

- Archivos comprimidos: Se trata de paquetes en formato ZIP o RAR que contienen archivos ejecutables ocultos (programas que se ejecutan al abrirse) en lugar de incluir documentos inofensivos.

Estos correos intentan crear una sensación de urgencia o miedo para que abras los archivos adjuntos o hagas clic en los enlaces sin pensar.

Visitas a páginas web en peligro

Incluso las páginas reconocidas y de prestigio pueden quedar expuestas en alguna ocasión. Uno de los riesgos son las descargas ocultas, por las que se podría ejecutar código automáticamente si el navegador o los plugins están desactualizados o mal configurados. Asimismo, los anuncios peligrosos colocados en webs legítimas pueden redirigir al usuario a descargas maliciosas o páginas de phishing (suplantación de identidad).

Descargas de software o juegos crackeados

Las aplicaciones pirateadas y los generadores de claves (programas que aseguran dar acceso a software de pago) pueden alojar malware oculto. Aunque el software parezca funcionar con normalidad, puede instalar troyanos, spyware o adware sin tu conocimiento. De hecho, otras amenazas más avanzadas, como los rootkits, se utilizan para ocultar actividades peligrosas. Además, cierto tipo de malware se puede conectar a servidores externos para recibir actualizaciones o archivos extra.

Uso de unidades USB infectadas

Las unidades USB pueden propagar el malware de varias formas. De hecho, algunas ya están infectadas antes de que el usuario las reciba, ya sea durante el proceso de fabricación, distribución o empaquetado, con archivos que se ejecutan al abrirse e instalan malware en el sistema.

Por otro lado, los atacantes podrían lanzar ataques dejando unidades USB ya cargadas con malware en zonas públicas o bien enviándolas a la futura víctima por correo. Estas unidades suelen contener archivos ocultos en forma de documentos normales o accesos directos; sin embargo, ejecutan código malicioso al abrirse.

Las versiones anteriores de Windows incluían una función de ejecución automática que abría el software nada más insertar una unidad. Hoy en día, dicha función está deshabilitada de manera predeterminada (Microsoft la desactivó en Windows 7 y en versiones posteriores), pero algunos ataques aún se basan en la ingeniería social, así que intentan que los usuarios hagan clic en elementos emergentes o en accesos directos modificados para activar la ejecución del malware tras conectar el USB.

Clics en anuncios o enlaces sospechosos

Hay botones engañosos que incluyen el texto «Descargar», «Reproducir» o «Actualizar» y que pueden instalar malware en lugar del archivo que, en teoría, deberían instalar. A su vez, los atacantes podrían usar enlaces acortados en correos o publicaciones de redes sociales para ocultar el destino real, lo que facilita que los usuarios accedan a las páginas web maliciosas.

Otra de las tácticas de ataque es la publicidad malintencionada, es decir, anuncios dañinos que se inyectan mediante redes publicitarias y que también podrían aparecer en páginas web legítimas. Estos anuncios suelen rotar de dominio para evitar los bloqueos. Además, es habitual que urjan al usuario a instalar programas o software adicionales, como un códec (un programa que ayuda a reproducir archivos de audio o vídeo), un limpiador del sistema que asegura acelerar el dispositivo o una actualización falsa de una aplicación que ya utilizas.

Tipos de virus de ordenador

Por lo general, se utiliza la palabra virus para referirse a cualquier software malintencionado. En realidad, malware es la categoría que abarca virus, troyanоs, gusanos, spyware, ransomware y adware, entre otros. A continuación, encontrarás ejemplos de cómo distintos grupos de malware se comportan en el sistema.

Virus que infectan los archivos

Estos virus se adjuntan por sí solos a los archivos ejecutables. Una vez que se inicia un programa infectado, el virus se activa y se propaga al insertar código en otros ejecutables dentro del mismo dispositivo o en unidades compartidas. El impacto puede ir desde una simple interferencia hasta una corrupción considerable.

Hay variantes que intentan bloquear las actualizaciones o interferir en los componentes de los antivirus para mantenerse activas. Puesto que alteran los archivos directamente, es difícil lograr una recuperar total sin utilizar una copia de seguridad completa.

Secuestrador del navegador (hijacker)

Los secuestradores del navegador cambian la configuración sin tu permiso. De hecho, pueden restablecer el motor de búsqueda predeterminado, la página de inicio o las pestañas nuevas. Algunas versiones añaden extensiones, inyectan anuncios o reescriben los resultados de las búsquedas para enviar tráfico mediante redes sociales.

En el caso de macOS, la configuración global del sistema se puede aplicar a través de los perfiles de configuración. Estos archivos se suelen utilizar en centros educativos o compañías para gestionar los dispositivos. De hecho, se pueden usar para configurar redes wifi, VPN o navegadores. Los perfiles maliciosos pueden secuestrar ese mismo mecanismo para bloquear el motor de búsqueda predeterminado del navegador.

Así pues, en lugar de poder elegir tú el navegador, como Google, DuckDuckGo o Bing, el secuestrador impone su propio buscador, como pudiera ser un buscador sospechoso que redirige las búsquedas. Si se instala un perfil malicioso, revertir la configuración manualmente no sirve, ya que el perfil fuerza la elección del secuestrador.

Virus que se propagan por la red

Estos virus, conocidos como gusanos, son un tipo de malware que se propaga automáticamente por las redes locales y los dispositivos conectados. Además, buscan servicios abiertos, contraseñas poco seguras o vulnerabilidades sin corregir. Después, hacen una copia de sí mismos sin acción alguna por parte del usuario. Una vez dentro del sistema, pueden implementar más cargas (el componente dañino del ataque), ya sean spyware, mineros de criptomonedas o ransomware.

Por otra parte, las redes domésticas no son inmunes. Es más, dispositivos como las impresoras desactualizadas y los dispositivos inteligentes poco seguros pueden ser vulnerables, ya que están conectados siempre y rara vez se actualizan.

Troyanos

Un troyano se oculta como una aplicación o un documento real y solicita permisos que no necesita. Tras abrirlo, despliega cargas ocultas. Entre ellas, destacan el spyware, que supervisa el navegador; el adware, que inyecta publicidad; los keyloggers, que registran cada pulsación de tecla, y las herramientas de acceso remoto, que permiten a los atacantes tener el control total del sistema.

Por lo general, los troyanos se propagan a través de software crackeado o actualizaciones falsas. A su vez, muchos se añaden a la barra de inicio del sistema o a elementos de inicio de sesión para activarse incluso al reiniciar el equipo.

Virus polimórficos

Un virus polimórfico modifica su propio código o cifrado cada vez que se propaga. Por lo tanto, cada copia es diferente a nivel de byte, así que la típica detección basada en firmas (por la cual los antivirus buscan huellas digitales conocidas) es menos eficaz.

Sin embargo, el comportamiento es el mismo: se replica, corrompe archivos e intenta mantenerse en el sistema. Por eso, los antivirus modernos combinan las firmas con medidas heurísticas (reglas para detectar el comportamiento sospechoso) y la supervisión en tiempo real para analizar cómo actúan los programas en distintas condiciones.

¿Qué puede hacer un virus en el sistema?

Robar o corromper datos

El malware puede, de manera silenciosa, recabar información confidencial, como las contraseñas, los datos de pago o los tokens de inicio de sesión guardados, para acceder a las cuentas de correo o en la nube. Algunos grupos de spyware solicitan o vulneran el acceso a las cámaras web y los micrófonos, lo que les permite mantener una vigilancia constante, además de robar datos.

La corrupción de los archivos daña el trabajo que no tenga una copia de seguridad y, por lo tanto, los archivos terminan siendo inutilizables, aunque no los roben.

Ralentizar las operaciones del sistema

Por lo general, el malware instala procesos en segundo plano que funcionan en todo momento. Por ejemplo, los mineros de criptomonedas pueden aprovechar el hardware del equipo para generar monedas digitales a los atacantes. Para ello, consumen tanto potencia de procesamiento como electricidad. Por su parte, el adware puede sobrecargar el navegador con elementos emergentes o scripts que agotan la memoria y hacen que navegar sea muy lento.

Deshabilitar las funciones de seguridad

Muchos grupos de malware intentan debilitar la defensa integrada del sistema para mantenerse más tiempo en él. De hecho, pueden:

- Desactivar la protección en tiempo real de los antivirus, lo que impide que el sistema bloquee las amenazas cuando se ejecutan.

- Bloquear las actualizaciones de definiciones de seguridad, así evitan que el antivirus reconozca nuevos tipos de malware.

- Alterar las reglas del cortafuegos, por ejemplo, abriendo conexiones que permiten el acceso remoto o evitando que el cortafuegos bloquee tráfico sospechoso.

- Retrasar o deshabilitar los parches del sistema operativo para garantizar que las vulnerabilidades de seguridad conocidas no se corrijan.

Impedir el acceso a los archivos o el sistema

El ransomware está diseñado para denegar el acceso hasta que se pague un rescate. Puede cifrar carpetas personales, bloquear todo el volumen del sistema para que no cargue el sistema operativo o reemplazar el escritorio por un mensaje de rescate a pantalla completa.

Para evitar la recuperación de los archivos, muchas cepas o variedades deshabilitan o eliminan los puntos de recuperación locales, es decir, las copias de seguridad automáticas que crea Windows. Los grupos de ransomware modernos también combinan el cifrado con el robo de datos. Así pues, primero roban los datos y luego amenazan con publicarlos.

Propagar el virus más allá del dispositivo

En algunos casos, un equipo infectado se convierte en un punto de propagación o lanzamiento de ataques más amplios. El malware de tipo gusano puede moverse lateralmente a otros ordenadores de la misma red. Por su parte, el malware de cuello de botella puede usar tu conexión para enviar contenido no deseado (spam), alojar páginas de phishing o lanzar ataques por denegación de servicio. Esto no solo daña el sistema, sino que pone en riesgo a otros equipos y usuarios e incluso puede hacer que tu IP quede bloqueada al añadirse a una lista negra.

Cómo detectar y eliminar un virus

El objetivo de eliminar un virus es aislar el dispositivo, confirmar la infección y limpiarla sin el riesgo de perder datos. Lo ideal es operar en secuencia: empezar con el aislamiento, utilizar herramientas integradas o un antivirus y, después, pasar a la restauración del sistema si es necesario. Además, te sugiero llevar un registro de todos los cambios que hagas para deshacer cualquier error más adelante.

Desconéctate de Internet mientras solucionas el problema

El primer paso es contener el virus, por eso es importante desactivar la wifi y desconectar el cable Ethernet antes de empezar. De esta forma, se evita que el malware contacte con los servidores de ataque, que descargue más componentes y que transmita los datos robados.

Si necesitas descargar herramientas de limpieza, utiliza un equipo distinto y seguro y transfiere los archivos en una unidad USB recién formateada. No conectes a Internet el ordenador infectado hasta finalizar la limpieza.

Haz un análisis completo del sistema con las herramientas integradas

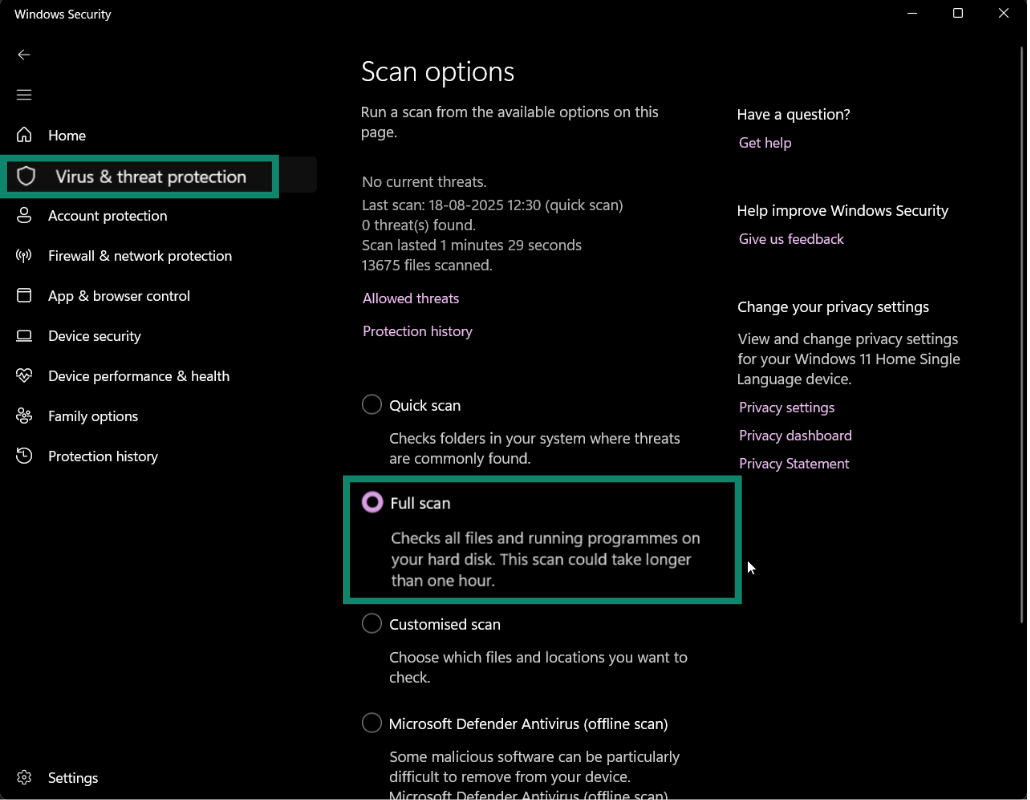

Antes de añadir otro software, aprovecha la protección que incluye el sistema operativo. Los análisis rápidos duran menos, pero, en ocasiones, no detectan amenazas ya incrustadas. Por su parte, los análisis completos tardan más, pero son más fiables.

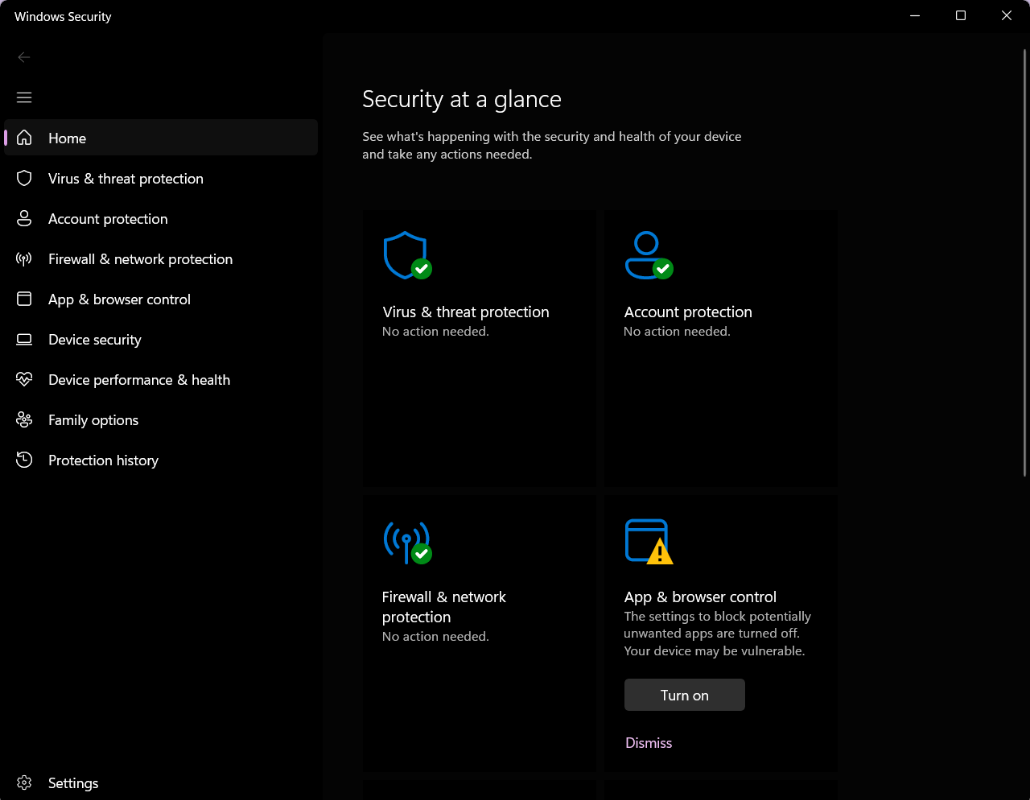

Windows 11

- Abre Seguridad de Windows en el menú Inicio.

- Selecciona la opción Protección antivirus y contra amenazas > Opciones de examen > Examen completo. El análisis o examen completo puede tardar desde unas horas hasta varios días, según la cantidad y el tipo de datos que haya en las unidades.

- Si el sistema detecta alguna amenaza, elige la opción de poner en cuarentena las amenazas en lugar de eliminarlas. Los archivos en cuarentena están aislados y no pueden ejecutarse, pero si hubiera algún falso positivo, podrías restaurarlos.

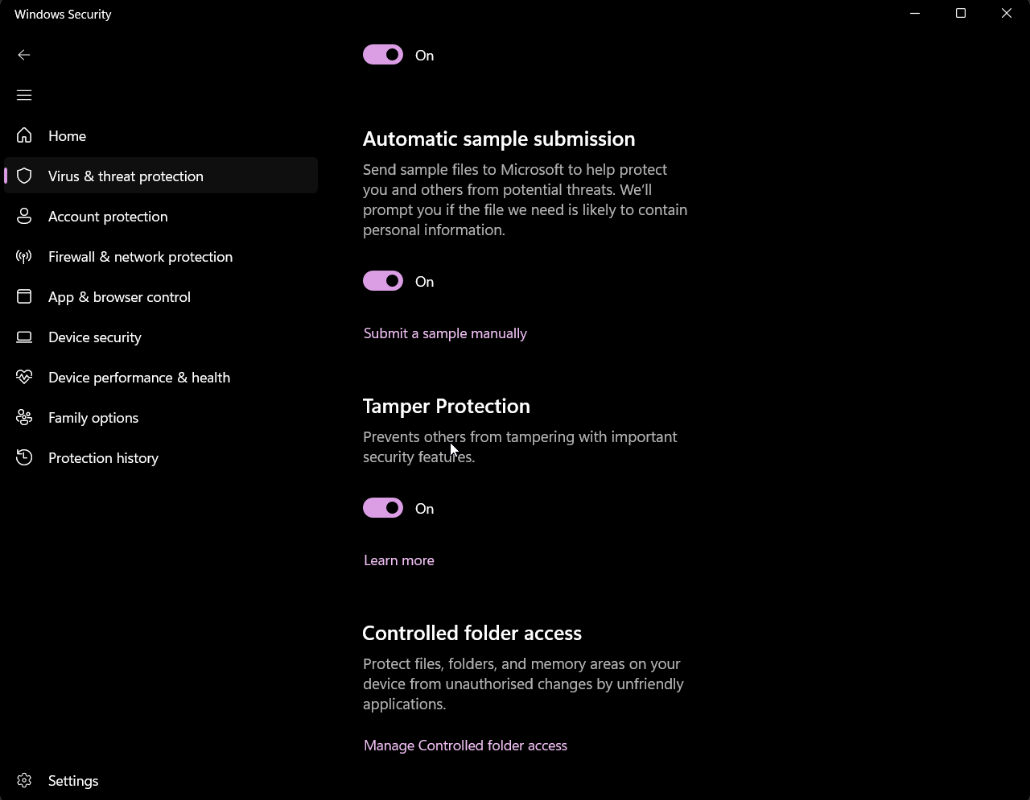

- Al terminar, confirma que la Protección contra alteraciones está activa para evitar que el malware modifique la configuración. En el mismo menú, activa las opciones Protección entregada en la nube y Envío automático de muestras para que la detección de amenazas esté siempre al día.

macOS (Ventura, Sonoma y posteriores)

Apple ofrece varios tipos de protecciones integrada en segundo plano. Por un lado, Gatekeeper bloquea las aplicaciones que no sean de confianza, mientras que XProtect bloquea el malware conocido. Sin embargo, macOS no incluye un sistema de análisis completo del sistema de forma manual.

Si las señales de virus persisten, te recomiendo instalar un antivirus externo fiable y hacer un análisis completo del sistema.

Reinicia en modo seguro y revisa los procesos de inicio

El modo seguro solo carga los drivers y los servicios esenciales. Si los síntomas del malware desaparecen en el modo seguro, pero vuelven a aparecer al iniciar con normalidad, es muy probable que un programa externo esté causando los problemas.

Windows 11

- Mantén pulsada la tecla Mayús y haz clic en Reiniciar en el menú Inicio. Selecciona Solucionar problemas > Opciones avanzadas > Configuración de inicio > Reiniciar. Después, pulsa 4 o F4 para entrar en modo seguro o bien 5 o F5 para habilitar el modo seguro con funciones de red. La opción con funciones de red incluye el acceso a Internet, lo cual puede ser útil si necesitas descargar actualizaciones o herramientas mientras resuelves el problema.

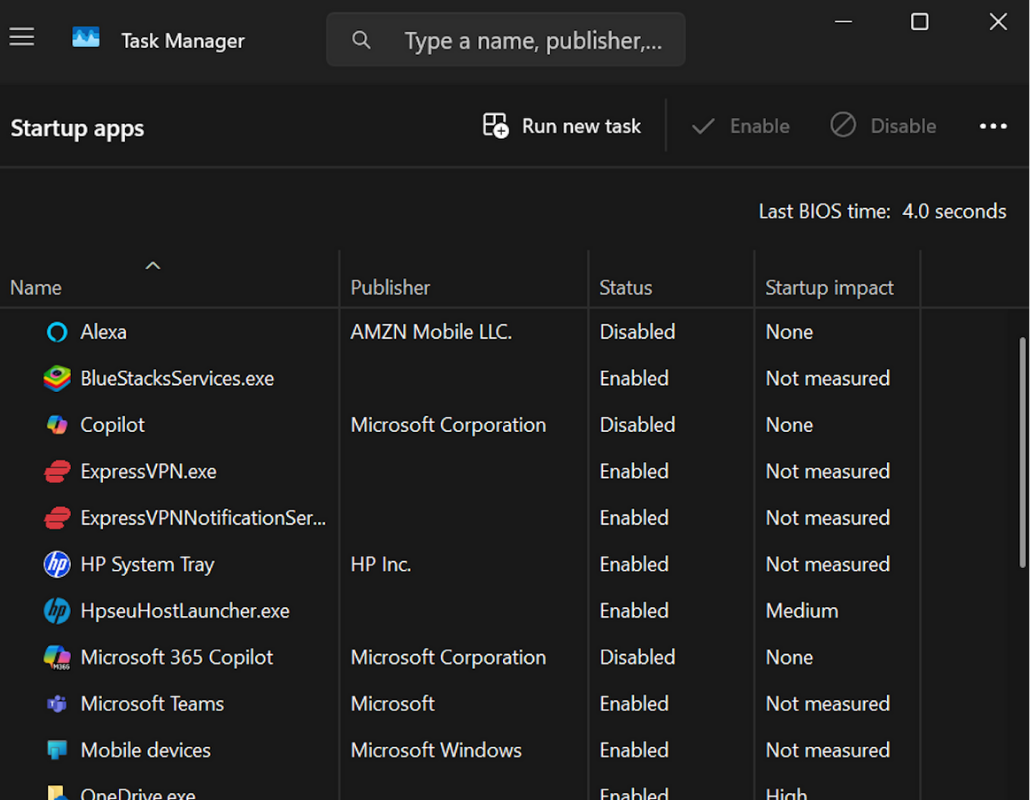

- Tras iniciar sesión, ve a Administrador de tareas > Inicio y deshabilita las entradas que no reconozcas.

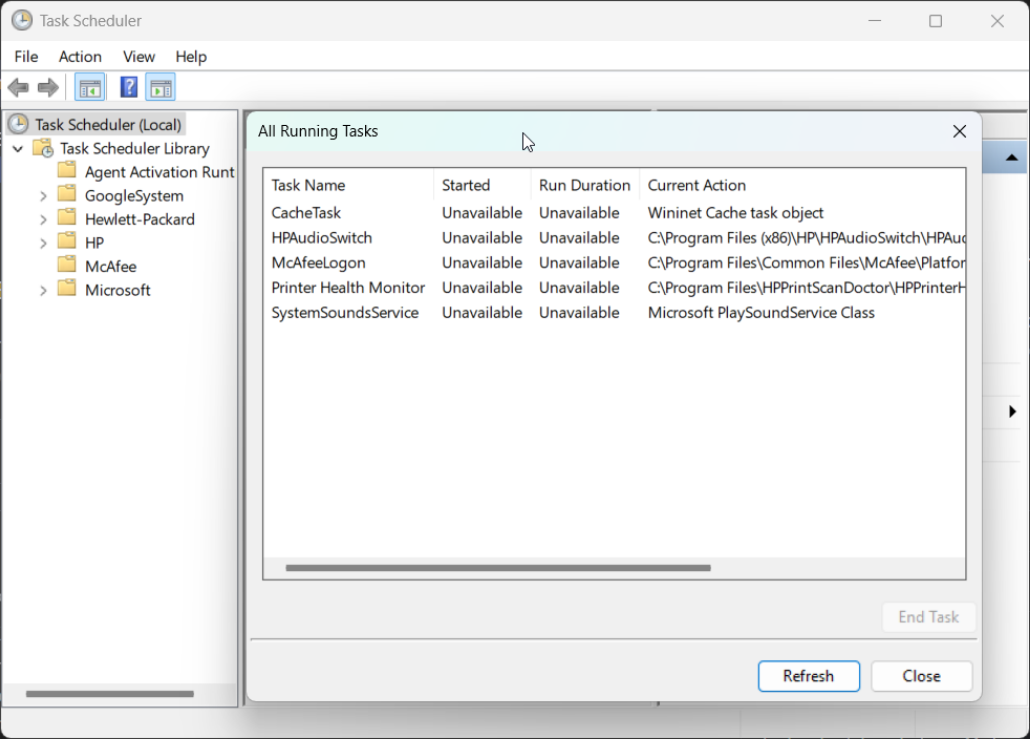

- Después, abre Programador de tareas y busca las tareas que tengan acciones o disparadores inusuales. Un ejemplo podría ser una tarea programada para ejecutarse cada pocos minutos sin motivo o que apunte a un archivo .exe desconocido y almacenado en AppData en lugar de en una carpeta estándar de Windows.

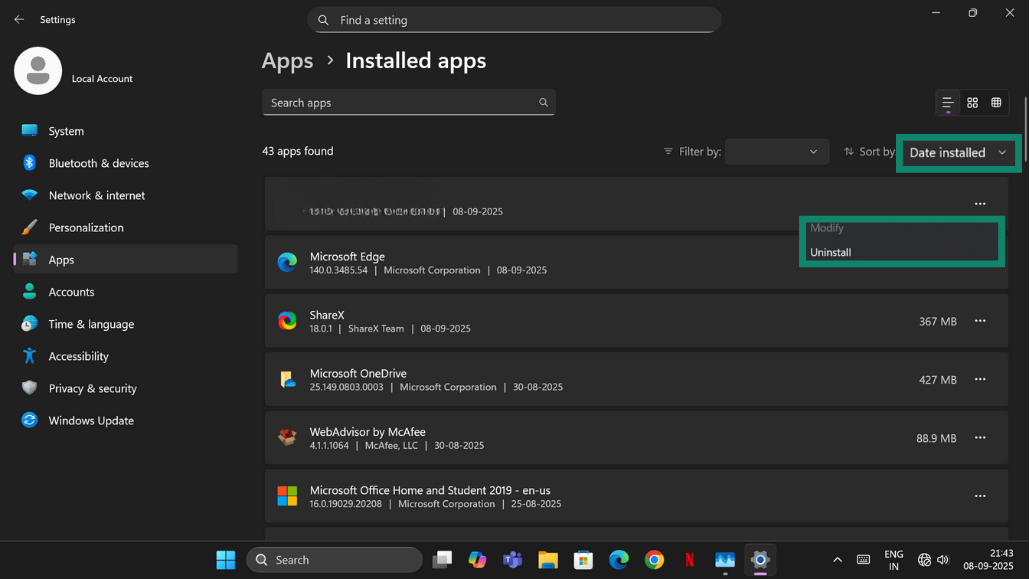

- Si encuentras alguna tarea sospechosa, revisa el campo Acción para ver qué programa o archivo ejecuta dicha tarea. Si la tarea está asociada a una aplicación instalada en el equipo, ve a Configuración > Aplicaciones > Aplicaciones instaladas, organízalas por Fecha de instalación y desinstala el programa en cuestión. Anota la ruta del archivo antes de eliminarlo para confirmar después que los archivos relacionados quedan eliminados.

Si la tarea apunta a un archivo independiente (como un .exe o un script en AppData o ProgramData) que no aparece en Aplicaciones instaladas, elimínalo manualmente o ponlo en cuarentena.

macOS

- En el caso de Apple Silicon, apaga el equipo, mantén el botón de encendido pulsado hasta que aparezca Cargando las opciones de arranque, selecciona tu disco y mantén pulsado Mayús. Luego haz clic en Continuar en modo seguro. En el caso de tener un Mac con Intel, reinicia manteniendo pulsado Mayús.

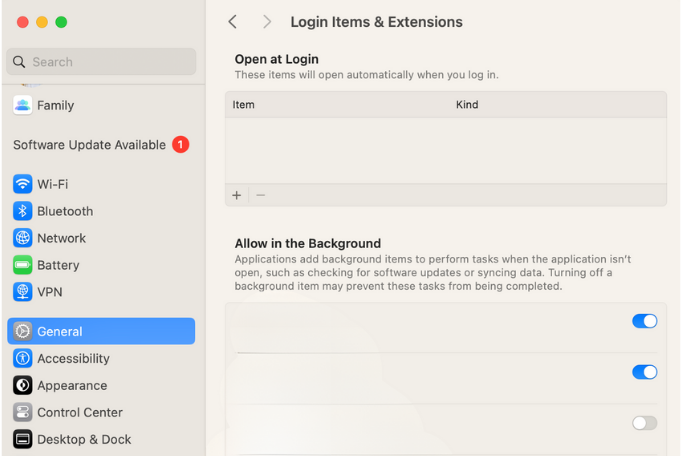

- Tras iniciar sesión, ve a Ajustes del Sistema > General > Elementos de inicio y extensiones y elimina cualquier entrada desconocida. En la parte superior, podrás eliminar las aplicaciones configuradas para iniciarse junto al sistema. Más abajo, podrás activar o desactivar los elementos en segundo plano. Revisa con detenimiento las entradas desconocidas antes de deshabilitarlas, ya que algunas podrían ser necesarias para el funcionamiento de aplicaciones legítimas.

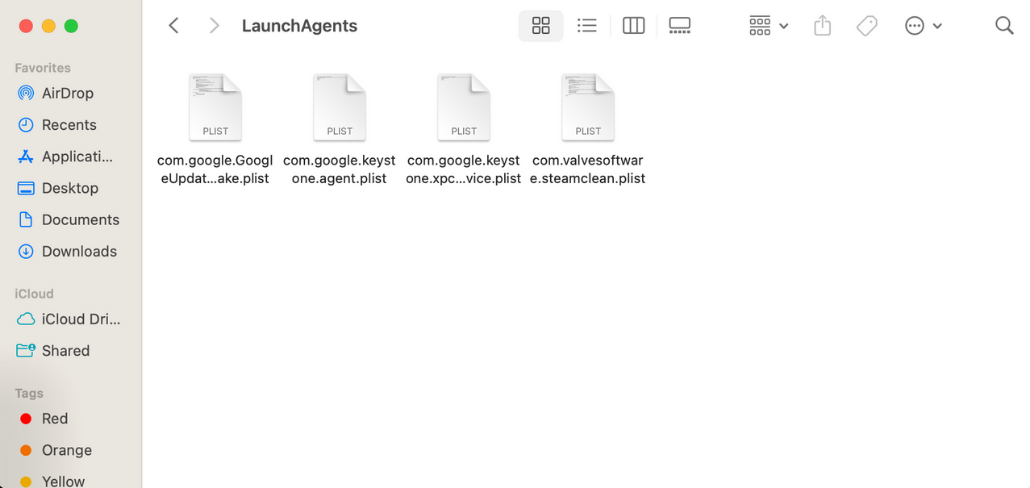

- Inspecciona las carpetas /Library/LaunchAgents y /Library/LaunchDaemons, así como las equivalentes que haya dentro de tu carpeta de usuario (~/Library/LaunchAgents). Para acceder a ellas, abre Finder, pulsa Command + Shift (Mayús) + G y escribe la ruta como, por ejemplo, /Library/LaunchAgents.

- Elimina los elementos maliciosos confirmados, vacía la papelera y guarda los nombres para comprobar más adelante si queda algún rastro.

Nota: Solo deberías deshabilitar o eliminar los elementos que hayas podido confirmar como maliciosos. Los servicios legítimos también pueden parecer desconocidos, así que, si tienes dudas, examina la entrada antes de eliminarla.

Borra los archivos sospechosos manualmente (si es seguro hacerlo)

Puedes eliminar los archivos de malware de forma manual, aunque puede suponer un riesgo. De hecho, borrar un archivo equivocado puede hacer que ciertos programas (o el propio sistema) dejen de funcionar. En ocasiones, el malware podría reaparecer si no se eliminan todas las partes. Si tienes dudas, usa un antivirus. Pero si decides eliminar los archivos manualmente, te sugiero hacer una copia de seguridad de los datos importantes y prepararte para restaurar el sistema a partir de una copia de seguridad fiable por si algo sale mal.

Tras eliminar los archivos peligrosos confirmados, limpia las carpetas temporales y la caché para borrar cualquier instalador o script que pudiera lanzar el malware de nuevo:

- Windows: Ve a Configuración > Sistema > Almacenamiento > Archivos temporales y elimina los datos temporales y la caché de los navegadores.

- macOS: Vacía la papelera, borra la caché del navegador y elimina cualquier archivo de instalación restante.

Descarga e instala un antivirus legítimo y fiable

Si las herramientas integradas no resuelven el problema (o si has decidido evitar el proceso manual), te recomiendo usar un antivirus de confianza que ofrezca protección en tiempo real, ya que así supervisará el sistema en todo momento en busca de actividad sospechosa. Descarga el programa desde la web oficial del antivirus para evitar versiones falsas o modificadas.

Tras instalarlo, haz un análisis completo del sistema para examinar todos los archivos y programas del equipo y detectar patrones de malware conocidos o comportamientos inusuales. Después, el antivirus pondrá en cuarentena o bloqueará las amenazas que encuentre y las aislará para que no dañen el sistema.

Restaura el sistema con una copia segura (si la infección persiste)

Restablecer el sistema a partir de una copia limpia suele ser más rápido y seguro que intentar eliminar todos los fragmentos que se resisten a desaparecer.

Windows

- Restauración del sistema: Entra en Panel de control, selecciona Recuperación > Abrir Restaurar sistema. Elige un punto de restauración cuya fecha sea anterior al inicio de los problemas. Ten en cuenta que debes haber habilitado la opción Restaurar sistema de antemano. De lo contrario, no habrá puntos de restauración disponibles. Estos puntos son capturas de la configuración y los ajustes del sistema en un momento concreto. De esta forma, se vuelve a los archivos de sistema y los ajustes anteriores sin afectar a los documentos personales.

- Imagen completa del disco: Si has creado con anterioridad una copia de seguridad completa del disco con herramientas como Copia de seguridad de Windows u otro programa de imágenes de disco, sigue las instrucciones correspondientes para restaurar la imagen. Una vez restaurada, instala las actualizaciones más recientes antes de volver a conectarte a Internet.

macOS

- Time Machine: Conecta una unidad externa o accede a tu copia de seguridad en la red. Abre Time Machine en la carpeta Aplicaciones o en la barra de menú y explora las capturas realizadas cuando el sistema estaba limpio. Verifica la fecha de la copia de seguridad y restaura solo los archivos o el estado del sistema que necesites.

Restablece o reinstala el sistema operativo como último recurso

Si nada funciona, restablecer el sistema a un punto seguro y estable garantiza la eliminación de cualquier amenaza a nivel de software. Te recomiendo optar por este método solo si las copias de seguridad y los métodos de limpieza fallan.

Windows 11

Usa la opción Configuración > Sistema > Recuperación > Restablecer este equipo. Elige Quitar todo para borrar los datos por completo. Después, selecciona Descarga en la nube (descarga la versión más reciente del sistema) o Reinstalación local (es más rápido al usar archivos en local).

macOS

En Mac, accede a Ajustes del Sistema > General > Transferir o Restablecer > Borrar Contenidos y Ajustes. Si tu dispositivo es antiguo, utiliza la opción Recuperación para eliminar y reinstalar macOS mediante la Utilidad de disco.

Importante: Esta opción borra todos los datos del usuario, las aplicaciones y los ajustes. Por eso, lo mejor es hacer una copia de seguridad de todo antes de proceder.

Actualiza el sistema tras finalizar la limpieza

Tras estabilizar el dispositivo, instala las actualizaciones del sistema operativo, los drivers y las aplicaciones pendientes. Mantenerlo todo al día te ayudará a reducir los problemas de seguridad que el malware suele aprovechar. Si no te molesta que haya reinicios puntuales por las actualizaciones, activa las actualizaciones automáticas para mantener la seguridad sin preocuparte por ella. Pero si prefieres evitar los reinicios, haz comprobaciones manuales cada cierto tiempo para ver si hay instalaciones pendientes.

Cambia las contraseñas tras eliminar el virus

Si tu equipo queda infectado por registradores de teclas (keyloggers) o secuestradores del navegador (hijackers) o si has recibido alertas de cuentas sospechosas, deberías dar por hecho que las contraseñas están en peligro. Utiliza un dispositivo limpio y seguro para actualizar las contraseñas del correo, del banco, del almacenamiento en la nube y de otras cuentas importantes. Utiliza contraseñas únicas y seguras para cada cuenta y habilita la autenticación en dos fases siempre que sea posible para tener más seguridad.

Cómo evitar nuevas infecciones

Actualiza siempre el sistema operativo y las aplicaciones

Aplica los parches que haya para el sistema operativo, los navegadores, drivers y paquetes de herramientas de oficina con frecuencia. Para la mayoría de los usuarios, las actualizaciones automáticas ofrecen la mejor protección y, por eso, lo ideal sería dejarlas activas siempre.

Si prefieres gestionar las actualizaciones manualmente, revísalas cada cierto tiempo. Te sugiero priorizar el software relacionado con Internet, como los navegadores, los clientes de correo, las aplicaciones de mensajería y cualquier otro programa que abra archivos adjuntos. Muchos grupos de malware aprovechan las vulnerabilidades que se resolvieron meses atrás. Así pues, es muy importante aplicar los parches y las actualizaciones con frecuencia para tener la defensa más eficaz.

Evita descargar archivos de fuentes desconocidas

Descarga el software solo de los propios proveedores o de las tiendas de aplicaciones fiables. Evita los repacks, los cracks y los generadores de clave, ya que suelen contener malware. Si una web te insiste en instalar un «códec», una «actualización» o un «reproductor» antes de ver el contenido, abandona la página de inmediato. Los sitios web legítimos y seguros no exigen software adicional para formatos comunes.

No abras enlaces sospechosos ni anuncios

Trata cualquier táctica de urgencia o miedo como una alerta clara. Además, te recomiendo pasar el ratón por encima de los enlaces para ver el destino real antes de abrirlos. Por otro lado, cierra los elementos emergentes con los controles del navegador en lugar de usar los botones dentro del propio elemento. Los navegadores modernos y los clientes de correo (incluidos Chrome, Edge, Safari y Gmail) incluyen protección integrada contra el phishing, por eso, deberías asegurarte de mantenerla activa en la configuración.

Threat Manager de ExpressVPN puede bloquear rastreadores conocidos y dominios maliciosos a nivel de red, lo que reduce la posibilidad de acabar en webs peligrosas.

Utiliza un gestor de contraseñas y la autenticación en dos fases

Las contraseñas reutilizadas pueden abrir la puerta a la vulneración de distintas cuentas. Un gestor de contraseñas como ExpressKeys crea y almacena contraseñas únicas y seguras para cada inicio de sesión y permite modificar las contraseñas con facilidad si hay problemas. También te sugiero activar la autenticación en dos fases (2FA) en las cuentas más importantes. ExpressKeys también genera y guarda códigos 2FA para que no tengas que usar un autenticador por separado.

Siempre que sea posible, elige códigos de verificación mediante aplicación en lugar de la verificación por SMS. Estos códigos son más seguros porque los mensajes de texto se pueden redirigir si alguien convence a tu proveedor de servicios telefónicos para cambiar tú número a otra tarjeta SIM.

Aprende a identificar los intentos de suplantación de identidad (phishing)

El phishing sigue siendo la forma principal de propagar el malware y de secuestrar las cuentas. Por eso, si en algún mensaje se te insta a actuar con rapidez, deberías verificar la identidad del emisor a través de un canal oficial e independiente (como la página de asistencia al cliente de un proveedor de servicios). Fíjate en señales como errores ortográficos, dominios que no encajan o archivos adjuntos que no cuadren en el contexto. Si quieres saber cuáles son las señales más comunes, te animo a leer nuestra guía para detectar señales de correos de phishing.

Utiliza una VPN en redes wifi públicas

Las redes wifi públicas pueden tener ajustes inadecuados, no disponer de cifrado e incluso estar configuradas como puntos de acceso no autorizados por parte de los hackers. En estas redes, otros usuarios podrían interceptar el tráfico desprotegido, redirigirte a páginas de inicio de sesión falsas e incluso inyectar contenido malicioso. Las VPN cifran la conexión, por eso es mucho más difícil que cualquier otro usuario de la misma red te espíe, modifique tus datos o rastree tu actividad.

Aunque las VPN protegen tus datos durante el tránsito, no sustituyen a los antivirus ni a las medidas de seguridad en los dispositivos finales. Por eso, es recomendable usar las VPN junto con software de seguridad, sobre todo al iniciar sesión en tus cuentas, transferir archivos o acceder a recursos confidenciales desde una red compartida, como la wifi de una cafetería, un aeropuerto o un hotel.

Preguntas frecuentes sobre virus de ordenador

¿Puede un virus infectar un ordenador sin yo saberlo?

Sí. Muchas variantes de virus están diseñadas para ocultarse y funcionar en segundo plano mientras roban datos, registrar las pulsaciones de las teclas o propagarse por las redes sin que sea evidente.

¿Cuál es la diferencia entre malware y virus?

El malware es el término global utilizado para cualquier software diseñado para dañar, aprovechar vulnerabilidades o hacerse con el control del equipo. Entre ellos, destacan el spyware, el ransomware, los troyanos, los gusanos y los virus. Por su parte, un virus es un tipo específico de malware que se propaga al adjuntarse por sí solo a los archivos o programas y suelen necesitar la intervención del usuario para propagarse.

¿Un Mac también puede tener virus?

Sí. Aunque macOS cuenta con protecciones integradas, los Mac pueden infectarse por malware mediante aplicaciones peligrosas, secuestradores del navegador o descargas de phishing. De hecho, ningún sistema es inmune a las infecciones, por eso es importante navegar de forma segura y mantener todo el software actualizado.

¿Todos los virus muestran síntomas claros?

No. Algunos virus provocan errores, muestran elementos emergentes o reducen el rendimiento, pero la mayoría opera en sigilo para robar información o deshabilitar las defensas del equipo. Por lo tanto, que no haya síntomas no significa que el sistema esté limpio, por eso es fundamental contar con una protección en tiempo real contra el malware.

¿Es necesario formatear el ordenador para eliminar los virus?

No. La mayoría del malware se puede eliminar con antivirus, con la limpieza del modo seguro o con las copias de seguridad. Reinstalar o formatear el sistema solo es necesario si la infección persiste al utilizar otros métodos o si los archivos del sistema están muy dañados.

¿Cuál es el virus de ordenador más común hoy en día?

No hay un solo virus dominante. Entre los grupos de malware más comunes, se incluyen los troyanos, que se ocultan en aplicaciones legítimas; el ransomware, que bloquea los archivos a cambio de un pago; los gusanos, que se propagan por las redes, y el adware, que bombardea los dispositivos con anuncios no deseados.

¿Cómo puedo evitar un virus en el ordenador?

La mejor protección es combinar buenos hábitos con herramientas eficaces. Te recomiendo mantener actualizados el sistema y las aplicaciones, descargar solo archivos de las fuentes de confianza y tener cuidado con los enlaces o los archivos adjuntos sospechosos en los correos. Por otro lado, utiliza un antivirus fiable con protección en tiempo real, así como contraseñas seguras y únicas con la autenticación en dos fases. Además, te sugiero usar una VPN al conectarte a redes wifi públicas para así proteger tu conexión. Asimismo, es importante ser consciente de los posibles intentos de phishing y los mensajes inusuales para evitar que el equipo quede infectado.

Da el primer paso para protegerte en Internet. Prueba ExpressVPN sin riesgos.

Obtén ExpressVPN