Comment savoir si votre ordinateur a un virus (Windows et Mac)

Les virus informatiques et autres logiciels malveillants touchent aussi bien les systèmes Windows que macOS. Certains types provoquent des perturbations évidentes : fenêtres pop-up incessantes, applications qui plantent ou système qui devient extrêmement lent. D’autres sont conçus pour la discrétion, en volant silencieusement des données ou en désactivant des protections en arrière-plan.

Les signes d’une infection apparaissent généralement sous forme de schémas répétitifs : fichiers qui disparaissent, paramètres de sécurité qui se désactivent seuls, publicités qui reviennent sans cesse ou ralentissements inexpliqués du système. Aucun de ces problèmes pris isolément ne prouve une infection, mais lorsque plusieurs apparaissent ensemble et persistent après des redémarrages, un logiciel malveillant devient l’explication la plus probable.

Ce guide explique comment savoir si votre ordinateur est infecté par un virus et vous accompagne à travers les étapes pour détecter et supprimer les logiciels malveillants en toute sécurité et prévenir de futures infections. Il explique également les principaux types de logiciels malveillants et la manière dont ces infections peuvent se propager.

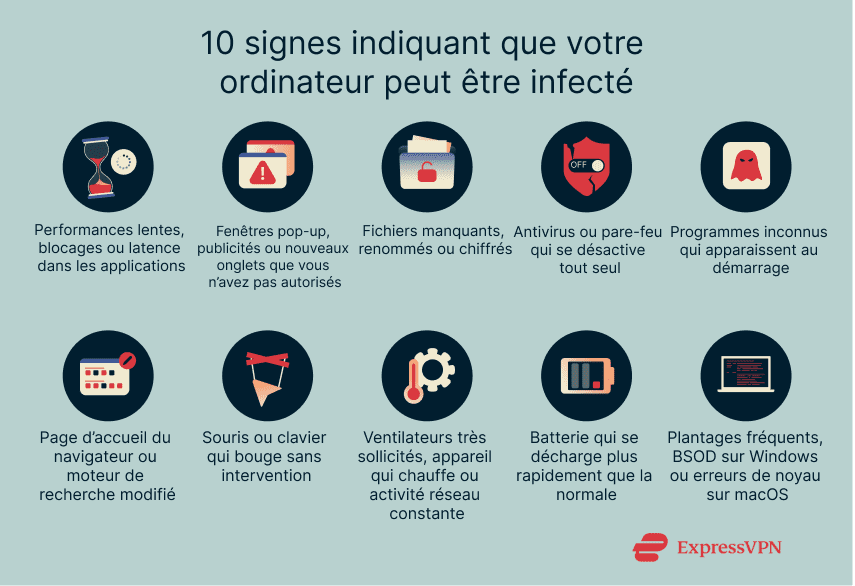

Signes indiquant que votre ordinateur pourrait être infecté par un virus

La liste ci-dessous couvre les indicateurs les plus courants de potentielles infections sur Windows et macOS.

1. Performances lentes ou blocages

Les applications s’ouvrent plus lentement que d’habitude, le curseur saccade ou l’écran se fige lors de tâches simples comme l’ouverture d’un dossier ou le changement d’onglet. Si ce comportement lent persiste sur différents programmes et réapparaît même après le redémarrage du système, cela peut être le signe d’un logiciel malveillant consomme des ressources système en arrière-plan.

2. Fenêtres pop-up aléatoires et publicités indésirables

De nouveaux onglets ou fenêtres apparaissent d’eux-mêmes, des publicités s’affichent sur des sites qui n’en montrent normalement pas, ou des notifications proviennent de sites que vous n’avez jamais autorisés. Lorsque ces pop-up réapparaissent sur des sites sans lien entre eux ou même après la réinitialisation des paramètres du navigateur, un adware ou un autre logiciel indésirable est une cause probable.

3. Fichiers qui disparaissent ou deviennent corrompus

Des documents peuvent disparaître, refuser de s’ouvrir ou apparaître avec des noms et extensions modifiés. Dans certains cas, les fichiers sont remplacés par des versions chiffrées affichant des messages de rançon, ou les raccourcis cessent complètement de fonctionner. Une corruption de fichiers inexpliquée est l’un des principaux signes d’alerte d’une infection.

4. Fonctionnalités de sécurité intégrées qui se désactivent de manière inattendue

La protection antivirus en temps réel se désactive d’elle-même, le pare-feu s’éteint ou les définitions de sécurité ne se mettent plus à jour alors que la connexion internet est stable. Ces fonctionnalités peuvent parfois échouer pour d’autres raisons, mais des désactivations répétées sans votre intervention peuvent indiquer une interférence de logiciels malveillants.

5. Nouveaux programmes inconnus en cours d’exécution

Un programme que vous ne vous souvenez pas avoir installé apparaît dans vos applications installées. La zone de notification ou la barre de menus affiche de nouvelles icônes, et des éléments inconnus se lancent automatiquement après la connexion. Bien que certains utilitaires préinstallés puissent se mettre à jour seuls, des ajouts réellement inexpliqués peuvent indiquer la présence de logiciels malveillants.

6. Modifications de la page d’accueil du navigateur

Votre moteur de recherche, votre page d’accueil ou votre page de nouvel onglet change sans votre autorisation. Les recherches sont redirigées via des moteurs inconnus que vous n’avez pas choisis, ou des raccourcis s’ouvrent vers des sites inattendus. Ces modifications proviennent souvent de pirates de navigateur ou d’extensions cachées.

7. Appareils qui agissent seuls (souris, clavier)

Le pointeur peut se déplacer sans intervention, du texte peut apparaître dans des champs alors que vous ne tapez rien, ou des fenêtres peuvent s’ouvrir et se fermer de manière inattendue. Bien que cela puisse être un signe de logiciel malveillant, notez que des périphériques défectueux, des interférences sans fil ou des problèmes de pilotes peuvent produire des effets similaires, il est donc toujours conseillé de tester avec une autre souris ou un autre clavier en premier.

Si l’activité se poursuit sur différents périphériques d’entrée et applications, cela peut indiquer la présence d’un logiciel malveillant d’accès à distance tel qu’un cheval de Troie d’accès à distance (RAT). Ces outils donnent aux attaquants un contrôle total du système, leur permettant de taper, déplacer le curseur, copier des fichiers ou installer d’autres programmes malveillants.

8. Activité inhabituelle en arrière-plan

Les ventilateurs peuvent s’emballer lorsque l’ordinateur est inactif, l’appareil peut rester chaud lors de tâches légères ou l’indicateur réseau peut clignoter même lorsqu’aucune application n’est ouverte. Des processus normaux comme les mises à jour système ou les sauvegardes cloud peuvent expliquer des pics ponctuels d’utilisation du processeur, mais une activité constante et inexpliquée sur plusieurs sessions provient souvent de logiciels malveillants exécutant des tâches en arrière-plan.

9. Batterie qui se décharge plus rapidement que la normale

La batterie peut chuter rapidement lors de tâches simples, consommer plus d’énergie en mode veille ou laisser l’appareil chaud alors qu’il devrait être froid. Les mises à jour, l’indexation et certaines tâches à forte utilisation du processeur peuvent provoquer une décharge à court terme, mais lorsque le problème persiste sans cause évidente, cela peut indiquer des processus malveillants consommant des ressources en arrière-plan.

10. Plantages système ou redémarrages fréquents

Sur Windows, cela se manifeste souvent par un écran bleu (communément appelé Blue Screen of Death, ou BSOD). Sur Mac, cela peut apparaître sous la forme d’une erreur de kernel panic, qui force l’appareil à redémarrer de manière inattendue. Des défaillances matérielles et des conflits de pilotes peuvent également provoquer des plantages, mais s’ils se produisent de manière répétée sans changement matériel récent ni mise à jour, cela peut indiquer une altération des fichiers système par des logiciels malveillants.

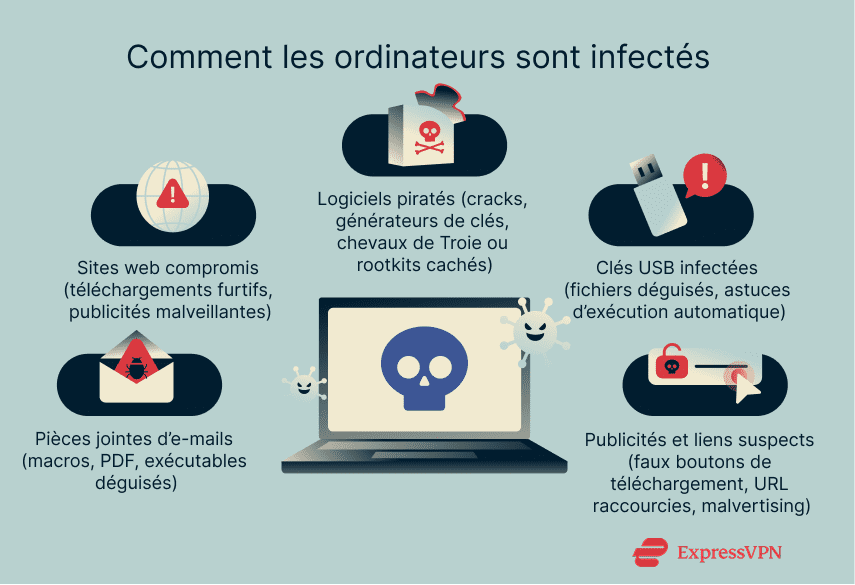

Comment les ordinateurs attrapent-ils des virus ?

Il existe de nombreuses façons pour votre ordinateur d’attraper des virus. Examinons quelques points d’entrée courants :

Pièces jointes d’e-mails dangereuses

Les attaquants envoient souvent des e-mails qui ressemblent à des factures, des mises à jour de livraison, des CV ou des alertes de compte. Ces messages peuvent inclure des pièces jointes qui contiennent du code caché, telles que :

- Documents Office avec macros activées : des fichiers Word ou Excel qui contiennent des scripts intégrés appelés macros. Si les macros sont activées, le script s’exécute et installe un logiciel malveillant.

- PDF avec scripts intégrés : un PDF qui contient du JavaScript, pouvant déclencher des téléchargements indésirables à l’ouverture.

- Archives compressées : des fichiers comme des bundles ZIP ou RAR qui contiennent des exécutables déguisés, c’est-à-dire des programmes qui s’exécutent à l’ouverture, au lieu de documents inoffensifs.

Ces e-mails cherchent souvent à créer un sentiment d’urgence ou de peur, vous incitant à ouvrir des pièces jointes ou à cliquer sur des liens sans réfléchir.

Visiter des sites web compromis

Même des sites web connus ou réputés peuvent occasionnellement être compromis. L’un des risques est le téléchargement furtif, où du code peut s’exécuter automatiquement si le navigateur ou les plugins sont obsolètes ou mal configurés. Des publicités malveillantes placées sur des sites légitimes peuvent également rediriger les visiteurs vers des téléchargements dangereux ou des pages de phishing.

Télécharger des logiciels ou des jeux piratés

Les applications piratées et les générateurs de clés, des programmes qui prétendent déverrouiller des logiciels payants, peuvent inclure des logiciels malveillants cachés. Même si le logiciel semble fonctionner normalement, il peut installer silencieusement des chevaux de Troie, des logiciels espions ou des adwares. Dans certains cas, des menaces plus avancées comme les rootkits sont utilisées pour masquer l’activité malveillante, et certains logiciels malveillants peuvent se connecter à des serveurs externes pour recevoir des mises à jour ou des fichiers supplémentaires.

Utiliser des clés USB infectées

Les clés USB peuvent propager des logiciels malveillants de plusieurs façons. Certaines sont infectées avant même que vous ne les receviez, par exemple lors de la fabrication, de la distribution ou du reconditionnement, et contiennent des fichiers qui s’exécutent à l’ouverture, installant un logiciel malveillant sur le système.

Les attaquants peuvent également utiliser des attaques par dépôt de clés USB, en laissant des clés préchargées dans des lieux publics ou en les envoyant aux cibles par courrier. Ces clés contiennent souvent des fichiers déguisés en documents ordinaires ou en raccourcis, qui exécutent du code malveillant une fois ouverts.

Les anciennes versions de Windows incluaient une fonctionnalité d’exécution automatique qui lançait automatiquement un logiciel lorsqu’un périphérique était inséré. Cette fonctionnalité est désormais désactivée par défaut, Microsoft l’ayant désactivée dans Windows 7 et les versions ultérieures, mais certaines attaques reposent encore sur l’ingénierie sociale, incitant les utilisateurs à cliquer sur des fenêtres pop-up ou des raccourcis modifiés pour déclencher l’exécution de logiciels malveillants lorsqu’une clé USB est connectée.

Cliquer sur des publicités ou des liens suspects

Des boutons trompeurs intitulés Télécharger, Lire ou Mettre à jour peuvent installer des logiciels malveillants au lieu du fichier qu’ils prétendent fournir. Les attaquants peuvent également utiliser des liens raccourcis dans des e-mails ou des publications sur les réseaux sociaux pour masquer la destination réelle, ce qui facilite la redirection des utilisateurs vers des sites web malveillants.

Une autre tactique est la malvertising, où des publicités nuisibles sont injectées via des réseaux publicitaires et peuvent même apparaître sur des sites web légitimes. Ces publicités changent souvent de domaine afin d’éviter d’être bloquées. Elles peuvent vous inciter à installer des logiciels supplémentaires comme un codec, un programme qui aide à lire des fichiers audio ou vidéo, un nettoyeur système qui promet d’accélérer votre appareil ou une fausse mise à jour pour une application que vous utilisez déjà.

Types de virus informatiques

Les gens utilisent souvent le mot « virus » pour décrire tout type de logiciel malveillant. En réalité, le malware est une catégorie plus large qui inclut les virus, les chevaux de Troie, les vers, les logiciels espions, les ransomwares, les adwares et bien d’autres. Les exemples ci-dessous montrent comment différentes familles de logiciels malveillants se comportent sur les systèmes grand public.

Virus infectant des fichiers

Un virus infectant des fichiers s’attache aux fichiers exécutables. Lorsque le programme infecté se lance, le virus s’active et se propage en insérant du code dans d’autres exécutables sur le même appareil ou sur des lecteurs partagés. L’impact varie d’une interférence discrète à une corruption visible.

Certaines variantes tentent de bloquer les mises à jour ou d’interférer avec les composants antivirus afin de rester actives. Comme elles modifient directement les fichiers, la récupération sans sauvegarde propre est souvent difficile.

Pirate de navigateur

Un pirate de navigateur modifie vos paramètres de navigation sans autorisation. Il peut réinitialiser votre moteur de recherche par défaut, votre page d’accueil ou votre page de nouvel onglet. Certaines versions ajoutent des extensions, injectent des publicités ou réécrivent les résultats de recherche pour rediriger le trafic via des réseaux partenaires.

Sur macOS, des paramètres à l’échelle du système peuvent être appliqués via des profils de configuration. Il s’agit de fichiers normalement utilisés par les écoles ou les entreprises pour gérer les appareils ; ils peuvent définir des réseaux Wi-Fi, des VPN ou des paramètres de navigateur par défaut. Un profil malveillant peut détourner ce même mécanisme pour verrouiller le moteur de recherche par défaut du navigateur.

Au lieu de pouvoir choisir un moteur de recherche comme Google, DuckDuckGo ou Bing dans vos paramètres, le pirate impose son propre fournisseur de recherche, par exemple un moteur de redirection douteux. Si un profil malveillant est installé, modifier le paramètre manuellement ne fonctionnera pas, car le profil force le choix du pirate.

Virus se propageant sur le réseau

Également connu sous le nom de ver, ce type de logiciel malveillant se propage automatiquement sur les réseaux locaux et les appareils connectés. Il analyse les services ouverts, les mots de passe faibles ou les vulnérabilités non corrigées, puis se copie sans nécessiter d’action de l’utilisateur. Une fois à l’intérieur, il peut déployer des charges utiles supplémentaires, le composant nuisible de l’attaque, comme des logiciels espions, des mineurs de cryptomonnaie ou des ransomwares.

Les réseaux domestiques ne sont pas à l’abri ; des appareils tels que des imprimantes obsolètes et des objets connectés non sécurisés peuvent être exploités parce qu’ils restent en ligne et sont rarement mis à jour.

Cheval de Troie

Un cheval de Troie se déguise en application ou document légitime et demande des autorisations dont il n’a pas besoin. Une fois ouvert, il délivre des charges utiles cachées. Celles-ci peuvent inclure des logiciels espions qui surveillent la navigation, des adwares qui injectent des publicités, des enregistreurs de frappe qui enregistrent chaque frappe au clavier ou des outils d’accès à distance qui donnent aux attaquants un contrôle total de votre système.

Les chevaux de Troie se propagent souvent via des logiciels piratés ou de fausses invites de mise à jour. Beaucoup s’ajoutent aux tâches de démarrage du système ou aux éléments de connexion afin de pouvoir se relancer après un redémarrage.

Virus polymorphe

Un virus polymorphe modifie son propre code ou son chiffrement à chaque propagation. Cela signifie que chaque copie est différente au niveau des octets, ce qui rend la détection traditionnelle basée sur les signatures, où les outils antivirus recherchent une empreinte numérique connue, moins efficace.

Le comportement, en revanche, reste le même : se répliquer, corrompre des fichiers et tenter de persister sur le système. C’est pourquoi les logiciels antivirus modernes combinent les signatures avec des heuristiques, des règles permettant de repérer des comportements suspects, et une surveillance en temps réel qui analyse la manière dont les programmes agissent dans différentes conditions.

Que peut faire un virus à votre système ?

Voler ou corrompre des données

Les logiciels malveillants peuvent collecter silencieusement des informations sensibles, notamment des mots de passe, des données de paiement et des jetons de connexion enregistrés qui donnent accès à des comptes e-mail ou cloud. Certaines familles de logiciels espions demandent ou exploitent l’accès aux webcams ou aux microphones, permettant une surveillance continue en plus du vol de données.

La corruption endommage l’intégrité des travaux qui n’ont pas été sauvegardés, rendant les fichiers inutilisables même s’ils ne sont pas volés.

Ralentir les opérations du système

Les logiciels malveillants installent souvent des processus en arrière-plan qui ne cessent jamais de s’exécuter. Par exemple, des mineurs de cryptomonnaie peuvent utiliser le matériel de votre ordinateur pour générer des monnaies numériques pour les attaquants, consommant à la fois de la puissance de calcul et de l’électricité. Les adwares peuvent également surcharger le navigateur avec des fenêtres pop-up ou des scripts qui consomment de la mémoire et rendent la navigation normale lente.

Désactiver les fonctionnalités de sécurité

De nombreuses familles de logiciels malveillants tentent d’affaiblir les défenses intégrées d’un système afin de pouvoir persister plus longtemps. Elles peuvent :

- Désactiver la protection en temps réel des outils antivirus, laissant le système incapable de bloquer les menaces lorsqu’elles s’exécutent.

- Bloquer les mises à jour des définitions de sécurité, empêchant l’antivirus de reconnaître de nouveaux types de logiciels malveillants.

- Modifier les règles du pare-feu, en ouvrant des connexions qui autorisent l’accès à distance ou en empêchant le pare-feu de bloquer le trafic suspect.

- Retarder ou désactiver les correctifs du système d’exploitation, garantissant que des vulnérabilités connues restent non corrigées et exploitables.

Vous empêcher d’accéder à vos fichiers ou à votre système

Les ransomware sont conçus pour refuser l’accès jusqu’au paiement d’une rançon. Ils peuvent chiffrer des dossiers personnels, bloquer l’intégralité du volume système afin que le système d’exploitation ne se charge pas, ou remplacer le bureau par un message de rançon en plein écran.

Pour empêcher la récupération, de nombreuses variantes désactivent ou effacent les points de restauration locaux, les sauvegardes automatiques créées par Windows. Les familles modernes combinent également le chiffrement avec le vol de données, en dérobant d’abord les fichiers puis en menaçant de les publier.

Se propager au-delà de votre appareil

Dans certains cas, une machine infectée devient un point de départ pour des attaques plus larges. Des logiciels malveillants de type ver peuvent se déplacer latéralement vers d’autres ordinateurs sur le même réseau, et des malwares de botnet peuvent utiliser votre connexion pour envoyer du spam, héberger des pages de phishing ou lancer des attaques par déni de service. Cela nuit non seulement à votre système, mais met également d’autres personnes en danger, et peut entraîner la mise sur liste noire de votre adresse IP.

Comment détecter et supprimer un virus

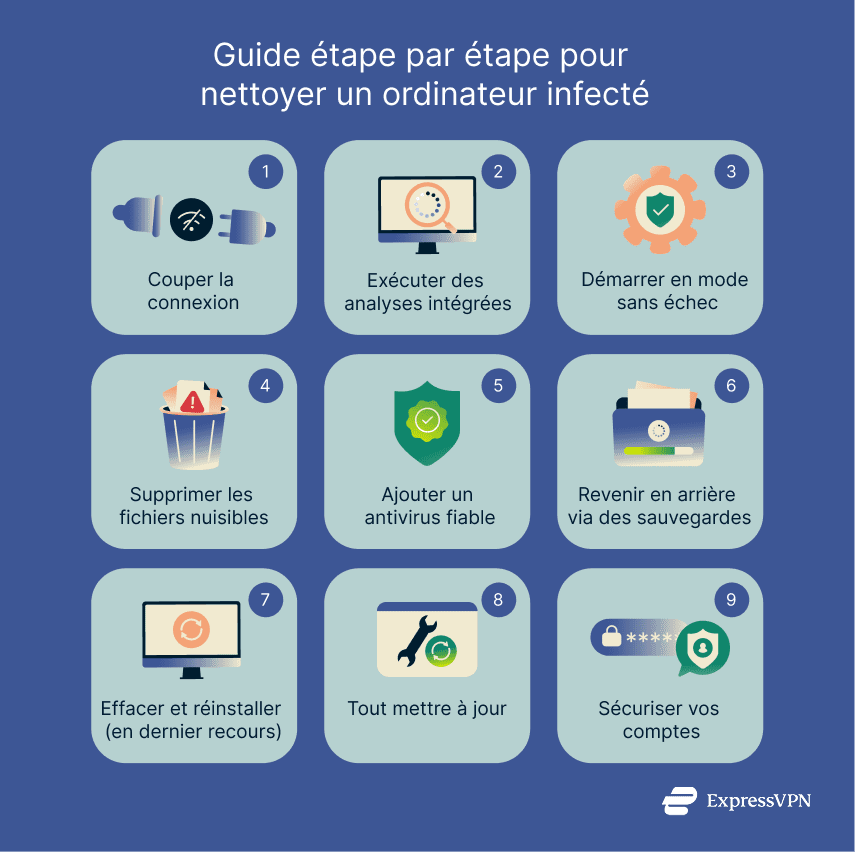

L’objectif de la suppression d’un virus est d’isoler l’appareil, de confirmer l’infection et de le nettoyer sans risquer de perte de données. Travaillez de manière séquentielle : commencez par l’isolement, utilisez d’abord les outils intégrés ou un logiciel antivirus, puis passez à une restauration du système si nécessaire. Conservez une trace de chaque modification effectuée afin de pouvoir annuler des erreurs ultérieurement.

Se déconnecter d’internet pendant le dépannage

La première étape est le confinement, il est donc important de désactiver le Wi-Fi et de débrancher les câbles Ethernet avant de commencer. Cela empêche le logiciel malveillant de contacter les serveurs des attaquants, de télécharger des composants supplémentaires ou de transmettre des données volées.

Si vous devez télécharger des outils de nettoyage, utilisez un ordinateur distinct et non infecté, puis transférez les fichiers à l’aide d’une clé USB fraîchement formatée. Laissez l’appareil infecté hors ligne jusqu’à la fin du nettoyage.

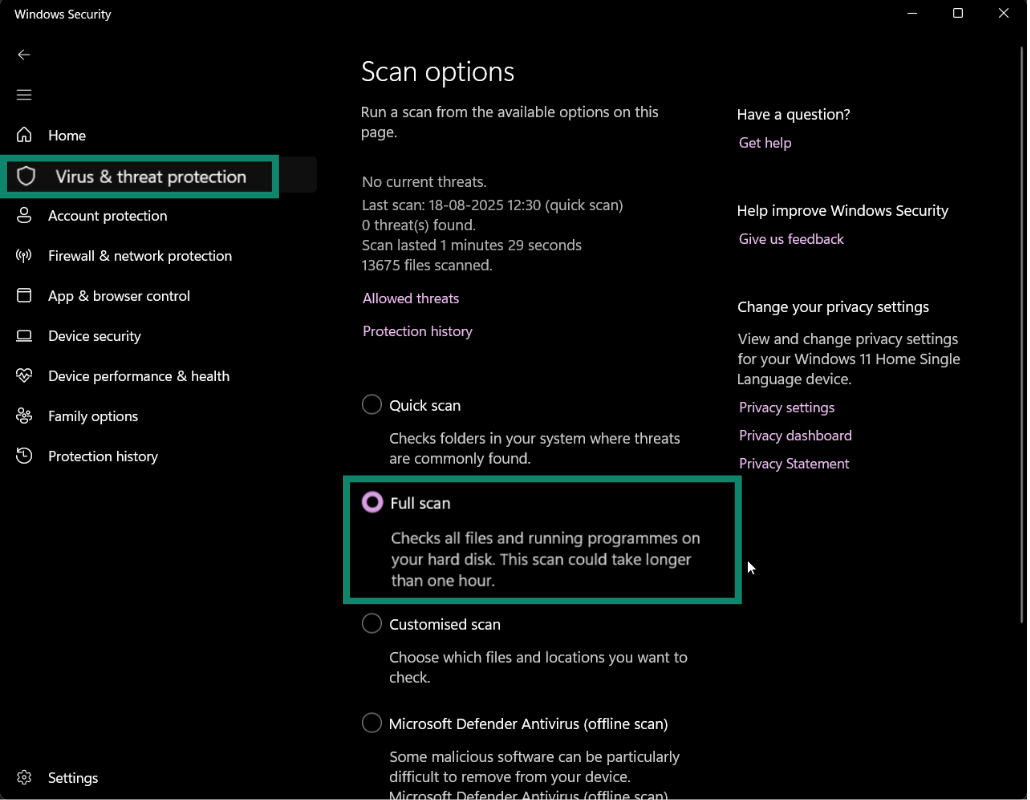

Exécuter une analyse complète du système à l’aide des outils intégrés

Avant d’ajouter de nouveaux logiciels, exploitez pleinement les protections incluses avec votre système d’exploitation. Les analyses rapides sont plus rapides mais peuvent manquer des menaces profondément intégrées, tandis que les analyses complètes prennent plus de temps et sont plus fiables.

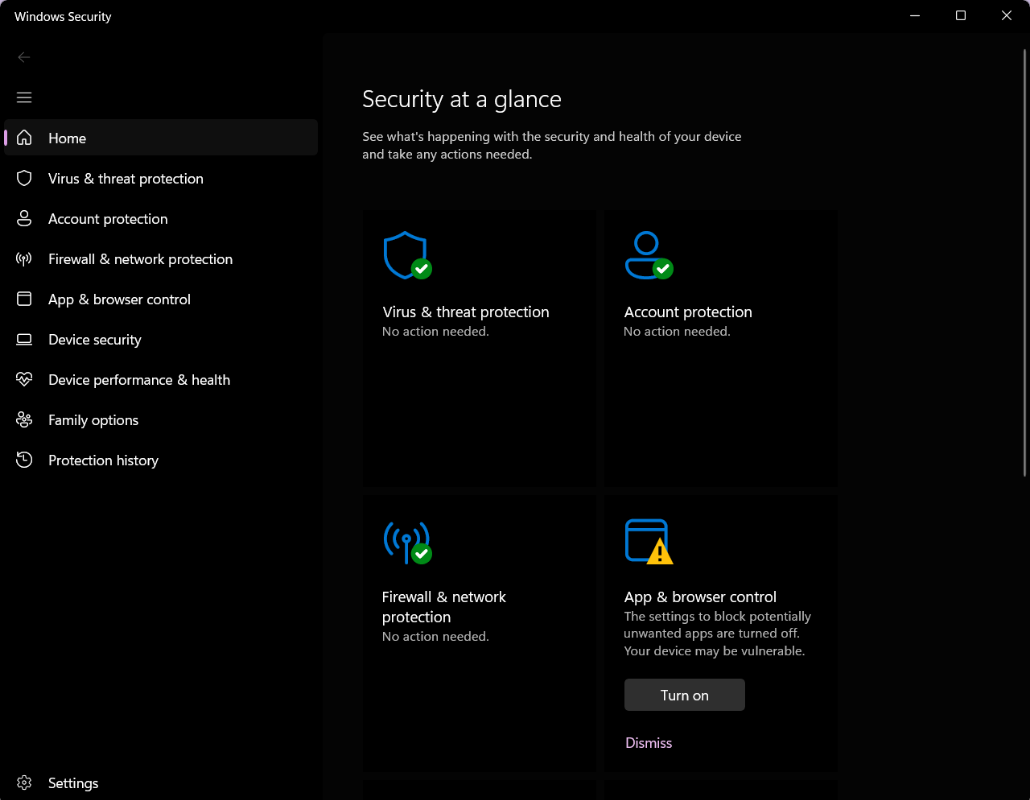

Windows 11

- Ouvrez Windows Security (Sécurité Windows) depuis le menu Démarrer.

- Sélectionnez Virus & threat protection (Protection contre les virus et menaces) > Scan options (Options d’analyse) > Full scan (Analyse complète). Une analyse complète peut prendre de quelques heures à plusieurs jours, selon la quantité et le type de données stockées sur vos disques.

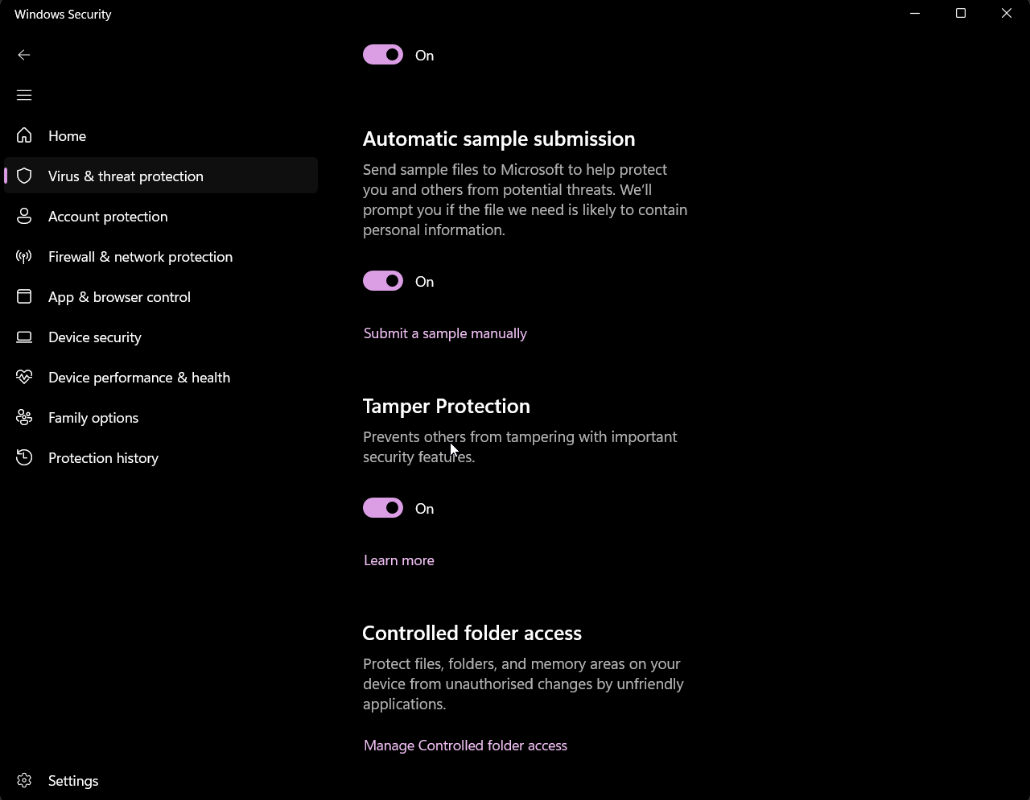

- Si des menaces sont détectées, choisissez l’option de mise en quarantaine des menaces plutôt que leur suppression. Les fichiers mis en quarantaine sont isolés afin de ne pas pouvoir s’exécuter, mais en cas de faux positifs, ils peuvent être restaurés si nécessaire.

- Une fois cela fait, vérifiez que Tamper Protection (Protection contre les altérations) est activée afin d’empêcher les logiciels malveillants de modifier vos paramètres. Dans le même menu, activez également les options de cloud-delivered protection (Protection basée sur le cloud) et Automatic sample submission (Envoi automatique d’échantillons) pour bénéficier de détections à jour.

macOS (Ventura, Sonoma et versions ultérieures)

Apple fournit des protections intégrées en arrière-plan : Gatekeeper bloque les applications non fiables et XProtect bloque les logiciels malveillants connus. Cependant, macOS n’inclut pas d’option manuelle permettant d’« analyser l’ensemble du système » dans les Réglages Système.

Si les symptômes persistent, installez un outil antivirus tiers fiable et exécutez une analyse complète du système.

Redémarrer en mode sans échec et vérifier les processus de démarrage

Le mode sans échec charge uniquement les pilotes et services essentiels. Si les symptômes de logiciels malveillants disparaissent en mode sans échec mais réapparaissent lors d’un démarrage normal, cela suggère fortement l’implication d’un programme tiers.

Windows 11

- Maintenez la touche Shift enfoncée et cliquez sur Restart (Redémarrer) depuis le menu Démarrer. Sélectionnez Troubleshoot (Dépannage) > Advanced options (Options avancées) > Startup Settings (Paramètres de démarrage) > Restart (Redémarrer). Vous pouvez ensuite appuyer sur 4 ou F4 pour le mode sans échec, ou sur 5 ou F5 pour le mode sans échec avec mise en réseau. L’option avec mise en réseau inclut l’accès à internet, ce qui peut être utile si vous devez télécharger des mises à jour ou des outils pendant le dépannage.

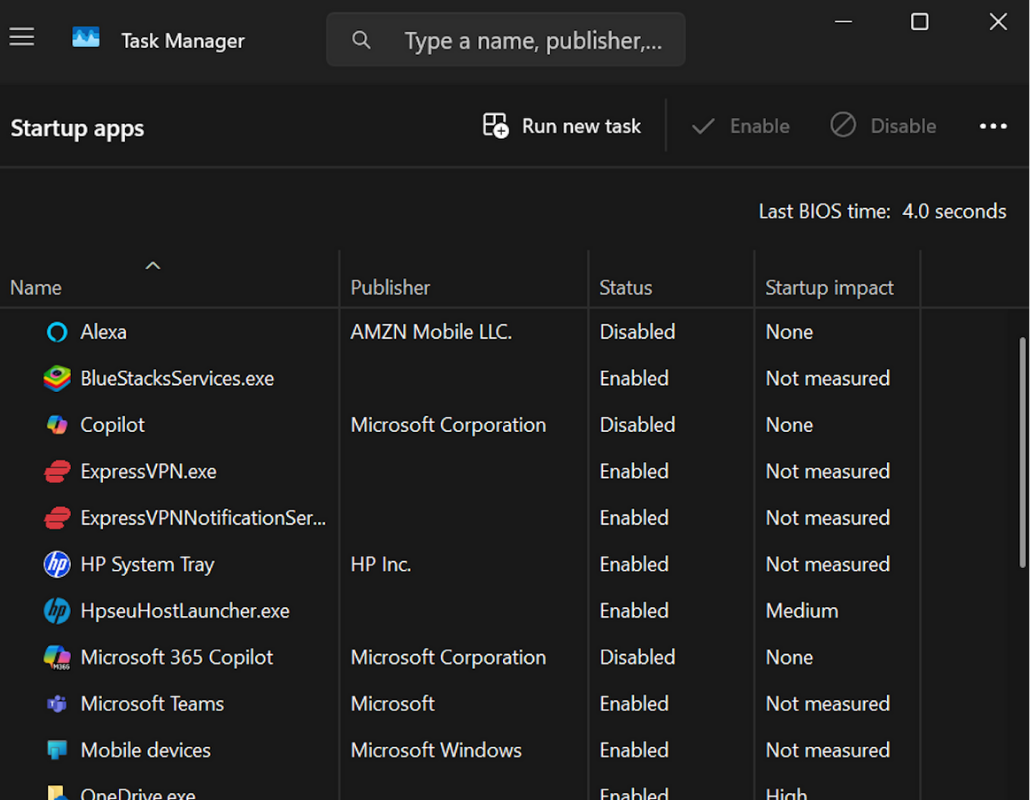

- Après la connexion, ouvrez Task Manager (Gestionnaire des tâches) > Startup (Démarrage), et désactivez les éléments que vous ne reconnaissez pas.

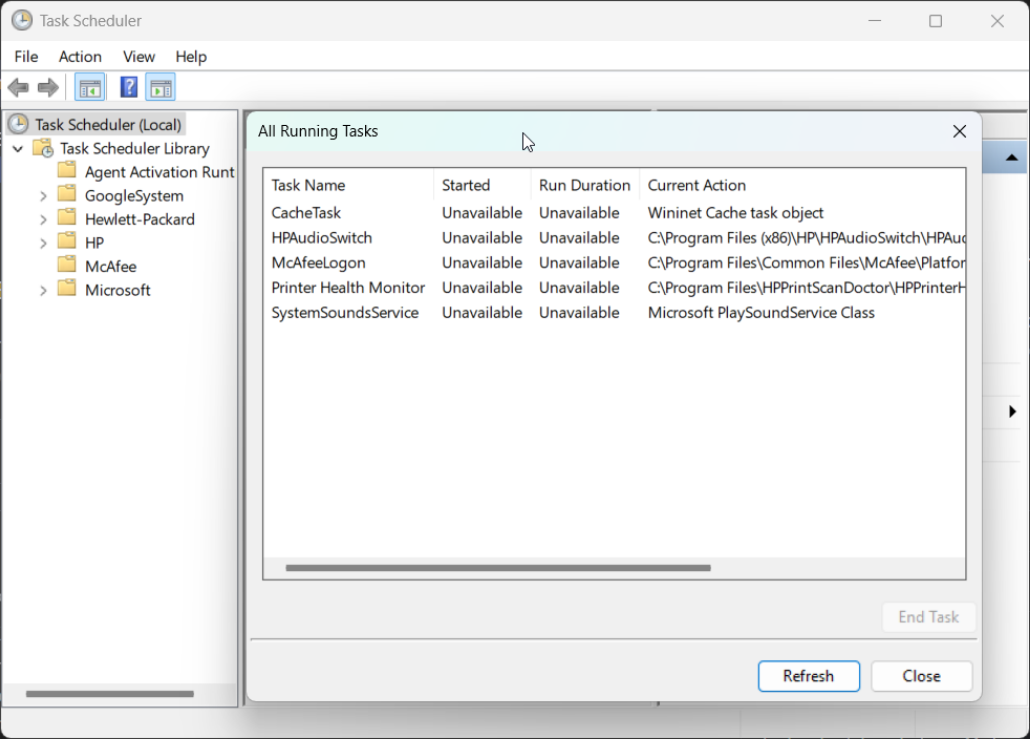

- Ensuite, ouvrez Task Scheduler (Planificateur de tâches) et recherchez des tâches présentant des déclencheurs ou des actions inhabituels. Par exemple, une tâche suspecte peut être configurée pour s’exécuter toutes les quelques minutes sans raison ou pointer vers un fichier .exe inconnu stocké dans AppData au lieu d’un dossier Windows standard.

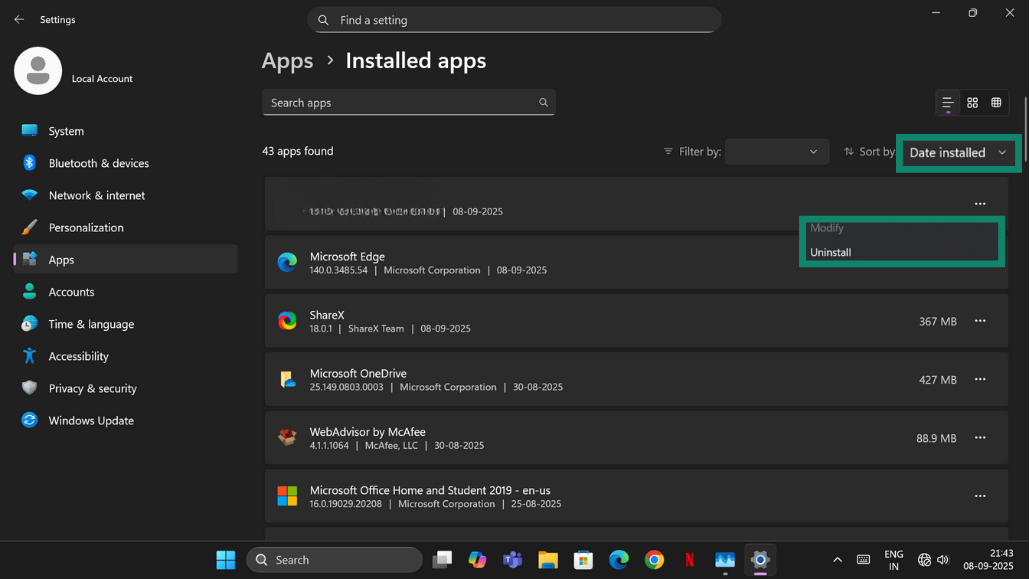

- Si vous trouvez une tâche suspecte, vérifiez le champ Action afin de voir quel programme ou fichier elle lance. Si elle est liée à une application installée, allez dans Settings (Paramètres) > Apps (Applications) > Installed apps (Applications installées), triez par date d’installation, puis désinstallez le programme. Notez les chemins d’accès aux fichiers avant la suppression afin de pouvoir confirmer que les fichiers associés ont bien disparu.

Si la tâche pointe vers un fichier autonome, par exemple un fichier .exe ou un script situé dans AppData ou ProgramData, qui n’apparaît pas dans la liste des Installed apps (applications installées), supprimez ou mettez ce fichier en quarantaine manuellement.

macOS

- Sur les Mac avec Apple Silicon, éteignez l’appareil, maintenez le bouton d’alimentation enfoncé jusqu’à ce que l’option Loading startup options (Chargement des options de démarrage) apparaisse, sélectionnez votre disque, puis maintenez la touche Shift enfoncée. Then, Ensuite, cliquez sur Continue in Safe Mode (Continuer en mode sans échec). Sur les Mac Intel, redémarrez tout en maintenant la touche Shift enfoncée.

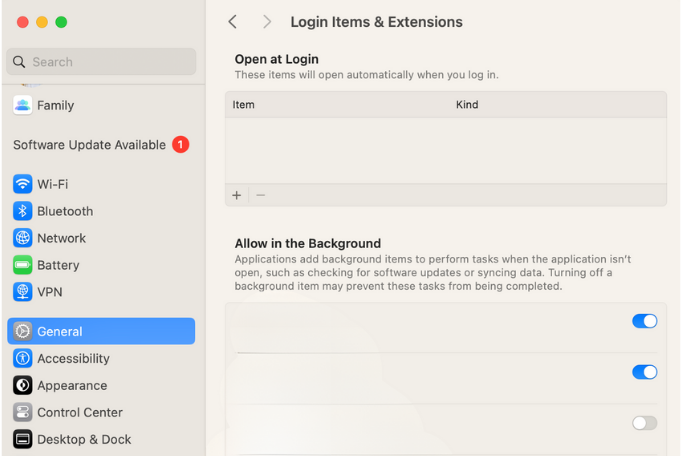

- Après la connexion, accédez à System Settings (Réglages Système) > General (Général) > Login Items and Extensions (Ouverture automatique et extensions) puis supprimez toutes les entrées inconnues. En haut, vous pouvez retirer les apps configurées pour s’ouvrir à la connexion, et plus bas, vous pouvez activer ou désactiver les éléments en arrière-plan. Vérifiez soigneusement les entrées inconnues avant de les désactiver, car certaines peuvent être nécessaires au fonctionnement d’applications légitimes.

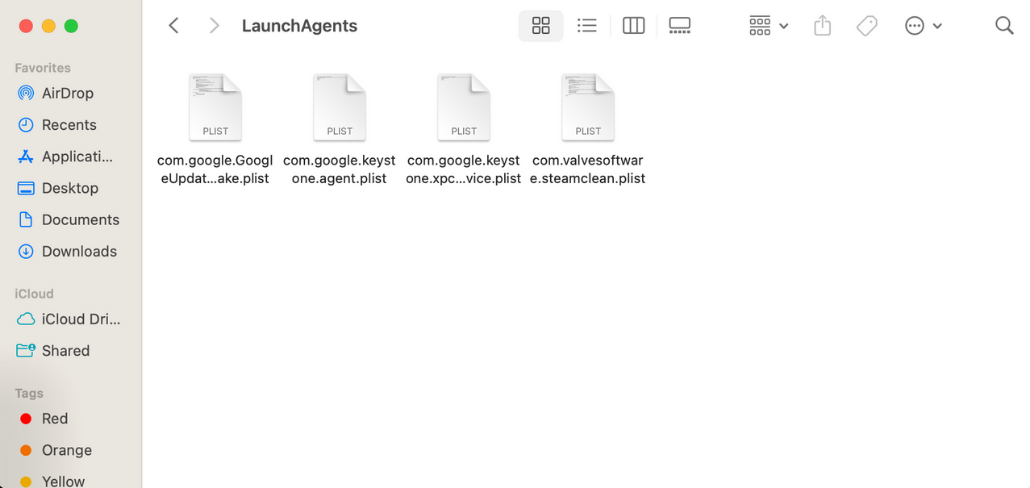

- Inspectez les dossiers /Library/LaunchAgents et /Library/LaunchDaemons ainsi que leurs équivalents dans votre dossier utilisateur (~/Library/LaunchAgents). Pour y accéder, ouvrez Finder, appuyez sur Command + Shift + G, puis saisissez le chemin, par exemple, /Library/LaunchAgents).

- Supprimez les éléments malveillants confirmés, videz la corbeille et notez leurs noms afin de pouvoir vérifier ultérieurement s’il reste des traces.

Remarque : vous ne devez désactiver ou supprimer que les éléments dont vous êtes certain qu’ils sont malveillants. Des services légitimes peuvent également sembler inconnus ; en cas de doute, renseignez-vous sur l’entrée avant de la supprimer.

Supprimer manuellement les fichiers suspects (si cela peut être fait en toute sécurité)

Vous pouvez tenter de supprimer vous-même des fichiers malveillants, mais cela peut être risqué. Supprimer le mauvais fichier peut entraîner l’arrêt du fonctionnement de certains programmes, voire du système. Dans certains cas, le logiciel malveillant peut également réapparaître si toutes ses composantes ne sont pas supprimées. Si vous n’êtes pas sûr de vous, passez directement à l’utilisation d’un logiciel antivirus. Si vous supprimez des fichiers manuellement, sauvegardez vos données importantes et soyez prêt à restaurer le système à partir d’une sauvegarde propre en cas de problème.

Après avoir supprimé les fichiers malveillants confirmés, nettoyez les dossiers temporaires et les caches afin d’éliminer les installateurs et scripts susceptibles de les relancer :

- Windows : accédez à Settings (Paramètres) > System (Système) > Storage (Stockage) > Temporary files (Fichiers temporaires), puis supprimez les données temporaires et les caches du navigateur.

- macOS: videz la corbeille, effacez les caches du navigateur et supprimez les fichiers d’installation résiduels.

Télécharger et installer un logiciel antivirus légitime

Si les outils intégrés ne résolvent pas le problème ou si vous choisissez d’ignorer le processus manuel, utilisez un programme antivirus fiable offrant une protection en temps réel, qui surveille en continu votre système afin de détecter toute activité suspecte. Téléchargez le logiciel directement depuis le site officiel de l’éditeur afin d’éviter les versions falsifiées ou frauduleuses.

Une fois installé, lancez une analyse complète du système, qui examine tous les fichiers et programmes de votre ordinateur à la recherche de signatures de logiciels malveillants connus ou de comportements inhabituels. L’antivirus mettra ensuite en quarantaine ou bloquera les menaces détectées, en les isolant afin qu’elles ne puissent pas nuire à votre système.

Restaurer votre système à partir d’une sauvegarde propre (si l’infection persiste)

La restauration à partir d’une sauvegarde connue comme saine est souvent plus rapide et plus sûre que la recherche de fragments persistants.

Windows

- System Restore : depuis le Panneau de configuration, sélectionnez Recovery (Récupération) > Open System Restore (Ouvrir la restauration du système). Choisissez un point de restauration daté d’avant le début du problème. Notez que la restauration du système doit avoir été activée auparavant ; sinon, aucun point de restauration, c’est-à-dire des instantanés de votre configuration et de vos paramètres à un moment précis, ne sera disponible. Cette opération restaure les fichiers système et les paramètres, mais n’affecte pas les documents personnels.

- Image disque complète : si vous avez précédemment créé une sauvegarde complète du disque à l’aide d’outils comme Windows Backup ou d’un logiciel d’imagerie tiers, suivez les instructions du programme pour restaurer l’image. Après la restauration, installez les dernières mises à jour avant de vous reconnecter à internet.

macOS

- Time Machine: connectez votre disque externe ou accédez à votre sauvegarde réseau. Ouvrez Time Machine depuis le dossier Applications ou la barre de menus, puis parcourez les instantanés réalisés lorsque votre système fonctionnait correctement. Vérifiez la date de la sauvegarde et restaurez uniquement les fichiers ou l’état du système dont vous avez besoin.

Réinitialiser ou réinstaller le système d’exploitation en dernier recours

Lorsque toutes les autres solutions échouent, restaurer votre système à un état de référence sain garantit la suppression des menaces logicielles. Cette opération ne doit être envisagée qu’après l’échec des sauvegardes et des autres méthodes de nettoyage.

Windows 11

Utilisez Settings (Paramètres) > System (Système) > Recovery (Récupération) > Reset this PC (Réinitialiser ce PC). Choisissez Remove everything (Supprimer tout) pour un effacement complet. Sélectionnez ensuite Cloud download (Téléchargement depuis le cloud) (qui télécharge la dernière version du système) ou Local reinstall (Réinstallation locale) (plus rapide et utilisant les fichiers locaux).

macOS

Sur votre Mac, accédez à System Settings (Réglages Système) > General (Général) > Transfer or Reset (Transférer ou réinitialiser) > Erase All Content and Settings (Effacer contenu et réglages). Si vous utilisez un appareil plus ancien, utilisez le mode Recovery (Restauration) pour effacer et réinstaller macOS via Disk Utility.

Important : cette opération efface toutes les données utilisateur, applications et paramètres ; il est donc préférable de tout sauvegarder avant de continuer.

Mettre votre système à jour après le nettoyage

Une fois votre appareil stable, installez toutes les mises à jour en attente pour votre système d’exploitation, vos pilotes et vos applications. Maintenir l’ensemble à jour permet de combler les failles de sécurité que les logiciels malveillants peuvent exploiter. Si les redémarrages occasionnels ne vous dérangent pas, activez les mises à jour automatiques afin de rester protégé sans y penser. Si vous préférez éviter les redémarrages, définissez un calendrier manuel régulier pour vérifier et installer les mises à jour, et respectez-le de manière cohérente.

Changer vos mots de passe après la suppression du virus

Si votre ordinateur a pu être infecté par des enregistreurs de frappe ou des pirates de navigateur, ou si vous avez reçu des alertes de compte suspectes, considérez que vos mots de passe peuvent être compromis. Sur un appareil dont vous êtes certain qu’il est sain, mettez à jour les mots de passe de vos comptes e-mail, bancaires, de stockage cloud et autres comptes importants. Utilisez des mots de passe forts et uniques pour chaque compte et activez l’authentification à deux facteurs chaque fois que possible pour une protection supplémentaire.

Comment prévenir les infections futures

Maintenir votre système d’exploitation et vos applications à jour

Appliquez régulièrement les correctifs à votre système d’exploitation, à vos navigateurs, à vos pilotes et à vos suites bureautiques. Pour la plupart des utilisateurs, les mises à jour automatiques offrent la meilleure protection et doivent rester activées.

Si vous préférez gérer les mises à jour manuellement, vérifiez-les de façon régulière. Donnez la priorité aux logiciels exposés à internet : navigateurs, clients de messagerie, applications de messagerie et tout ce qui ouvre des pièces jointes. De nombreuses familles de logiciels malveillants exploitent des vulnérabilités corrigées depuis des mois, ce qui fait des mises à jour de routine l’une des défenses les plus efficaces.

Éviter de télécharger des fichiers provenant de sources inconnues

Téléchargez les logiciels uniquement depuis les éditeurs ou des boutiques d’applications fiables. Évitez les repacks, cracks et générateurs de clés, car ils intègrent fréquemment des logiciels malveillants cachés. Si un site insiste pour que vous installiez un « codec », une « mise à jour » ou un « lecteur » avant d’afficher du contenu, quittez-le immédiatement ; les sites légitimes n’exigent généralement pas de logiciels auxiliaires aléatoires pour les formats courants.

Ne pas cliquer sur des liens ou publicités suspects

Considérez l’urgence et les tactiques alarmistes comme des signaux d’alerte, et survolez les liens pour prévisualiser la destination réelle avant de cliquer. Fermez les fenêtres pop-up à l’aide des commandes du navigateur plutôt que des boutons intégrés à la pop-up elle-même. Les navigateurs et clients de messagerie modernes, notamment Chrome, Edge, Safari et Gmail, intègrent une protection contre le phishing ; assurez-vous qu’elle reste activée dans vos paramètres.

ExpressVPN’s Threat Manager peut bloquer les traqueurs connus et les domaines malveillants au niveau du réseau, réduisant ainsi le risque d’atterrir sur des sites dangereux dès le départ.

Utiliser un gestionnaire de mots de passe et la 2FA

La réutilisation des mots de passe peut permettre à une seule faille de compromettre plusieurs comptes. Un gestionnaire de mots de passe comme ExpressKeys crée et stocke des mots de passe forts et uniques pour chaque connexion, et facilite leur modification après un incident. Activez l’authentification à deux facteurs (2FA) sur les comptes importants. ExpressKeys génère et stocke également les codes 2FA, ce qui évite d’avoir besoin d’une application d’authentification distincte.

Lorsque cela est possible, privilégiez les codes de vérification basés sur une application plutôt que la vérification par SMS. Ces méthodes sont plus sûres, car les messages peuvent être redirigés si quelqu’un parvient à convaincre votre opérateur téléphonique de transférer votre numéro vers une autre carte SIM.

Apprendre à identifier les tentatives de phishing

Le phishing reste le principal moyen de propagation des logiciels malveillants et de détournement de comptes. Vous devez vérifier l’identité de l’expéditeur via un canal officiel distinct, comme la page d’assistance d’un fournisseur de services, si un message vous demande d’agir rapidement. Recherchez des indices révélateurs tels que des fautes d’orthographe, des domaines incohérents ou des pièces jointes qui ne correspondent pas au contexte. Pour les signes d’alerte courants, consultez notre guide sur les signaux d’alerte des e-mails de phishing.

Utiliser un VPN sur les réseaux Wi-Fi publics

Les réseaux Wi-Fi publics peuvent être mal configurés, non chiffrés ou même délibérément mis en place par des attaquants sous forme de points d’accès frauduleux. Sur ces réseaux, des utilisateurs à proximité peuvent potentiellement intercepter le trafic non protégé, vous rediriger vers de fausses pages de connexion ou injecter du contenu malveillant. Un VPN chiffre votre connexion, ce qui rend beaucoup plus difficile pour quiconque se trouvant sur le même réseau d’espionner, de modifier vos données ou de suivre votre activité.

Bien qu’un VPN protège vos données en transit, il ne remplace pas un antivirus ou une solution de sécurité des terminaux. Utilisez-le en complément d’un logiciel de sécurité, en particulier lorsque vous vous connectez à des comptes, transférez des fichiers ou accédez à des ressources sensibles sur des réseaux partagés tels que les cafés, les aéroports ou les hôtels.

FAQ: Questions fréquentes sur les virus informatiques

Un virus peut-il infecter votre ordinateur sans que vous le sachiez ?

Oui. De nombreuses variantes de virus sont conçues pour se dissimuler, en s’exécutant en arrière-plan tout en volant des données, en enregistrant les frappes au clavier ou en se propageant sur les réseaux sans signes évidents.

Quelle est la différence entre un malware et un virus ?

Le terme malware désigne de manière générale tout logiciel conçu pour nuire, exploiter ou prendre le contrôle d’un ordinateur, y compris les logiciels espions, les ransomwares, les chevaux de Troie, les vers et les virus. Un virus est un type spécifique de malware qui se propage en s’attachant à des fichiers ou à des programmes, nécessitant souvent une action de l’utilisateur pour se diffuser.

Tous les virus informatiques présentent-ils des symptômes visibles ?

Oui. Bien que macOS intègre des protections natives, les Mac peuvent tout de même être infectés par des logiciels malveillants diffusés via des applications malveillantes, des pirates de navigateur ou des téléchargements de phishing. Aucun système n’est totalement immunisé, c’est pourquoi il est important d’adopter une navigation prudente et de maintenir les logiciels à jour.

Tous les virus informatiques présentent-ils des symptômes visibles ?

Non. Certains provoquent des plantages, des fenêtres pop-up ou des ralentissements, mais beaucoup fonctionnent discrètement pour voler des informations ou désactiver les protections. L’absence de symptômes ne signifie pas que le système est sain, d’où l’importance d’une protection contre les logiciels malveillants en temps réel.

Le formatage de l’ordinateur est-il toujours nécessaire pour supprimer un virus ?

Non. La plupart des logiciels malveillants peuvent être supprimés à l’aide d’outils antivirus, d’un nettoyage en mode sans échec ou d’une restauration à partir de sauvegardes. La réinstallation ou le formatage n’est nécessaire que lorsque l’infection résiste aux autres méthodes ou a profondément endommagé les fichiers système.

Quel est le virus informatique le plus courant aujourd’hui ?

Il n’existe pas un virus unique dominant. Les familles de logiciels malveillants les plus courantes incluent les chevaux de Troie, qui se cachent dans des applications apparemment légitimes, les ransomwares, qui verrouillent les fichiers contre paiement, les vers, qui se propagent sur les réseaux, et les adwares, qui inondent les appareils de publicités indésirables.

Comment prévenir une infection par un virus informatique ?

La meilleure défense repose sur une combinaison de bonnes pratiques et d’outils adaptés. Maintenez votre système et vos applications à jour, téléchargez uniquement des fichiers depuis des sources fiables et méfiez-vous des liens ou pièces jointes suspects dans les e-mails. Utilisez un antivirus fiable avec protection en temps réel, adoptez des mots de passe forts et uniques avec authentification à deux facteurs, et envisagez l’utilisation d’un VPN sur les réseaux Wi-Fi publics pour sécuriser votre connexion. Rester vigilant face aux tentatives de phishing et aux messages inhabituels permet d’éviter la plupart des infections avant même qu’elles ne commencent.

Prenez les premières mesures pour assurer votre sécurité en ligne. Essayez ExpressVPN sans courir le moindre risque.

Obtenez ExpressVPN